/ Почему становятся инсайдерами

/ Последовательность действий инсайдеров

/ Инструменты предотвращения инсайдерских атак

Одной из наиболее сложных в выявлении и потенциально опасных угроз для инфраструктуры компании являются инсайдерские атаки. В отчете Verizon 2023 Data Breach Investigations Report представлены сведения о том, что до 19% утечек конфиденциальной информации происходит из-за внутренних нарушителей. Эти атаки обычно связаны с человеческим фактором, составляя 74% случаев, включающих атаки социальной инженерии, неправильное использование данных, злоупотребление привилегиями и использование украденных учетных данных.

Инсайдерские атаки — несанкционированные действия работников компании, происходящие при легальном доступе к системам и инфраструктуре компании. Это может быть как осознанное злоупотребление правами доступа, так и неосознанная ошибка, наносящая ущерб организации. Хотя такие атаки не являются самыми распространенными, их последствия могут быть катастрофическими.

Потенциальный ущерб от инсайдерских атак включает в себя утрату конфиденциальной информации и интеллектуальной собственности, финансовые потери из-за кражи денег или мошенничества, прерывание бизнес-процессов и репутационный ущерб из-за утечки данных или других инцидентов.

Инсайдерами могут быть как действующие сотрудники компании, включая тех, кто обладает привилегированными правами доступа, так и бывшие работники. Кроме того, это могут быть работники подрядчика или дочерних организаций, имеющие доступ к корпоративным ресурсам.

Аналитика компании «Инфосистемы Джет»:

- С начала 2023 г. эксперты Jet CSIRT компании «Инфосистемы Джет» наблюдают системный рост инсайдерских атак от рядовых пользователей: количество таких инцидентов увеличилось в 1,5 раза по сравнению с аналогичным периодом прошлого года.

- Почти половина опрошенных (43%) не применяют мер усиленного контроля в отношении сотрудников из групп риска (работников, которые скоро уволятся, и работников подрядчика, договор с которым вскоре закончится).

- Анализ уникальных сообщений о сделках в даркнете показал, что за первое полугодие 2023 г. спрос на инсайдерскую информацию вырос почти на 25%.

- По опыту проведения экспертных аудитов, почти у 70% компаний обнаруживаются критичные недостатки в процессе управления доступом.

- При выполнении 83% проектов по внутреннему пентесту нам удалось получить доступ к особо чувствительным данным компании, не прибегая к повышению привилегий — под учетными записями рядовых работников, для которых такой доступ является избыточным.

Инсайдеры. Кто они?

Мониторинг форумов даркнета и телеграм-каналов свидетельствует о постоянном спросе на покупку и продажу инсайдерской информации. Это подчеркивает важность эффективного контроля за действиями пользователей и необходимость постоянного мониторинга уязвимых точек в системах безопасности.

Утечки информации, нарушения работы систем и повреждение внутренней инфраструктуры могут быть вызваны различными факторами — от давления на работника до личных мотивов и финансовой заинтересованности.

Знание различных типов инсайдеров и понимание их мотивации помогут компаниям разработать более эффективные стратегии по выявлению и предотвращению инсайдерских атак.

Системный администратор при увольнении изменил пароли на всем оборудовании и на всех серверах, где у него были права. Восстановление доступа заняло огромное количество времени, что привело к простою ряда бизнес-процессов, а также к невозможности штатного резервирования данных и технической поддержки пользователей

Нарушитель «по незнанию»

У таких инсайдеров отсутствует мотивация нанести вред компании. Однако невнимательность или элементарное незнание корпоративных политик безопасности могут привести к инциденту. Например, случайная отправка конфиденциальной информации на внешний адрес или ее сохранение на личном устройстве для работы из дома. Такие кейсы часто выявляются при проведении мониторинга DLP-систем.

Нелояльные инсайдеры

Такие инсайдеры действуют намеренно и преследуют цель нанесения ущерба компании. Их мотивация может быть различной: неудовлетворенность уровнем заработной платы, конфликты в коллективе или личные амбиции. Такие сотрудники могут использовать привилегированный доступ для спланированного нарушения операционных процессов.

Инсайдеры, нацеленные на получение личной выгоды

Эти инсайдеры действуют с целью получения личной выгоды за счет компании (например, для развития собственного бизнеса, получения материальных выплат от третьих лиц или хищения денежных средств).

Для более комплексного анализа инсайдерских угроз и их актуальности эксперты компании «Инфосистемы Джет» предложили респондентам ответить на несколько вопросов, связанных с действиями инсайдеров. В опросе приняли участие более 80 компаний — представители крупного бизнеса, а также малые и средние предприятия и организации госсектора. Почти половина (47%) опрошенных компаний за последний год сталкивались как минимум с одним инцидентом, связанным с действиями инсайдеров.

Были ли в компании за последний год инциденты, связанные с действиями инсайдеров?

53%

Нет, таких инцидентов не было

26%

Да, более 1 инцидента

21%

Да, 1 инцидент

В топ-3 наиболее опасных инсайдеров входят действующие работники, работники компании, имеющие привилегированный доступ, и работники подрядчика, имеющие доступ к корпоративным ресурсам. Основными причинами успешной̆ реализации несанкционированных действий̆ инсайдеров, по мнению респондентов, являются:

- отсутствие или недостаточность контроля;

- отсутствие возможности своевременного реагирования;

- наличие избыточных прав доступа.

Инсайдерская цепочка

Подход к анализу инсайдерских атак отличается от классических моделей, таких как MITRE ATT&CK и Lockheed Martin Kill Chain. В отличие от внешних угроз, при реализации инсайдерских атак важны не только технические аспекты, но и социальные, психологические и организационные. Инсайдерам, находящимся внутри организации, для достижения цели нужно выполнить меньше шагов, чем внешнему злоумышленнику.

При разработке сценариев выявления инцидентов, в компании «Инфосистемы Джет» применяют два подхода: классический маппинг угроз на MITRE ATT&CK и дополнительный маппинг угроз на «инсайдерскую цепочку». Меры предотвращения, обнаружения и реагирования для инсайдерской цепочки атаки включают в себя использование технических, организационных и правовых методов защиты.

Громкие инциденты, произошедшие в 2022– 2023 гг., иллюстрирующие актуальность угроз, связанных с инсайдерами

- В марте 2022 г. «Яндекс.Еда» сообщила об утечке данных сервиса, включавшей персональные данные пользователей. Как сообщила сама компания, инцидент произошел в результате недобросовестных действий сотрудника.

- В декабре 2022 г. стало известно о признании бывшего работника Twitter виновным в осуществлении шпионажа за пользователями социальной сети. Он передавал Саудовской Аравии личные данные пользователей.

- В августе 2023 г. Tesla сообщила об утечке данных, которая затронула более 75 000 текущих и бывших сотрудников. По результатам внутреннего расследования, причиной утечки стали действия двоих бывших работников компании, которые направили 100 Гбайт информации из внутренних систем компании в СМИ. В составе разглашенных сведений были имена, адреса, телефоны и номера социального страхования.

- В сентябре 2023 г. стало известно, что сотрудник Microsoft непреднамеренно выложил в общий доступ 38 Тбайт информации, включающей приватные ключи, пароли, резервные копии персональных компьютеров работников Microsoft и более 30 000 внутренних сообщений из корпоративного мессенджера. Помимо чтения указанной информации, у злоумышленников была потенциальная возможность удалять и перезаписывать существующие файлы. Это произошло из-за некорректной конфигурации токена SAS (Shared Access Signature).

Инсайдерская цепочка (Insider Kill Chain) представляет собой концепцию, описывающую последовательность этапов, которые могут использовать инсайдеры для совершения кибератак или кражи информации. Эта модель анализирует шаги начиная от планирования и заканчивая действиями, направленными на достижение цели. В отличие от других моделей, она фокусируется на действиях инсайдеров внутри организации

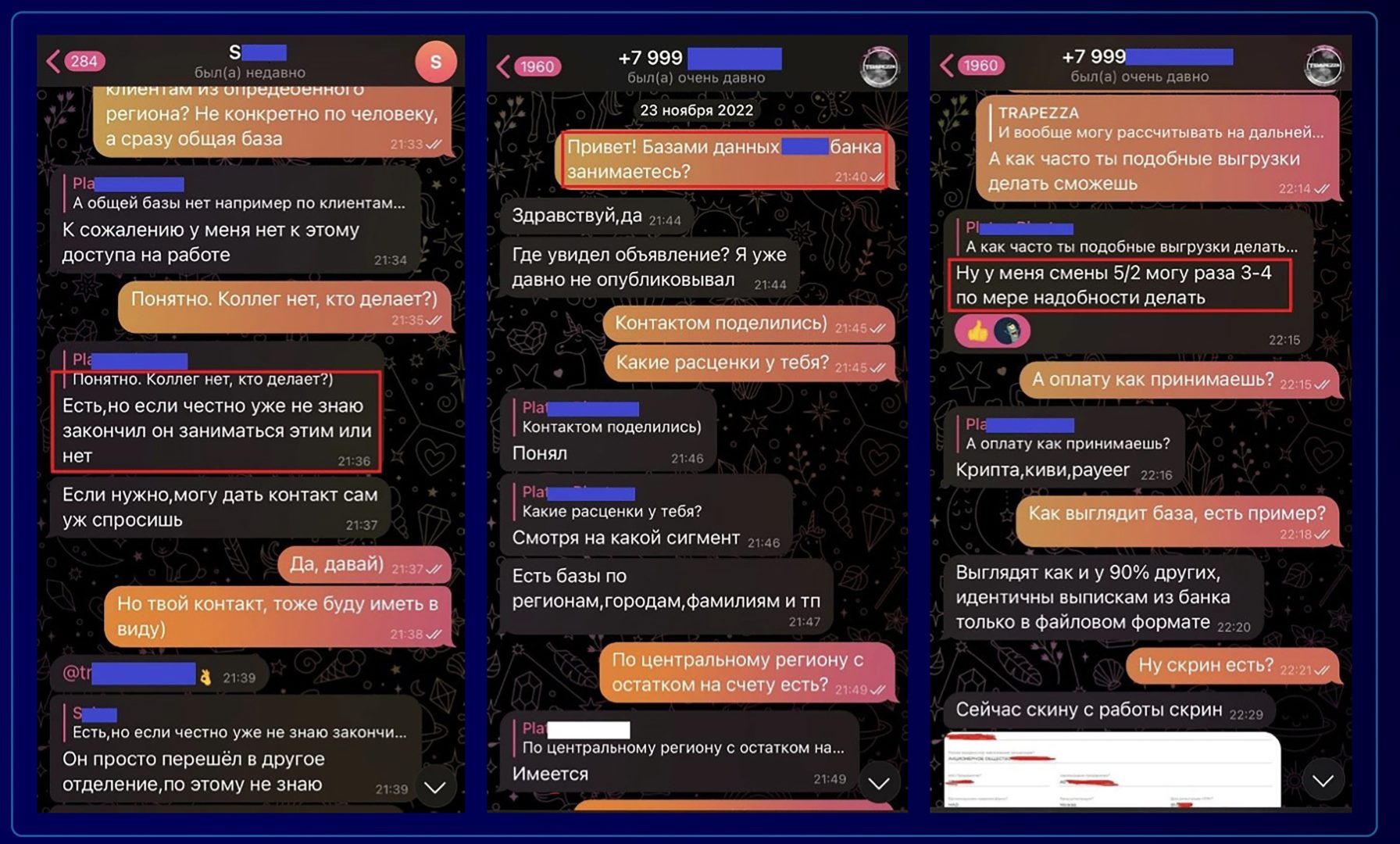

На этом этапе случается «переломный момент», после которого инсайдер начинает рассматривать возможность совершить вредоносные действия (например, ищет способы продажи данных в даркнете). Данный этап применим для мотивированных инсайдеров, и отследить его средствами мониторинга практически невозможно. Существует несколько вариантов развития событий: инсайдер может разместить объявление о своих услугах в даркнете либо искать уже действующие предложения о сотрудничестве. Такие предложения включают продажу критичных данных или заказ на взлом с уничтожением данных либо заражением инфраструктуры вредоносным ПО. На форумах ежедневно появляются сотни предложений о вербовке сотрудников, в том числе предложения о работе с инсайдерами на постоянной основе. Если сделка с инсайдером состоялась, компания не сразу заметит пропажу данных, так как информация будет сливаться хоть и регулярно, но не в огромном объеме, как это бывает с утечками информации из баз данных в общий доступ. В ходе легендированной переписки был обнаружен сотрудник банка, который регулярно предоставлял злоумышленникам базы данных клиентов. В базах содержалась конфиденциальная информация, включавшая личные данные, финансовые операции и кредитную историю. Этот случай демонстрирует, насколько легко и быстро злоумышленники могут договориться с нелояльным сотрудником.

Как защититься на этом этапе?

На данном этапе выявить признаки возможной компрометации внутри собственной инфраструктуры трудно, так как рекрутинг инсайдеров осуществляется вовне. Мониторинг внешних цифровых рисков является эффективным инструментом, позволяющим отслеживать объявления о покупке/продаже информации, однако, по нашим данным, его используют всего в 11% компаний.

- Организационные меры, направленные на проверку кандидатов при приеме на работу и оценку их надежности, — классические мероприятия, которые помогут предотвратить сотрудничество с ненадежными лицами. Кроме того, важно создавать комфортный микроклимат для предотвращения у работников желания навредить компании, а также укреплять взаимодействие между HR-, ИТ- и ИБ-подразделениями для оперативного реагирования на потенциальные угрозы. Подписание сотрудниками и подрядчиками соглашений о неразглашении конфиденциальной информации также может повысить осведомленность пользователей об их ответственности за нарушения.

- Системы UEBA/UBA позволяют не только обнаружить нетипичную внутреннюю угрозу, но и предотвратить ее на этапе начала аномальных действий или подозрения на совершение неправомерных действий.

Разведка

На этом этапе инсайдер активно изучает внутреннюю инфраструктуру, включая доступные ему системы, общие файловые хранилища и папки для обмена файлами. Собранная информация обычно сохраняется локально, чтобы в дальнейшем ее можно было либо вынести за пределы компании, либо распространить. Действия на данном этапе типичны как для мотивированного инсайдера, так и для работников, которые склонны копить информацию «про запас».

Успеху инсайдера на данном этапе способствуют недостатки в управлении доступом: в рамках экспертных аудитов мы встречаем их в 70% компаний. В ходе 83% проектов по внутреннему пентесту нам удалось получить доступ к критичной информации с непривилегированной учетной записью: в компании не контролировали публикации и доступ к файловым хранилищам и ресурсам для совместной работы.

Наибольшую опасность представляют работники, которые уже имеют привилегированные учетные записи: именно они могут нанести компании значительный ущерб за короткое время. Самой популярной мерой защиты от неправомерных действий привилегированных пользователей является смена паролей привилегированных учетных записей после увольнения работников, имеющих к ним доступ, или завершения договорных отношений с подрядчиком. Такую меру используют 64% компаний. При этом в 17% компаний отсутствует какая-либо защита от неправомерных действий привилегированных пользователей.

В рамках проекта по внедрению UEBA/UBA у крупного ретейлера специалисты компании «Инфосистемы Джет» обнаружили аномальную активность у руководителя подразделения, который, как оказалось позже, готовился к увольнению. С помощью функционала DLP было выявлено, что он за несколько вечеров скопировал на свой рабочий стол более 18 Гбайт информации из различных папок корпоративного сетевого хранилища. При детальном расследовании было выявлено, что доступ инсайдеру был предоставлен временно, однако не был своевременно отозван.

Как защититься на этом этапе?

На данном этапе необходимо сосредоточиться на предотвращении несанкционированного доступа и отслеживании аномальной активности. Основная сложность заключается в разграничении легитимной активности и действий инсайдеров. Даже незначительные признаки аномального поведения могут быть ключевыми, но их выявление требует глубокого анализа и мониторинга.

- Организационные меры защиты включают в себя повышение осведомленности пользователей о критичности их аутентификационных данных и необходимости их безопасного хранения, а также реализацию базовых мер по контролю доступа (регулярный контроль выдачи прав доступа, соблюдение принципа минимальных полномочий и отслеживание аномальной активности, связанной с несанкционированным предоставлением повышенных прав доступа).

- Технические меры защиты включают в себя применение как встроенных средств защиты (технические ограничения на создание простых паролей), так и специализированных решений:

- менеджеры паролей для привилегированных пользователей и всех работников компании;

- DCAP/DAG для определения избыточных прав доступа к данным в файловых хранилищах и ресурсах для совместного использования (Jira, Confluence, SharePoint);

- IDM для автоматизации управления правами доступа и минимизации рисков некорректной выдачи прав;

- PIM/PAM для контроля действий привилегированных пользователей в ИТ-инфраструктуре и аудита их активностей;

- DAM для защиты конфиденциальных баз данных и мониторинга аномальных действий с ними;

- NTA/NDR для анализа аномалий корпоративного сетевого трафика;

- SIEM для оперативного реагирования на аномальное поведение, выявленное посредством анализа событий ИТ-инфраструктуры и применения перечисленных выше средств защиты информации.

Реализация атаки

Инсайдер совершает действия, направленные на достижение цели — кражу, повреждение данных/активов и другие атаки. Утечка может произойти через печать документов, отправку на внешние накопители, в файловые сервисы или на личную почту. DLP-системы являются основным инструментом для выявления и предотвращения утечек данных и используются у 65% опрошенных. Однако зачастую мы наблюдаем неэффективное использование этого решения: неполноценный охват каналов передачи информации, отсутствие адаптации политик системы под специфику компании и отсутствие блокировки потенциальной утечки. Кроме того, наблюдается низкий интерес к выстраиванию режима коммерческой тайны, который является единственным правовым механизмом для защиты конфиденциальной информации. Не все компании перестроили свой подход к защите информации с учетом работы с электронными документами. Требования законодательства зачастую выполняются не полностью, либо создается видимость их выполнения для галочки.

Системный администратор компании после увольнения воспользовался привилегированной учетной записью, которую не заблокировали. Используя расширенные права доступа, бывший администратор нарушил работу серверов, отвечающих за производственную линию и обработку заказов, а также удалил файлы, необходимые для их восстановления. Результатом инцидента стали остановка производства и прекращение отгрузки товара. Компания теряла ежедневно около 100 000 долл. до тех пор, пока работа серверов не была восстановлена.

Как защититься на этом этапе?

Непосредственную реализацию злонамеренных действий инсайдеров можно отследить в случае наличия специализированных средств защиты и их эффективной настройки. Однако для обеспечения юридической значимости защиты конфиденциальной информации также необходимо полное соблюдение законодательных требований.

- Правовые меры. Выстраивание или корректировка режима защиты коммерческой тайны. Действующий режим КТ, выстроенный в соответствии с законодательством РФ, обеспечивает компаниям законное основание для отстаивания своих прав в случае необходимости привлечения работников к ответственности.

- Организационные меры. Регламентирование защиты конфиденциальной информации и правил допустимого использования корпоративных ресурсов и ознакомление с этой информацией работников.

- Технические меры. К ним относятся:

- DLP для контроля утечек данных и своевременной блокировки утечек;

- маркирование электронных документов для упорядочивания работы с защищаемой информацией и понимания работниками степени конфиденциальности документов, с которыми они работают;

- VDR для защищенного обмена файлами и хранения их в рамках инфраструктуры компании;

- SIEM для обнаружения начала сбора данных — подключение неавторизованных съемных носителей, туннелирование трафика для его маскировки, выгрузка большого объема данных.

Заметая следы

Сокрытие следов после атаки — наиболее легкий в отслеживании этап. Пытаясь избавиться от доказательств совершения несанкционированных действий (очистка журналов событий, остановка служб, удаление файлов, пользователей и т. д.), инсайдер может «наследить» еще больше.

Инциденты на этапе сокрытия следов при этом могут эффективно детектироваться с помощью siem-системы. Инсайдерская активность может быть связана со следующими событиями:

- изменение политик аудита на Windows/ Linux-хостах;

- изменение журналов на Windows/ Linux-хостах;

- очистка журналов Security на узле;

- удаление учетных записей;

- остановка службы журналирования;

- выгрузка чувствительных данных из бизнес-систем;

- совершение нелегитимных/подозрительных действий в бизнес-системах и др.

Непосредственную реализацию злонамеренных действий инсайдеров можно отследить в случае наличия специализированных средств защиты и их эффективной настройки. Однако для обеспечения юридической значимости защиты конфиденциальной информации также необходимо полное соблюдение законодательных требований

Инсайдеры задумываются о необходимости сокрытия следов лишь в 13% случаев. Чаще всего расследования происходят на основании журналов событий и по оставленным «горячим» следам. Такие правила мало подвержены ложноположительным срабатываниям и поэтому позволяют обнаружить нелегитимные действия и потенциального инсайдера, даже если на предыдущих этапах его выявить не удалось.

Кейс

Команда компании «Инфосистемы Джет» расследовала инцидент в организации, использующей систему SAP для работы с финансовой информацией. Организация обратилась за помощью после инцидента с несанкционированным доступом, повлекшим серьезную утечку конфиденциальной информации предположительно из этой системы. Встроенный аудит в системе SAP не был настроен, но осуществлялся сбор событий с хостов в систему мониторинга на базе решения open source. Был настроен сбор событий с рабочих станций работников, что помогло выявить пользователей, наиболее часто использующих систему. Таких пользователей оказалось более десятка. Однако только у одного из них службы сбора событий были остановлены, а уже имеющиеся события стерты, что стало ключевым доказательством его вовлеченности в инцидент.

Как защититься на этом этапе?

Хотя сокрытие следов является последним этапом инсайдерской активности (ведь инцидент по сути уже случился), важно предусмотреть меры для возможного дальнейшего расследования. При этом стоит найти баланс — избежать перегрузки информацией за счет избыточно собираемых событий и удостовериться в том, что идет сбор событий, сигнализирующих о критически важных индикаторах компрометации.

- Организационные меры защиты: необходимо определить события, подлежащие журналированию, особенно для критичных ресурсов компании, и обеспечить настройку его необходимых параметров.

- Технические меры защиты: важно обеспечить непрерывный сбор событий безопасности в единой системе для хранения, обработки и корреляции (LM/ SIEM-системы). В данных системах также должны быть настроены правила корреляции, направленные на выявление подозрительной активности — например, событий очистки журналов или остановки служб. Кроме того, рекомендуется установка дополнительных средств мониторинга на критичные хосты и использование продвинутых решений аудита для бизнес-систем (auditd, auditbeat, eBPF).

Подписаться

Подписаться Читать в телеграм

Читать в телеграм