/ Культура ИБ

/ Организация службы ИБ

/ Киберустойчивость

Эксперты компании «Инфосистемы Джет» провели исследование, чтобы оценить, как службы информационной безопасности развивались в 2023 г., и показать, на чем сосредоточиться в ближайшие два года.

Решения и стратегии руководителей служб информационной безопасности российских компаний в 2023 г. привлекли особое внимание в связи с переломным периодом в геополитической ситуации и ростом неопределенности. Эти факторы стимулировали новый виток развития российского рынка информационной безопасности и потребовали изменения подходов к управлению со стороны глав служб ИБ.

Чтобы понять, какие решения принимали руководители служб информационной безопасности, команда «Инфосистемы Джет» провела исследование, в котором приняли участие руководители подразделений ИБ из 90 российских компаний, представляющих различные сектора экономики.

В ходе исследования эксперты рассмотрели ключевые направления развития функции ИБ, включая стратегический менеджмент, организацию службы ИБ, оценку эффективности, поддержание киберустойчивости и культуры информационной безопасности.

Результаты исследования дают компаниям возможность сравнить свои подходы к обеспечению ИБ с подходами других участников рынка и оценить уровень развития ИБ в своей сфере бизнеса. Итоговая информация представляет интерес для руководителей ИБ и ИТ, а также для консультантов и экспертов в области информационной безопасности.

Участники опроса

- Сфера деятельности

В опросе приняли участие представители финансового сектора, промышленности, топливно-энергетического сектора, а также ИТ-компаний, организаций из сферы здравоохранения, транспорта и ретейла.

- Количество работников

Анкетирование проводилось преимущественно в крупных компаниях с величиной штата от 500 человек (68%). Небольшие компании (до 500 работников) составили 32% выборки и относились, как правило, к ИТ-сфере.

- Тип компаний

Большая часть опрошенных компаний являются предприятиями холдингов, среди которых 18% головных компаний и 54% — дочерних. Отдельные и самостоятельные организации составили 28% из числа опрошенных.

- Модель жизненного цикла

Подавляющее большинство компаний находятся на стадии стабильности (62%) в соответствии с моделью определения жизненного цикла Ицхака Адизеса (компании, которые чувствуют себя уже достаточно уверенно на рынке).

Стратегический менеджмент

Важнейшая задача руководителя службы ИБ — выбор направления и способов развития функции ИБ, а также выработка стратегии, которая обеспечит развитие. Необходимость смещения в 2023 г. фокуса на результативность и операционную эффективность отдела стала драйвером корректировки долгосрочных планов развития во многих компаниях: в 2023 г. эксперты наблюдали увеличение спроса на разработку стратегий ИБ в 1,8 раза.

Ситуационный менеджмент как управленческий инструмент в большинстве случаев показал свою неэффективность, так как работа с последствиями, а не с причинами и непоследовательность при планировании приводили к неоптимальным решениям. К такому выводу пришли 59% опрошенных, которые скорректировали свои долгосрочные планы в 2022–2023 гг. или формировали их на момент опроса. В 41% компаний разработаны планы развития отдельных направлений или проекты реализуются по мере возникновения проблем. Большинство компаний, имеющих стратегию ИБ, находятся на стадии стабильности. Поэтому потребность в разработке стратегии чаще возникает на этапе «расцвета» компании, когда становится важным общекорпоративное стратегическое планирование. Из-за ограничений в ресурсах и неопределенности внешней среды, компании предпочитают планирование на короткие сроки. Так, многие CISO перешли от долгосрочного планирования к планированию на 2–3 года с непрерывным мониторингом ситуации.

39%

компаний имеют разработанную и актуальную стратегию ИБ, в то время как 29% используют локальные планы улучшения ИБ

44%

компаний с основательной стратегией ИБ находятся на стадии стабильности, в то время как 23% — на стадии расцвета

52%

компаний перешли к планированию на 3 года, 32% формируют планы на 5 лет вперед

Результаты исследования дают компаниям возможность сравнить свои подходы к обеспечению ИБ с подходами других участников рынка и оценить уровень развития ИБ в своей сфере бизнеса. Итоговая информация представляет интерес для руководителей ИБ и ИТ, а также для консультантов и экспертов в области информационной безопасности

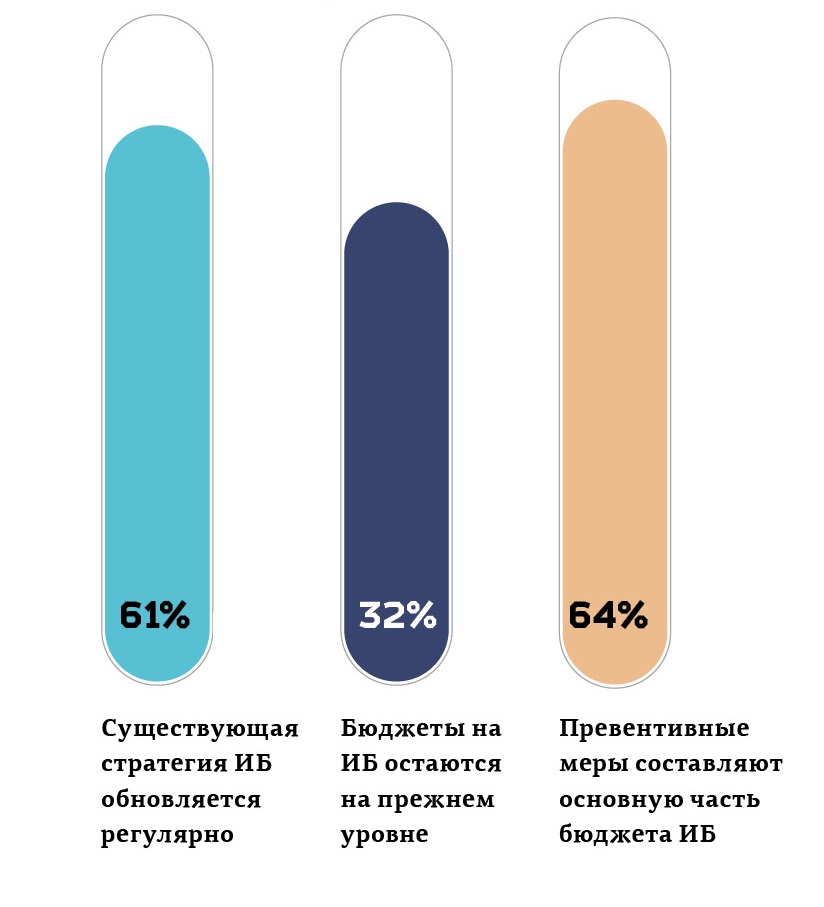

В условиях нестабильности компании склонны выбирать осторожный подход к стратегическому управлению информационной безопасностью, предпочитая проверенные методы и избегая дополнительных расходов на инновации. Большинство организаций обновляют существующие стратегии, корректируя цели и приоритеты. Бюджеты на кибербезопасность росли умеренно, с особенным ростом в финансовом секторе, сфере информационных технологий и топливно-энергетическом комплексе. Большинство ресурсов направляется на превентивные меры: около 30% компаний выделяют деньги на обнаружение и реагирование, 8% — на киберразведку. 2023 г. показал растущую необходимость для компаний активно анализировать и контролировать информацию за пределами внутренних сетей и обеспечивать системный контроль защищенности постоянно модернизируемой ИТ-инфраструктуры. Финансирование этого направления выросло на 20% по сравнению с 2022 г.

Организация службы ИБ

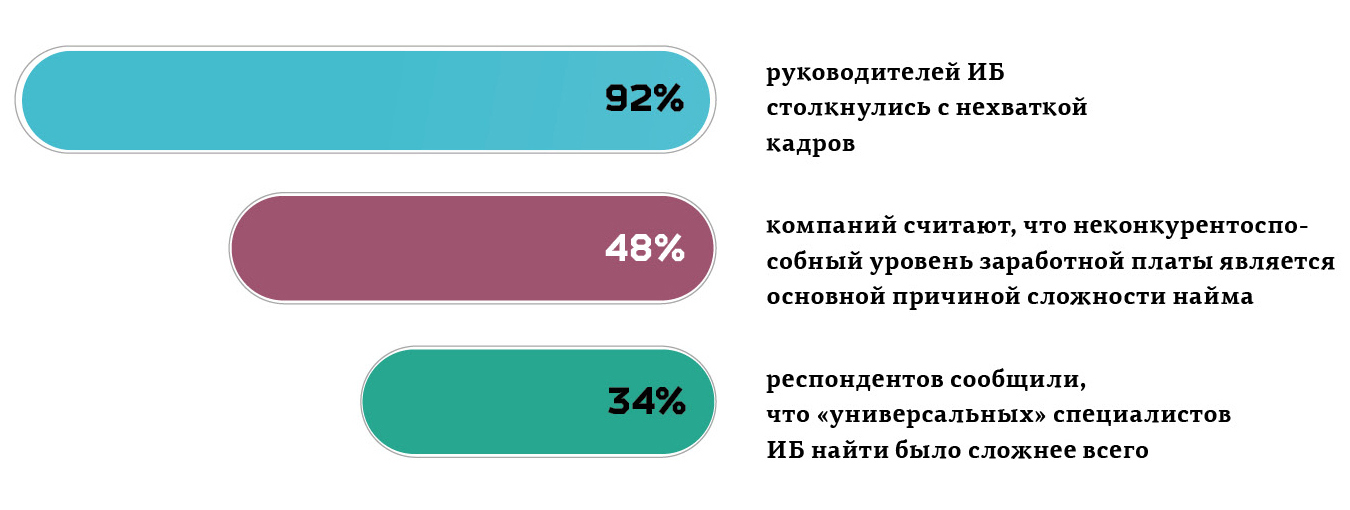

Важность кадровых ресурсов для устойчивого развития функции ИБ растет. Наблюдается постепенное увеличение штата специалистов ИБ в различных отраслях, особый рост отмечен в финансовом секторе, ретейле и промышленности. Например, 48% компаний уже имеют в штате не менее 5 сотрудников ИБ. При этом многие компании продолжают испытывать дефицит кадров в этой области.

Укомплектование штата, поиск персонала

При поиске персонала большинство руководителей ИБ столкнулись с нехваткой кадров, особенно тяжело найти кандидатов на руководящие позиции. Среднее количество специалистов ИБ, необходимых компании, составляет 4 человека, причем в более крупных организациях существует потребность в более чем 10 сотрудниках.

Длительные сроки поиска квалифицированных специалистов и руководителей ИБ объясняются высокими зарплатными ожиданиями кандидатов и ограниченным количеством профильных специалистов на рынке труда. Компании испытывают особые сложности при поиске «универсальных» специалистов, способных покрыть множество направлений в области ИБ.

Кому подчиняются службы ИБ

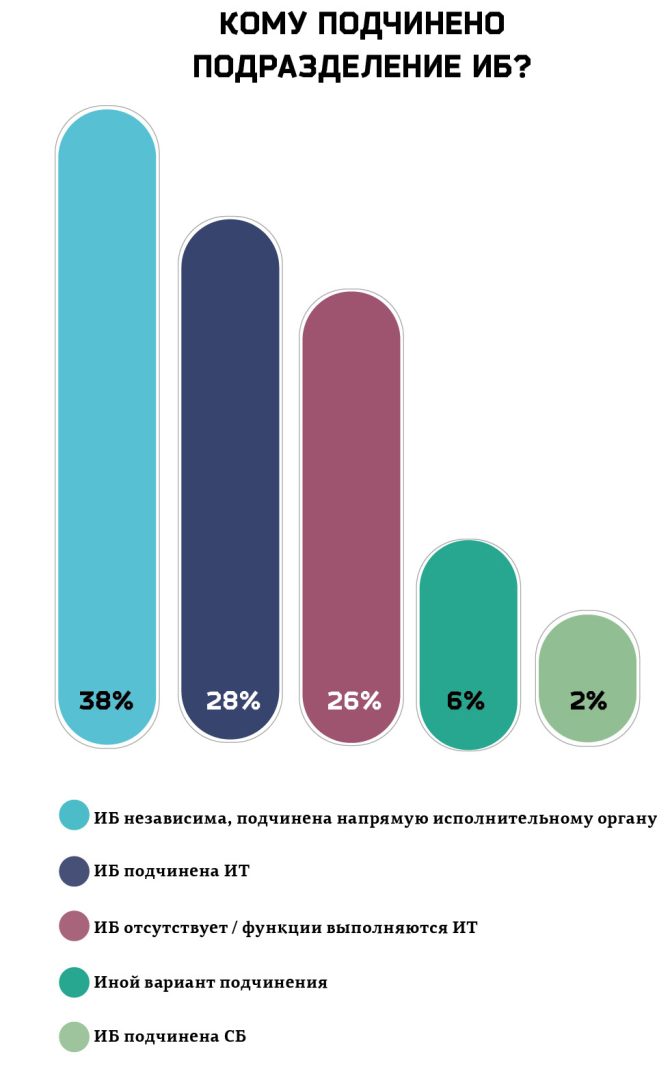

Эффективность развития службы информационной безопасности зависит от ее структуры и от того, кому она подчинена. Когда служба ИБ подчиняется блоку ИТ или собственной безопасности, это часто приводит к тому, что информационная безопасность рассматривается как второстепенная функция. Такая ситуация может привести к конфликтам интересов и проблемам с выделением достаточных бюджетных средств, которые часто распределяются по остаточному принципу.

Внесенные в 2022 г. изменения в законодательство заставили многие организации пересмотреть структуру подчиненности службы ИБ и передать ее в прямое подчинение руководству. Несмотря на это, эксперты не отметили кардинальных изменений в структуре подчиненности.

Почти 40% организаций, опрошенных в исследовании, отметили, что служба ИБ имеет независимый статус и подчиняется напрямую руководству компании, аналогичные цифры были зафиксированы и в предшествующие годы. Вторая по распространенности схема — это подчинение ИБ блоку ИТ (28% опрошенных).

Прямое подчинение руководству чаще всего встречается в финансовом секторе, где такой тип структуры подчиненности является наиболее распространенным. В то время как подчинение ИБ блоку ИТ характерно для транспорта, топливно-энергетического комплекса и промышленности.

Оценка эффективности и отчетность

Отчетность службы ИБ имеет ключевое значение для поддержки принятия решений, обеспечения прозрачности и доверия, отслеживания прогресса и информирования о результатах инициатив. В более чем 70% российских компаний управленческая отчетность предоставляется высшему руководству, независимо от уровня зрелости процессов ИБ.

Киберустойчивость

Киберустойчивость компании определяется тем, насколько быстро и без значимых потерь компания может справиться с кибератакой, продолжая эффективно вести свой бизнес. Грамотно выстроенная архитектура ИБ помогает отразить атаки, а управление непрерывностью бизнеса — восстановиться до наступления критичных последствий.

В 2023 г. руководители больше следовали стратегии «укрепляем существующие рубежи»: модель Zero Trust пока не пользуется популярностью — только 2% уже используют эту модель, однако тренд перехода на модель нулевого доверия начал уверенно прослеживаться в 2023 г. в виде реализации ее отдельных принципов.

«Никогда не доверяй» — самый цитируемый принцип нулевого доверия. Независимо от источника запроса или данных, к которым мы обращается, в рамках Zero Trust исповедуется принцип «никогда не доверяй, всегда проверяй». В соответствии с заложенными принципами неважно, кто мы, «внутри» или «снаружи», — все пользователи по умолчанию недоверенные и не получат доступ, пока не пройдут тщательную проверку.

В ходе анализа эксперты выявили четкую зависимость выбранной модели от существующего уровня зрелости ИБ. Так, для компаний с начальным уровнем оценки по CMMI более характерно использование модели «Замок и ров» — здесь компании стараются в первую очередь сфокусироваться на защите периметра. Модель эшелонированной обороны используется компаниями с уровнем зрелости «Повторяемый» и выше. При этом выбор модели построения архитектуры ИБ практически никак не зависит от сферы деятельности компании, мы не выявили характерные модели для той или иной отрасли.

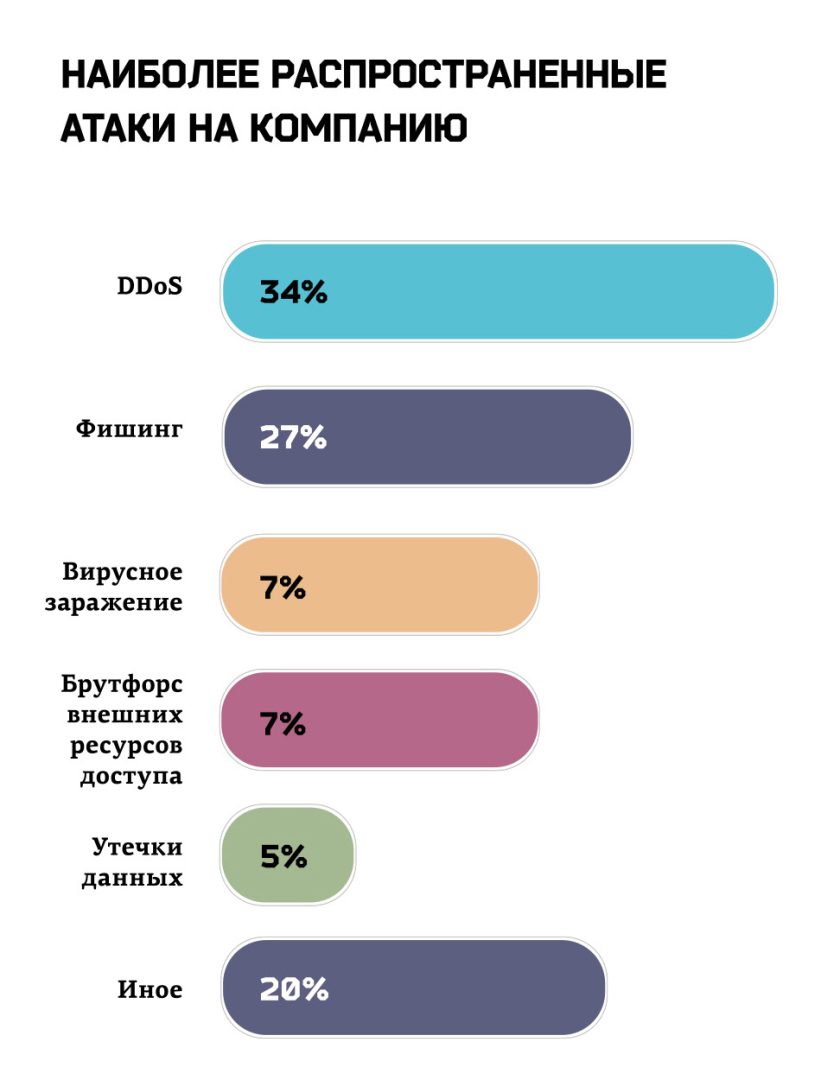

Все опрошенные руководители отметили незначительный рост количества атак в 2023 г.: количество переросло в качество, увеличились сложность и разнообразие методов, используемых в кибератаках. Лидирующими по частоте атаками по-прежнему остаются DDoS и фишинг, уверенно входящие в топ-листы с 2022 г.

Для обеспечения непрерывности бизнеса и выполнения обязательств перед клиентами и партнерами, компания должна иметь четко выстроенный процесс. Однако, по данным исследования, многие компании связывают этот процесс исключительно с ИТ-сферой, а его выстраиванием в основном занимаются представители ИТ-отдела. Согласно техническим данным, ответственность за обеспечение непрерывности бизнеса распределена между подразделениями компаний следующим образом: в 59% компаний — ИТ-подразделение, в 24% — несколько подразделений совместно, в 9% — подразделение рисков, в 6% — подразделение информационной безопасности, в 2% — другие подразделения.

Фокус при оценке рисков прерывания деятельности также остается смещенным в сторону ИТ: несмотря на рост киберугроз, большинство руководителей считают главной угрозой ИТ-сбой, оставляя за скобками техногенные аварии, кибератаки и политические риски, такие как санкции.

Учет аспектов непрерывности для функций ИБ, восстановление распределенных СЗИ, наличие единого с ИТ-блоком SLA на восстановление — встречаются как единичные случаи только в больших холдинговых компаниях, в которых процесс управления непрерывностью является зрелым на корпоративном уровне.

Сам процесс непрерывности бизнеса в почти 40% компаний до сих пор находится на уровне «у нас есть система резервного копирования, в случае сбоя восстановимся как-нибудь». Такая выжидательная позиция приводит к серьезным проблемам, если атака оказывается успешной. Большинство компаний (55%) не имеют готового плана действий на случай наступления кризисов. Это подтверждается и зафиксированными инцидентами, которые привели к остановке бизнес-процессов: 42% компаний, в которых случались такие инциденты, не смогли восстановиться за целевое время.

Культура информационной безопасности

Массовое обучение всех сотрудников базовым принципам цифровой гигиены и повышение их осведомленности о конфиденциальной информации компании, а также систематические фишинговые эмуляции являются основами культуры кибербезопасности.

Согласно результатам опроса, фишинговые атаки на сотрудников стали наиболее распространенным типом атак (34% респондентов), причем человеческий фактор — главная причина успешных взломов инфраструктуры (53% респондентов). Несмотря на это, большинство компаний придерживаются консервативных методов обучения и повышения осведомленности в области кибербезопасности.

Рассылки с правилами ИБ в корпоративной почте (32%) и проведение специализированных курсов по ИБ (22%) являются самыми распространенными методами повышения осведомленности. Лишь малая часть компаний используют более творческие подходы, такие как интерактивные курсы или памятки по кибербезопасности.

Тестовые фишинговые мероприятия для оценки уровня готовности сотрудников к атакам с использованием социальной инженерии проводятся в 31% организаций и становятся стандартом для формирования киберкультуры.

На что обратить внимание CISO в 2024 г.?

В 2023 г. российские компании столкнулись с серьезными вызовами в виде усиливающихся угроз и с изменениями характера и методов проведения кибератак. Руководствуясь прогнозами на 2024 г., эксперты компании «Инфосистемы Джет» предлагают руководителям ИБ сосредоточиться на следующих ключевых направлениях:

Уточнение приоритетов бизнеса

В зону особого внимания руководителя ИБ в первую очередь должны входить интересы руководства по развитию бизнеса и области высокого риска — критически важные процессы и ресурсы. С изменением внешних факторов фокус часто смещается, поэтому инициируйте взаимодействие с руководством для уточнения приоритетов в области ИБ, а также проверяйте актуальность и достаточность текущей отчетности — какие метрики/срезы необходимы для принятия решения и отслеживания результативности ИБ.

Использование возможностей текущей инфраструктуры

Для реализации «базовой гигиены ИБ» не всегда требуется целый парк средств защиты — эффективно используйте потенциал существующей ИТ-архитектуры. Ошибки в настройке приложений и сервисов «не перекроют» никакие, даже самые продвинутые, средства защиты. В то же время вдумчивая настройка политик безопасности на имеющихся средствах ИТ, сетевого оборудования и на существующих средствах защиты информации поможет избежать бокового перемещения атакующих в инфраструктуре.

Развитие культуры кибербезопасности

С 2023 г. наблюдается широкое использование искусственного интеллекта для реализации фишинговых атак, а атаки, основанные на эксплуатации доверия пользователей, входят в топ-3 способов получения доступа к инфраструктуре. Инвестируйте в культуру кибербезопасности: сделайте фишинговые рассылки системными, повышайте доступность знаний по ИБ через различные каналы (курсы, статьи, рассылки и пр.), формируйте и поддерживайте позитивный «бренд» ИБ.

Повышение киберустойчивости

Реагирование на инциденты не должно быть изолировано от функций поддержания непрерывности бизнеса: проверьте актуальность имеющихся планов реагирования на инциденты, планов резервного копирования данных и графика проведения тестирований восстановления. Как вы будете реагировать на кризис? Уточните точки взаимодействия с ИТ в рамках процесса поддержки непрерывности и обновите планы по внешним коммуникациям — они понадобятся, если кризис коснется клиентов.

Развитие компетенций команды реагирования

Уделите внимание развитию навыков совместной работы команды реагирования на инциденты: сервисы киберучений помогут выявить проблемы с коммуникациями и пробелы в знаниях. Развивайте «гибкие навыки» команды — навыки убеждения и ведения переговоров.

Мониторинг за пределами инфраструктуры компании

Выполняйте регулярный мониторинг теневых форумов и открытых источников информации на предмет упоминания компании и возможной компрометации данных, системно анализируйте поверхность атаки своей инфраструктуры и инфраструктуры критичных подрядчиков. Фокус на проактивной безопасности даст возможность выявлять атаки на ранней стадии.

Фокус на инсайдерах

Стабильные спрос и предложение на рынке клиентских данных в даркнете, интерес к таким данным со стороны хактивистов, активно вербующих инсайдеров, вряд ли приведут к уменьшению количества утечек в 2024 г. Для защиты от инсайдеров мы подготовили комплекс рекомендаций в составе отчета «Атаки инсайдеров: угроза внутри периметра»: уделите особое внимание шагам «Рекрутинг» и «Эксфильтрация».

Безопасность точек взимодействия с ключевыми партнерами

Повысьте прозрачность своей цепочки поставок — проанализируйте, с какими третьими лицами и каким образом взаимодействует компания, какие методы подключения к корпоративной инфраструктуре используются и к каким ресурсам и информации сможет получить доступ подрядчик. На основании этого реализуйте защиту компонентов ИТ-инфраструктуры для совместного использования и контролируйте действия критичных подрядчиков.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм