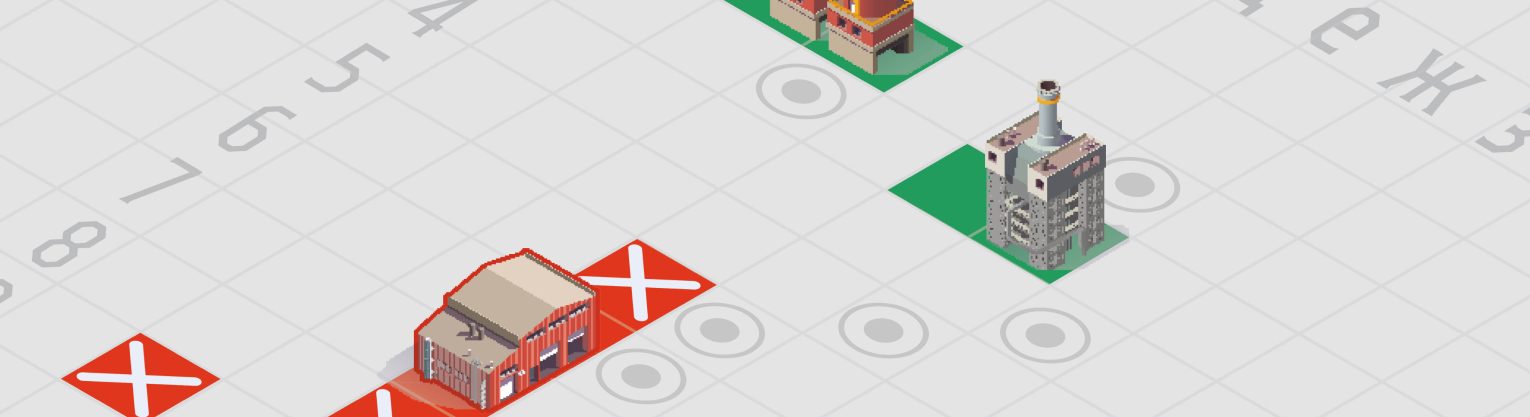

Уровни зрелости компаний в части управления промышленными системами.

ИБ-проблемы промышленных систем.

Согласно известному правилу, один менеджер может эффективно управлять семью прямыми подчиненными. Похожий принцип можно применить и в отношении обслуживающего персонала технологических (промышленных) сетей и вверенных ему активов.

Исторически сложилось так, что оборудование в технологических сетях с трудом поддается эффективной эксплуатации и инвентаризации. К числу таких причин можно отнести ряд особенностей — начиная от огромных размеров производственных цехов, где оборудование может просто «потеряться», и заканчивая «legacy»-железом и проприетарным ПО, недоступным для удаленного мониторинга и управления. С наступлением усиленной цифровизации эта проблема начала потихоньку сходить на нет: повсеместно внедряются коллекторы для сбора данных с проприетарных систем, сами устройства начинают все чаще поддерживать взаимодействие по стеку протоколов TCP/IP. Исходя из этого, можно выделить несколько уровней зрелости компаний и их технологических процессов в области наблюдаемости и управления активами промышленных систем.

Нулевой. Автоматизацию производства полностью обеспечивают технические и программные средства, взаимодействовать с которыми можно исключительно находясь в непосредственной близости (кнопки, оптические индикаторы и т.д.).

Начальный. Устройства 1-го уровня (программируемые логические контроллеры), согласно референсной модели Пердью, исполнены в виде, позволяющем взаимодействовать с устройствами 2-го уровня (АРМ и серверами), которые при этом могут быть подключены коммутационным оборудованием к уровням 3 и 4 с помощью самописного или проприетарного ПО. В то же время сетевая коммутация 1-го и 2-го уровня осуществляется неуправляемым или проприетарным сетевым оборудованием.

Приемлемый. Устройства 1-го и 2-го уровня объединены в сеть с помощью традиционного общедоступного сетевого оборудования и трафиком TCP/IP. Взаимодействие 2-го уровня с внешними системами осуществляется с помощью интеграционных jump-серверов, на которых установлено соответствующее унифицированное ПО сопряжения (например, Matricon OPC Server).

Достаточный. Помимо эксплуатации архитектуры, описанной для приемлемого уровня, ответственная ИТ-служба осуществляет управление и корректную настройку сетевого оборудования и инфраструктурных узлов с помощью специализированных программных комплексов. Для взаимодействия с оборудованием 1-го уровня (ПЛК) теоретически можно использовать удаленный доступ для конфигурации и мониторинга.

Зрелый. Оборудование 0-го полевого уровня (датчики, актуаторы и т.д.) имеют унифицированные современные механизмы взаимодействия по сети с использованием стека TCP/IP и могут передавать данные через тракт с уровня 0 вплоть до 5-го.

Основные угрозы

Нет смысла развернуто описывать пользу от внедрения цифровизации и механизмов наблюдаемости, однако стоит озаботиться возникающими новыми угрозами для инфраструктуры и бизнеса.

Сквозная доступность. Вертикальная доступность сервисов для эксплуатирующего персонала в случае взлома позволяет атакующему с легкостью перемещаться между активами. При этом потенциальное усложнение доступности для злоумышленника мешает и операционной деятельности легитимного персонала.

Непрозрачность информационных потоков. При низком уровне цифровизации информационный тракт между полевыми устройствами и интернетом зачастую состоит из замкнутых контуров, для связи между которыми используются узловые активы, передающие только нужную информацию. При повышении уровня цифровизации корректная контурность теряется, и зачастую все активы находятся в единой плоской сети. При этом с ростом числа активов увеличивается в геометрической прогрессии трафик (объем и виды), что существенно усложняет его разбор и фильтрацию.

Стоит учесть, что на этапе продумывания архитектуры такие инфраструктурные угрозы можно устранить, используя корректную вертикальную (по уровням модели Пердью) и горизонтальную (между разными участками технологической цепи) микросегментацию. Для соблюдения принципов наблюдаемости и управляемости необходимо обеспечить создание узлов контроля информационных потоков МЕЖДУ сегментами, а также точки контроля и разбора трафика ВНУТРИ этих сегментов.

В текущих реалиях самый простой способ из уже существующей проектной практики — установка на границе технологической и корпоративной сети решений класса NGFW, терминирование на них раздельных виртуальных сетей для каждого участка технологического процесса с соответствующими активами, поддерживающими автоматизацию. Для обеспечения наблюдаемости внутри ОБЯЗАТЕЛЬНО использовать управляемые сетевые коммутаторы с зеркалированием портов, позволяющие неинвазивно отслеживать потенциальные проникновения внутрь соответствующих сегментов.

Нерешенные проблемы информационной безопасности промышленных систем

Инфраструктурные проблемы в области обеспечения информационной безопасности промышленных объектов существуют давно. Одной из существенных является проблема выявления и устранения уязвимостей программного обеспечения.

В большинстве случаев промышленные объекты — это непрерывные производства, где технологический процесс не останавливается ни ночью, ни в выходные или праздничные дни. Для отражения актуальных угроз персоналу необходимо понимать, в каком оборудовании есть «дырки», для того чтобы их закрывать и митигировать связанные с ними угрозы.

КЕЙС

Сам же процесс поиска и устранения уязвимостей предусматривает несколько этапов:

- пассивный анализ на уровне сети;

- активный анализ на уровне конечных устройств;

- анализ собранных данных и выявление актуальных уязвимостей, их ранжирование по степени значимости;

- установка «патчей» и закрытие уязвимостей.

Стоит отметить, что шаги 2 и 4 требуют манипуляций непосредственно с целевым активом — сетевым оборудованием, АРМ, сервером и ПЛК. В ходе таких действий не может быть гарантирована абсолютная стабильность работы этих конечных устройств, и это может напрямую негативно повлиять на работоспособность всей системы автоматизации, что противоречит принципу непрерывности производства и несет угрозу основному бизнесу компании.

Понимая, что обеспечение безопасности по сути является поддерживающим процессом для бизнеса, большинство владельцев предприятий отдают предпочтение непрерывному функционированию производства, а не поддержанию высокого уровня его защищенности. В связи с этим специалисты по ИБ сталкиваются с дилеммой: либо стать «главным врагом» бизнеса и пытаться корректно отрабатывать процессы обеспечения безопасности, либо мириться с ситуацией и принимать сопутствующие риски (то же, что и с повышением связности).

ИБ-специалисты сталкиваются с дилеммой: либо стать «главным врагом» бизнеса и пытаться корректно отрабатывать процессы обеспечения безопасности, либо мириться с ситуацией и принимать сопутствующие риски.

В своих проектах мы стремимся соблюдать баланс в рамках конкретного процесса управления уязвимостями исходя из особенностей предприятия — ведь надо и добиться достаточного уровня защищенности, и не загонять персонал в неразрешимые процессные проблемы.

Однако нельзя не отметить, что именно техническое решение данной проблемы пока не разработано. Ни за какие деньги вы не купите систему, исключающую риски останова производства, поэтому решать эту задачу надо с помощью корректного выстраивания процессов обеспечения безопасности.

Вы ни за какие деньги не купите систему, исключающую риски останова производства. Чтобы решить эту задачу, нужно корректно выстроить процессы обеспечения безопасности.

В качестве примера можно привести проект, внедренный на предприятии нефтегазового сектора. Для технологических сегментов с доступом к магистральной сети передачи данных были организованы локальные демилитаризованные зоны, с помощью которых был реализован процесс периодического сканирования во время технологических остановов. Для обособленных технологических сегментов сформировали процесс выборочного сканирования с помощью авторизованных мобильных серверов сканирования.

Не секрет, что в сложившейся политической обстановке для обеспечения безопасности критических отраслей и предприятий в отечественное законодательство вводятся положения о необходимости импортозамещения.

На данном этапе проблемой является то, что законодательные инициативы на разных уровнях активно продвигают использование отечественных решений, хотя они уступают по уровню зрелости зарубежным. В этой ситуации предприятия могут поступить следующим образом:

- Продолжать использовать зарубежное программное обеспечение и технические средства. При этом возникают риски того, что через несколько лет законодательство будет ужесточено, а все закупленное зарубежное оборудование отправится на списание.

- Полностью перейти на отечественные технологии. Однако в этом случае возникает риск снижения эффективности предприятия из-за потенциальной потери функциональности решений, а также возможных отказов из-за недостаточной зрелости и общей «обкатанности» технологий.

- Применить гибридную схему с постепенным переходом на полностью отечественные решения. Такой подход может решить большинство проблем отечественных решений за счет использования смежного функционала зрелых зарубежных реализаций. Однако здесь может возникнуть множество потенциальных точек отказа из-за сложности сопряжения отечественных и зарубежных решений.

- Задействовать эшелонированную схему — для соответствия законодательству установить одновременно и отечественные, и зарубежные решения для обеспечения наилучшего функционала. Данный подход практически лишен минусов, за исключением крайне высокой цены реализации.

Сейчас одним из основных факторов при выборе производителей оборудования является страх перед будущими изменениями в законодательстве. Это развивает рынок не в нужном направлении.

Необходимо понимать, что сейчас одним из основных факторов выбора производителей оборудования является страх перед будущими изменениями в законодательстве и боязнь прогадать, что, конечно, не развивает рынок решений в нужном направлении. Тем не менее в рамках текущих проектов мы стараемся найти золотую середину между функциональностью и соответствием законодательству в рамках разных подсистем с разной степенью критичности и влияния на результирующий уровень защищенности.

На одном из наших проектов средство защиты, утвержденное вендором АСУ ТП, не позволяло реализовать комплекс мер в соответствии с законодательством в области защиты критических информационных структур. Самый простой вариант заключался в добавлении необходимых средств защиты, но такой подход приводил к перегрузке конечных устройств и увеличению рисков негативного влияния на компоненты АСУ ТП. А кроме того, в этом случае возникали сложности в части управления и обслуживания большого числа средств защиты. В данной ситуации, основываясь на модели угроз и адаптированном наборе мер, приняли решение прибегнуть к использованию встроенных механизмов ОС, ППО, аппаратных платформ и сетевого оборудования.

Реализация мер защиты с помощью оргпроцессов и систем автоматизированного проектирования и документооборота

По разным оценкам, на текущий момент в России существует более 7 тысяч субъектов (предприятий) с критической информационной инфраструктурой. На каждом таком предприятии, в соответствии с принципом законодательного минимума, должно быть не менее одного специалиста по обеспечению информационной безопасности. Сейчас нет возможности заполнить открывшуюся кадровую воронку классическими специалистами по ИБ, особенно с учетом специфики защиты КИИ и необходимости дополнительного обучения. В связи с этим обязанности по обеспечению и контролю ИБ возлагаются на сопутствующий персонал: инженеров АСУ ТП, администраторов ИТ, технологический персонал (в худшем случае).

Поскольку системы защиты строятся не мгновенно, корректная реализация мер защиты с помощью организационных процессов имеет повышенную значимость.

Очевидно, что в ближайшие несколько лет это негативно отразится на уровне защищенности предприятия. В рамках изысканий на более чем 50 проектах по защите АСУ ТП мы пришли к выводу, что стоит уделять повышенное внимание именно процессам, а также их корректному распределению по целевому персоналу.

Проблемы начинаются как минимум со специфических для промышленных систем задач: зачастую необходимо выполнять ручной сбор данных о потенциальных инцидентах непосредственно с рабочих станций, так как АСУ ТП еще не находится на достаточном уровне наблюдаемости.

Еще одной проблемой является то, что, несмотря на кажущуюся статичность, промышленные системы могут меняться довольно сильно, и при этом в большинстве случаев изменения не документируются должным образом. Стоит учитывать, что, согласно законодательству и лучшим практикам, система защиты должна адекватно соответствовать тем изменениям, что претерпел и сам объект защиты.

Обратимся к простой математике: каждая АСУ ТП может незначительно меняться примерно каждые полгода и значительно — 1 раз в 2–4 года. При этом проект по созданию или модификации системы защиты делится на следующие фазы: предпроектное обследование (от 3 до 6 месяцев), технорабочее проектирование (от 3 месяцев до года), внедрение процессов и средств защиты (от 2 месяцев до года), опытная эксплуатация и приемка (от 2 недель до месяца). Таким образом, период создания/модернизации системы защиты может продолжаться 1–2,5 года — в зависимости от объекта защиты. Очевидно, что за это время некоторые параметры системы могут измениться — как незначительно, так и существенно.

К сожалению, разработанные в рамках проекта данные и документы проблематично использовать в операционной деятельности по обеспечению ИБ. Помочь решить данную проблему может новый класс систем автоматизированного проектирования и документооборота по информационной безопасности.

В ходе использования систем автоматизированного проектирования данные при предпроектном обследовании заносятся во встроенную базу данных. На основании этой информации можно как формировать документы техпроекта, так и модифицировать их, что особенно актуально в случае изменения объекта защиты. Если же требуется существенная переработка документации по ИБ, к данной базе может быть открыт доступ для подрядчика, который работает над модернизацией системы защиты.

С учетом того, что подобные системы строятся на основе данных об активах, их можно рассматривать и как своеобразные цифровые двойники, моделирующие объект защиты. Системы этого класса можно интегрировать со сторонними системами, например САПР, что позволяет расширить функциональность и еще больше автоматизировать процесс документооборота в операционной деятельности по обеспечению ИБ.

Сейчас, в условиях нехватки профильных специалистов, данный класс систем в целом может существенно упростить работу с процессами обеспечения ИБ. Однако не стоит забывать, что системы автоматизации всего лишь упрощают и ускоряют рутинную работу. Очевидно, что если сами процессы не выстроены, то не стоит ждать технологического чуда и того, что «цифровой двойник» технологического процесса сможет защитить своего реального собрата.

В ходе начавшегося процесса цифровизации новые угрозы информационной безопасности появляются каждый день. Предприятиям сложно митигировать эти риски, особенно с учетом шероховатостей в общепринятых стандартах индустрии и лучших практиках. Опытный партнер поможет не только исключить неэффективные технологии, но и заложить процессный и технологический фундамент будущей системы обеспечения безопасности цифровой индустрии.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм