Что не так с экспертным аутсорсингом информационной безопасности

Безопасность систем заказчиков зачастую не обеспечивается под ключ — большинство типовых экспертных сервисов не могут это сделать. Многие услуги ИБ-аутсорсинга создавались без учета потребностей типовых клиентов и без глубокого анализа рынка. Чаще всего при выводе услуг на рынок сервис-провайдеры следовали двум принципам: «есть угроза — создадим услугу» и «есть продукт — создадим облачный сервис». Это привело к многообразию узконаправленных сервисов, неспособных полностью закрыть все запросы компаний. Как результат, возникало большое количество нареканий по поводу качества услуг и спрос на них снижался.

Сегодня наблюдается дисбаланс процессов ИБ и ИТ. Это вызвано тем, что длительное время основное внимание было сосредоточено на обнаружении сложных таргетированных атак. В течение нескольких лет коммерческие SOC были сосредоточены на мониторинге инцидентов ИБ. Это обусловливалось резким ростом количества направленных атак, произошедшим с начала 2010 года. Тогда стало очевидно, что 5–10% самых опасных угроз невидимы даже для самых эффективных систем защиты. Фокус на детектировании привел к серьезному перекосу в развитии процессов мониторинга и реагирования на инциденты ИБ и, как следствие, к снижению общей эффективности систем безопасности.

80% заказчиков, по нашему опыту, нуждаются в комплексной поддержке на всех этапах Incident Response. При этом блок IR часто упрощают. Согласно стандарту NIST 800-61r2, глобальный процесс реагирования на инциденты ИБ включает 4 больших блока, в рамках которых реализуются около 20 взаимосвязанных подпроцессов. Это подготовка комплексной системы защиты, детектирование, реагирование и постинцидентный анализ. Для достижения максимального уровня защиты информационных ресурсов очень важно равномерно развивать все перечисленные процессы. Наиболее полно этим требованиям отвечает концепция центра мониторинга и реагирования на инциденты ИБ — CSIRT (Computer Security Incident Response Team).

Лишь единицы из коммерческих SOC реализуют полноценный Threat Hunting, или проактивный поиск угроз, не обнаруживаемых традиционными средствами детектирования. Две неотъемлемые составляющие этого важнейшего процесса — хорошая координация между командами мониторинга, реагирования и эксплуатации, ИТ-специалистами и владельцами активов, а также глубокое погружение сервис-провайдера в инфраструктуру заказчика. В действительности большинство коммерческих SOC этим пренебрегают и, по сути, ограничиваются лишь предоставлением услуг поверхностного детектирования.

Jet CSIRT: аутсорсинг полного цикла

В этом году мы запустили специализированный центр мониторинга и реагирования на инциденты информационной безопасности Jet CSIRT. Работая над новым экспертным сервисом, мы стремились создать комплексный набор услуг по предотвращению, обнаружению и реагированию на угрозы, призванный решать задачи заказчиков под ключ в режиме 24х7. Для этого был проведен тщательный анализ рынка и выявлены главные потребности наших клиентов. В результате мы вывели на рынок услугу, объединившую в себе основные сервисы, которые наша компания предоставляла ранее на протяжении многих лет.

Особенность Jet CSIRT — фокус на реагировании. Мы убеждены, что для обеспечения реальной безопасности недостаточно оперативного обнаружения угроз, важно вовремя их нейтрализовать и обезвредить. Именно поэтому в основе нашего сервиса лежит концепция CSIRT, наиболее полно охватывающая все процессы Incident Response.

Ответственность коммерческого CSIRT по сравнению с SOC гораздо ближе к основной бизнес-задаче всей службы ИБ. Она сводится к комплексному обеспечению защиты инфраструктуры и информации. Другими словами, с юридической точки зрения коммерческий CSIRT главным образом отвечает за процесс управления инцидентом и, как следствие, за множество его подпроцессов. Коммерческий SOC — это в большей степени операционный уровень с узкой ответственностью за процесс детектирования, т.е. непосредственно за поддержание качества аналитики.

Как работает Jet CSIRT

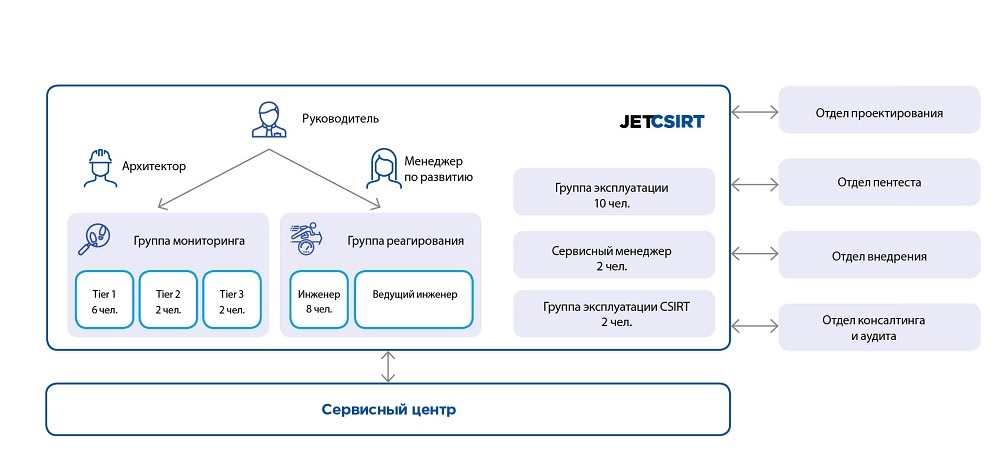

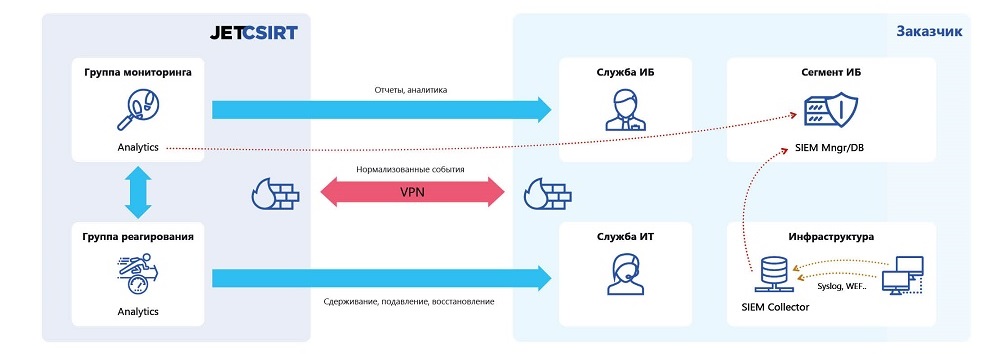

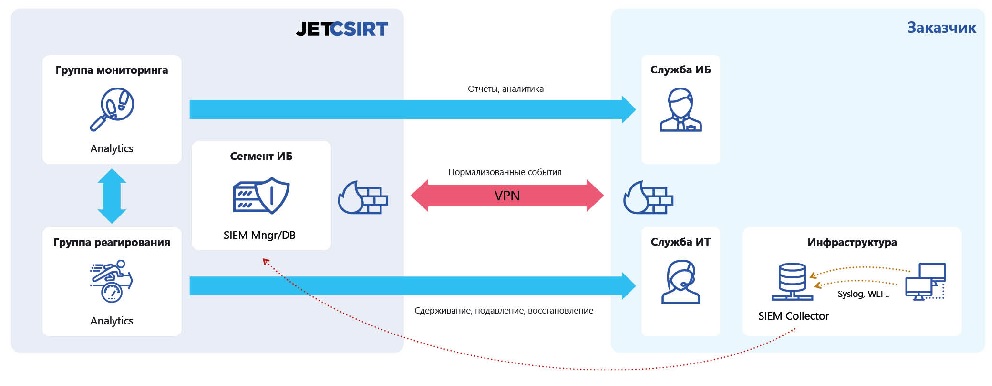

Jet CSIRT начинается с команды. Ее основу составляют группа мониторинга и группа реагирования. Первая решает задачи сбора, нормализации, хранения событий, корреляции инцидентов, управления уязвимостями и аналитики. Вторая отвечает за ограничение и нейтрализацию угроз, восстановление инфраструктуры, экспертизу ИБ, консультирование, администрирование СЗИ и т.д.

На любом этапе к работе Jet CSIRT оперативно подключаются другие эксперты нашего Центра информационной безопасности — около 200 специалистов различного профиля в сфере ИБ. Это позволяет нам предоставлять заказчикам, помимо традиционных услуг мониторинга инцидентов, множество дополнительных опций. Например, когда нужно провести анализ вредоносного кода, на помощь сразу же приходят специалисты Лаборатории практического анализа защищенности. В зависимости от инцидента это также могут быть эксперты по защите от мошенничества, киберкриминалисты, архитекторы или аудиторы информационной безопасности. В нашей практике был случай, когда оперативное вмешательство в расследование инцидента специалиста в области DLP позволило существенно сократить время реакции на атаку и предотвратить более серьезные угрозы.

Мы предусмотрели 2 опции подключения к инфраструктуре заказчика: On-premise и Cloud. В первом случае наши специалисты работают с SIEM-системой и средствами защиты информации заказчика, предоставляют экспертизу и обеспечивают реализацию процессов Incident Response согласно SLA. Подключение к ресурсам клиента происходит по защищенным VPN-туннелям.

Вторая модель, помимо внешней аналитики, предполагает также применение инструментария, предоставляемого из виртуального защищенного центра обработки данных нашей компании.

Когда SOC недостаточно. Кейс из нашей практики

На второстепенном (некритичном) активе зафиксировано использование потенциально опасного ПО Dropper. С его помощью злоумышленники могут загрузить на атакуемый актив вредоносный код, например программу-троян.

Решение

Традиционный коммерческий SOC

1. Аналитик мониторинга проверяет инцидент на ложное срабатывание и получает отрицательный результат.

2. ИБ-команда получает рекомендацию произвести очистку.

3. Проводится ретроспективный анализ в SIEM на предмет реализации таргетированной атаки.

Центр мониторинга и реагирования на инциденты ИБ Jet CSIRT

1. Аналитик мониторинга проверяет инцидент на ложное срабатывание и получает отрицательный результат.

2. Чтобы минимизировать риск распространения угрозы, инженер реагирования сразу же приступает к фазе локализации инцидента, блокируя скомпрометированный актив на уровнях сети, процесса и пользователя.

3. Аналитик по киберкриминалистике детально изучает зараженный актив. Проверив события, которые миновали SIEM-систему, но отобразились на уровне актива, он понимает, что произошла таргетированная атака, и определяет потенциальный вектор ее реализации. По итогам расследования выявлены атакованные активы, приняты меры по локализации и дальнейшему подавлению инцидента.

4. По факту завершения работ по инциденту результаты документируются, формируется комплекс рекомендаций по корректировке правил (сценариев) выявления инцидентов и политик блокировки.

5. Команда эксплуатации принимает рекомендации к исполнению по указанию CISO / руководителя ИБ-службы.

Комплексный подход CSIRT помогает повысить скорость и качество обработки инцидента. Такой эффект достигается за счет реализованного процесса управления инцидентом (весь процесс регистрируется инцидент-менеджером и управляется при помощи специализированного ПО Incident Response Platform) и координации действий аналитиков и инженеров реагирования разных специализаций. В случае типовых коммерческих SOC функция управления инцидентом, как правило, ложится на клиента, и этот процесс зачастую не реализуется.

Сервисы Jet CSIRT:

- мониторинг событий ИБ;

- подключение источников событий;

- расследование инцидентов ИБ;

- кибераналитика по внешним угрозам;

- управление уязвимостями;

- разработка уникальных сценариев выявления инцидентов;

- техническое реагирование, сдерживание и нейтрализация угроз;

- проактивный поиск и обнаружение угроз;

- эксплуатация СЗИ;

- предоставление СЗИ по подписке;

- управление жизненным циклом инцидента;

- изучение вредоносного кода;

- аналитика по открытым данным (OSINT);

- бизнес-ориентированная аналитика;

- взаимодействие с ГосСОПКА;

- комплексное ИБ-консультирование;

- аудит и анализ защищенности;

- расследование инцидентов ИБ (форензика).

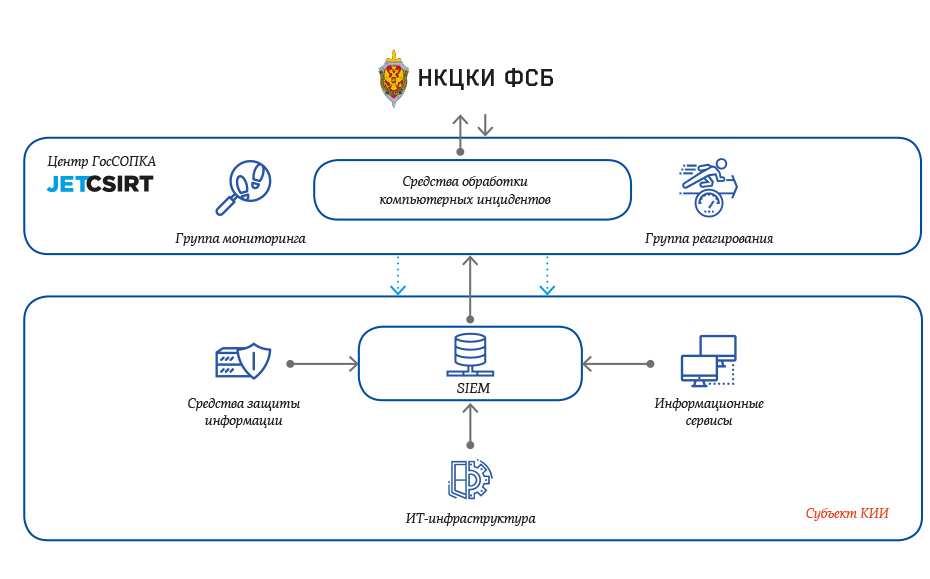

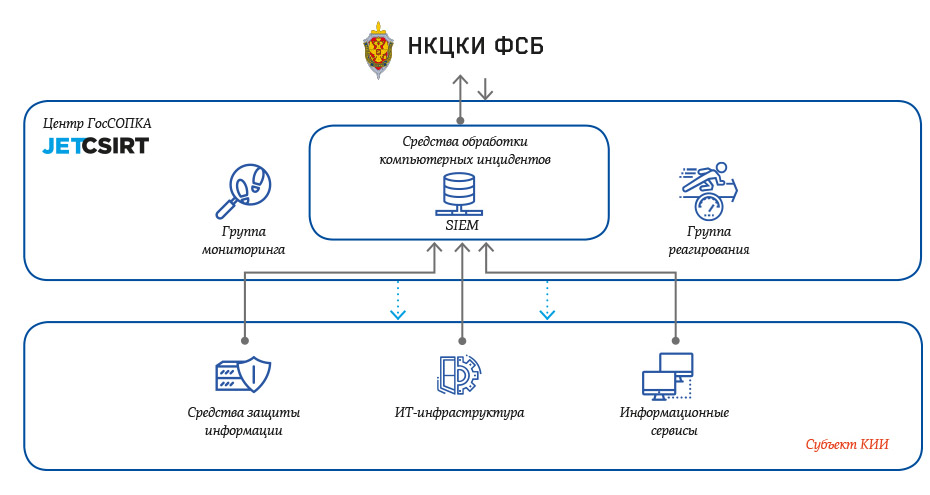

ГосСОПКА — одно из ключевых направлений деятельности Jet CSIRT. Мы помогаем организациям с критической информационной инфраструктурой взаимодействовать с Государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак.

Вывод

Сегодня Jet CSIRT уже помогает заказчикам комплексно решать задачу защиты корпоративных ресурсов. В ближайшей перспективе мы планируем расширять и углублять наши возможности в части киберкриминалистики и OSINT-технологий, а также накапливать экспертизу в части взаимодействия с ГосСОПКА.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм

Екатерина Сюртукова

В прошлом – руководитель направления сервиса и аутсорсинга ИБ Центра информационной безопасности компании «Инфосистемы Джет»

Комментарий

Услуги Jet CSIRT по подключению к ГосСОПКА

Сейчас субъекты КИИ, а это все компании, функционирующие в ключевых сферах экономики, озабочены выполнением требований Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», в том числе и вопросом подключения к ГосСОПКА2. Трудностей возникает много. Основные сдерживающие факторы связаны с нехваткой людей и недостатком компетенции, неготовностью инфраструктуры, необходимостью выстраивать организационные и технологические процессы и отсутствием бюджета. Да и в законодательной базе до сих пор много пробелов, часть нормативных актов все еще разрабатываются.

Для выполнения требований № 187-ФЗ необходимо:

1) провести категорирование объектов критической информационной инфраструктуры;

2) реализовать меры по обеспечению безопасности значимых объектов КИИ: провести обследование существующей инфраструктуры, разработать модель угроз и модель нарушителя, спроектировать и внедрить необходимые средства защиты, обеспечить их техническое сопровождение;

3) выстроить процессы мониторинга и реагирования на инциденты ИБ, а также наладить информационный обмен с главным центром ГосСОПКА — НКЦКИ3.

Обнаружение инцидентов ИБ, их обработка и отправка в НКЦКИ могут быть реализованы на базе центра мониторинга и реагирования на инциденты ИБ Jet CSIRT. При этом возможны различные варианты взаимодействия. Мониторинг компьютерных инцидентов может осуществляться нашими специалистами как с использованием средств, установленных на площадке заказчика (см. рис. 3), так и путем подключения информационных ресурсов заказчика к техническим средствам Jet CSIRT (см. рис. 4). Подключение происходит по защищенным VPN-каналам с использованием средств защиты класса КС3 в соответствии со всеми требованиями НКЦКИ. Список оказываемых услуг значительно шире, чем просто мониторинг ИБ.

На аутсорсинг в Jet CSIRT могут быть переданы все функции, необходимые для эффективного взаимодействия с ГосСОПКА:

Jet CSIRT удовлетворяет всем требованиям, предъявляемым к корпоративным центрам ГосСОПКА. Развернуты необходимые технические средства (SIEM, IRP, сканер уязвимостей и пр.), есть вся процессная и регламентная база, составлены планы реагирования на инциденты ИБ. Для автоматизации взаимодействия с НКЦКИ наши специалисты используют специализированное программное решение (продукт класса IRP) собственной разработки. Сценарии выявления инцидентов созданы с учетом перечня компьютерных инцидентов, определенных в методических рекомендациях НКЦКИ.