Топы, рядовые пользователи, подрядчики… Выстраиваем с ними ИБ-отношения?

Как мы обучаем сотрудников нашей компании защите от фишинга?

Почему в ИБ нужны экстраверты?

В этом номере JETINFO, посвященном информационной безопасности, мы много говорим о технике, средствах защиты, методах атак и т. п. Я же хочу посвятить свою статью самой важной, на мой взгляд, компоненте системы защиты организации — людям. Во времена, когда число атак выросло на порядок, а то и на два, когда средства защиты выходят из строя, именно люди становятся самым важным эшелоном защиты. Речь и про обычных пользователей, и про ИТ-/ИБ-специалистов, и про подрядчиков, и про топов организации, которую мы защищаем.

Помимо центра информационной безопасности, который я возглавляю, я отвечаю также за службу внутренней ИБ в «Инфосистемы Джет». Поэтому говорить я буду о том, что мы проверили на себе, и иллюстрировать свой рассказ примерами из нашего собственного внутреннего опыта.

Рядовые пользователи и защита от фишинга

Самым популярным способом преодоления периметра ИТ-инфраструктуры остается фишинг. А самым популярным ответом на вопрос, как с ним бороться, является обучение пользователей. При этом многие безопасники сами же весьма скептически относятся к результатам этого обучения. Если пользователей тысячи, то как ни учи, всё равно кто-то попадется, а злоумышленникам чаще всего достаточно единственной жертвы, чтобы закрепиться в инфраструктуре и развить атаку.

Обучение пользователей — действительно не панацея, но при правильном подходе это может быть чуть ли не лучшей инвестицией в ИБ с точки зрения соотношения стоимости и повышения уровня защищенности. Вопрос в том, чему и как учить.

Давайте сначала разберемся, с чем мы боремся. Типовой фишинг можно разделить на массовые атаки и spear-фишинг (spear — острога, англ.), когда выверенный удар наносится по одиночной цели. Для обычной компании от 20 до 50% email-ов пользователей можно без труда получить тем или иным способом при подготовке к атаке (базы для рассылок спама, неверные настройки почтовой системы, поиск по маске в публично доступных файлах и web-страницах и т. п.). Если «пробой» массового фишинга будет всего лишь 3–5%, то на трех сотнях получателей злоумышленники получат атрибуты доступа десятка пользователей. Для направленного точечного фишинга «пробой» может быть выше, но даже 20%-ный шанс может быть не так уж привлекателен для недостаточно замотивированного взломщика, поэтому массовые атаки при расследовании фактов взлома мы видим на порядок чаще, чем узконаправленные.

Проводя качественное обучение пользователей по распознаванию фишинга, мы снижаем шанс «пробоя», но до нуля его не доводим никогда. Так есть ли смысл в нем в таком случае? Есть, если мы будем учить пользователей не только распознавать фишинг, но и сообщать о нем оперативно в саппорт. А сами научимся оперативно реагировать на эти сообщения. Если для массового фишинга мы довели средний пробой до 10%, а число пользователей, не ленящихся сообщить в саппорт, довели до 40%, то у нас есть все шансы вычистить рассылку из почты до того, как многие на нее попадутся, оперативно заблокировать фишинговые домены и сбросить пароли тем, кто потенциально попался. Для spear-фишинга это также работает. Мы, по крайней мере, предупреждены о том, что на нас идет сложная направленная атака, можем проинструктировать сотрудника, усилить мониторинг.

О том, как учить пользователей, сказано много, поэтому буду краток. Регламенты по ИБ «под подпись» защищают только ИБ-службу от ответственности, да и то едва ли. Гораздо лучше работает понятное регулярное интерактивное обучение. Хорошо, если в нем речь идет не только о защите корпоративных учеток, но и даются аналогичные советы в части защиты аккаунтов в соцсетях, банковских данных и т. п. Такой материал усваивается куда лучше. Обязательно нужны периодические «учения». У нас в компании мы делаем различные учебные фишинговые рассылки 20–50% пользователям каждый месяц. Для всех пользователей мы считаем «фишинговую карму». Если пользователи не попадаются, карма немного растет. Если сообщают в саппорт, то карма вырастает существенно. Если пользователь выдает нам свой пароль или переходит по ссылке, карма его падает, а сам он отправляется на обучение. Новые рассылки получают в первую очередь новички и пользователи с низкой кармой. Периодически разбираем с пользователями прошедшие фишинговые рассылки, учебные и реальные. Это работает. На фишинг всего на 10–20 пользователей мы обычно получаем несколько сообщений в саппорт.

Обучения и фишинговые рассылки мы делаем своими силами, благо у нас есть два соответствующих выделенных подразделения, которые на этом специализируются. Но можно воспользоваться и внешним сервисом.

Конечно, есть и технические меры, которые позволяют пользователям легче распознавать фишинг и сообщать о нем, если он не был заблокирован средствами защиты (этот случай мы не рассматриваем). Это уведомления о том, что письмо получено от внешнего пользователя, замена всех внешних ссылок на страницу с уведомлением «Вы переходите на внешний сайт» с таймером, не позволяющим быстро, не подумав, щелкнуть «ОК», удобные способы отправить письмо на разбор в саппорт и т. п.

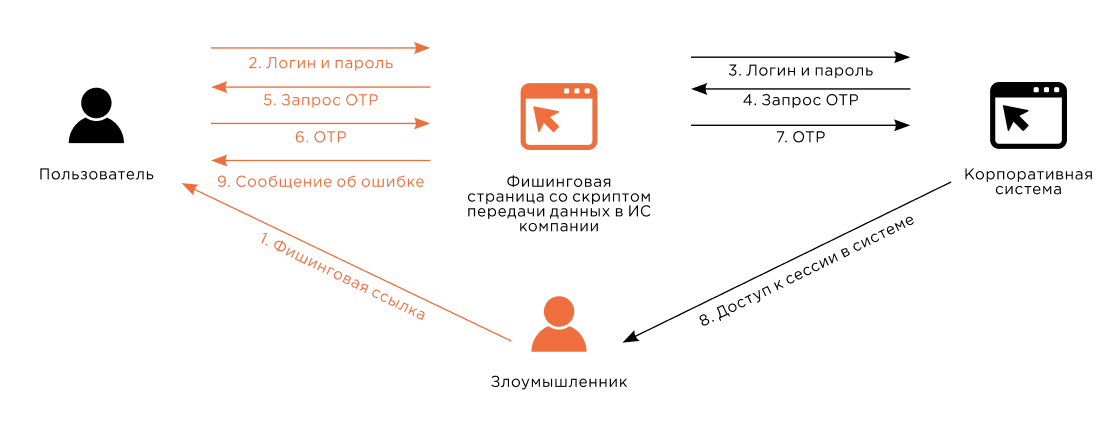

Использование второго фактора аутентификации осложняет атаку фишеров. Однако распространенное мнение о том, что это панацея против воровства паролей посредством фишинга — не более чем миф. Если в компании используется любой вид OTP (одноразовые пароли, которые пользователь получает через SMS, специальное приложение или переписывает с аппаратного токена), то задача злоумышленника сводится к тому, чтобы на фишинговой странице воспроизвести окно ввода одноразового пароля и «пробросить» полученный OTP в реальную систему (см. рис. 1). Да, взломщик получает не постоянный доступ, а только одну сессию в ИС, но, по опыту, сессии эти живут обычно несколько часов, чего за глаза хватает для того, чтобы развить атаку дальше или, по крайней мере, выкачать всю почту для дальнейшего внимательного изучения.

Выходом тут является использование криптографического второго фактора (аппаратный токен, системы класса MDM) и всё то же обучение пользователей.

Учить не только пользователей

Модель «Аэропорт» — фреймворк, на основе которого мы строим системы защиты нашим заказчикам, да и себе тоже — выделяет три уровня защиты. Первый, отвечающий за замедление продвижения злоумышленника, содержит внедрение СЗИ, изменение ИТ-инфраструктуры и модификацию бизнес-процессов организации. Второй уровень отвечает за непрерывный мониторинг, внутренний и внешний. А третий уровень — это постоянное обучение и практическая проверка защищенности посредством учений и пентестов.

Именно с третьим уровнем в большинстве организаций дела обстоят плохо или вообще никак. Поэтому инвестиции в него дают наибольший результат. О базовом обучении пользователей мы уже поговорили выше. С обучением ИТ- и ИБ-специалистов работе со средствами защиты тоже все более-менее ясно. Наибольшей проблемой является обучение реагированию на инциденты ИБ. Злоумышленники проводят атаки каждый день на протяжении месяцев и лет, а службы защиты не самых крупных компаний сталкиваются с реальными сложными инцидентами раз в год-два. В итоге в критический момент никто не знает, что делать. И это профильные технические специалисты, а что уж говорить о других бизнес-подразделениях, которые часто вовлекаются в реагирование, такие как HR, маркетинг, бухгалтерия, финансисты, СБ и т. п.

Злоумышленники проводят атаки каждый день на протяжении месяцев и лет, а службы защиты не самых крупных компаний сталкиваются с реальными сложными инцидентами раз в год-два.

Поэтому популярность набирают различные виды киберучений, а также пентесты в режиме Red Team, максимально приближенные к реальным атакам. Это очень хорошо, но на деле не так эффективно, как кажется. Представьте, что вы пришли на курсы вождения на скользком покрытии. Вас сажают в подготовленный автомобиль, надевают шлем и отправляют на ледяной автополигон. Вы разгоняетесь, колеса идут юзом, и вы врезаетесь в дерево. Вас извлекают из машины, дают диплом о прохождении обучения и отпускают до следующего года. Именно так для неопытных в отражении атак специалистов зачастую выглядят киберучения и Red Team’ы.

На мой взгляд, в киберучениях самым важным является не число эффектных хакерских атак, а качество обучения специалистов практической отработке навыков. Причем обучение должны вести не теоретики, а люди, которые каждый день на протяжении многих лет занимаются расследованием киберпреступлений, взломом систем, мониторингом ИБ и т. п. Только самые крупные компании могут найти такую экспертизу внутри. Этот принцип мы реализуем в нашем сервисе Jet CyberCamp, о котором в этом номере есть отдельный материал.

После того как разработаны и освоены скрипты реагирования на инциденты ИБ (плейбуки), включающие действия всех подразделений компании, начиная с первой линии SOC и заканчивая юристами, Red Team’ы становятся действительно показательными. Звучит страшнее, чем есть на деле. Все базовые типовые плейбуки давно разработаны и могут быть быстро адаптированы под конкретную компанию.

Такой подход позволяет выстроить единую систему обучения и проверки защищенности организации, в которые будут вовлечены абсолютно все сотрудники и, в идеальном случае, ключевые с точки зрения рисков ИБ контрагенты.

C-Level и ИБ

На то, чтобы защитить одинаково хорошо всю организацию, никогда не хватает ресурсов. Одинаково можно сделать только плохо. Нужно расставить приоритеты, и они кажутся зачастую довольно очевидными. На мой взгляд, в 99% случаев это заблуждение. Лучший ответ, который ИБ может дать на вопрос о приоритетах в защите, — это «мы не знаем и не можем знать». Приоритеты может расставить только руководство компании, и если удастся вовлечь их в этот процесс, то дальше, по опыту, гораздо проще будет получить поддержку в реализации мер защиты. Ушли те времена, когда руководители ничего не слышали об ИБ. Сейчас эта тема не сходит со страниц СМИ ни на день. Но не стоит спрашивать о важности информационных систем, критичности заражения вирусами, опасности DDoS — все это можно выяснить позже. Нам нужно получить перечень критичных рисков в терминах бизнеса и верхнеуровневые пути их реализации.

Лучший ответ, который ИБ может дать на вопрос о приоритетах в защите, — это «мы не знаем и не можем знать». Приоритеты может расставить только руководство компании.

Например, когда мы проделывали такое упражнение у себя, то задали финансовому директору вопрос, сколько денег надо украсть у организации, чтобы урон был действительно ощутим. Скажем, возникли бы проблемы с выплатой следующей зарплаты работникам без заемных средств. А затем обсудили, как это можно было бы сделать. Не хакерам, а наделенным полномочиями работникам компании и контрагентам, в сговоре и по одному (узнать, как злоумышленники завладеют этими правами — уже наша задача). Сначала вопросы вызывали некоторое недоумение, но затем финдир сама вовлеклась в эту интеллектуальную игру и не только придумала, как в реальности можно произвести и скрыть на время крупное хищение, но и предложила внести изменения в бизнес-процесс производства платежей, которые бы сильно затруднили такие хищения. Без этих вопросов мы бы никогда не выявили реальные существенные рисковые сценарии, а если бы и додумались до внедрения изменений в бизнес-процессы, то вместо поддержки получили бы, скорее всего, сопротивление со стороны финансового департамента.

Впоследствии финдир сама обсудила этот вопрос с другими руководителями компании, и они предложили снизить объем критичного хищения до меньшей суммы, ради сохранения которой они готовы были терпеть «ощутимое снижение удобства операционных процессов». Такой критерий нам самим в голову не пришел. Попутно мы получили, конечно, и существенно возросшую вовлеченность руководства компании в вопросы ИБ.

Если возвращаться к вопросу обучения пользователей, то если руководство организации понимает, чем и зачем занимается служба ИБ, то сами собой отмирают различные «привилегии» для топов вроде исключения из учебных фишинговых рассылок, игнорирование обучений по ИБ, а заодно и пароли из трех символов, доступы к критичным ИС с домашних компьютеров и прочий кошмар для любого CISO.

Если руководство понимает, чем и зачем занимается служба ИБ, то сами собой отмирают различные «привилегии» для топов вроде исключения из учебных фишинговых рассылок, игнорирование обучений по ИБ, а заодно и пароли из трех символов.

Получив перечень критичных событий и расставив между ними приоритеты вместе с руководителями организации, необходимо будет проработать возможные практические сценарии реализации таких рисков, а затем верифицировать их силами пентестеров. Это довольно трудоемко, но в целом не сложно.

В организации работают не только ее работники

Число подрядчиков, партнеров, регуляторов, аудиторов и клиентов, которые могут иметь самый разнообразный доступ к ИС компании, как правило, сильно недооценивается. Даже не в самой крупной компании аудит выявляет обычно несколько десятков таких контрагентов или их типов. Наш подход — это принцип равной со штатными работниками безопасности. Если мы не можем провести проверку СБ работников контрагента, если они не проходят качественное обучение по ИБ, то их доступ к ИС организации или ее клиентов должен быть максимально ограничен, должны вестись его логирование и контроль. Расходы на эти меры ИБ должны учитываться в стоимости привлечения контрагентов. Это может сподвигнуть ряд постоянных контрагентов ограничить число исполнителей и гораздо плотнее интегрировать их в вашу корпоративную систему обеспечения безопасности пользователей.

Вообще говоря, безопасная с точки зрения ИБ работа с подрядчиками — это довольно плохо проработанный вопрос. Поэтому мы разрабатываем собственный ИБ-фреймворк в этой области, который после отладки, надеюсь, сможем сделать публичным.

И напоследок. Экстраверты в ИБ

Технари, в том числе ИБ-шники, зачастую бывают не склонны к лишнему общению вовне своего подразделения. Если ИБ-команда в компании состоит исключительно из таких специалистов, это становится серьезной проблемой, существенно снижающей эффективность ИБ в организации. Надеюсь, текст выше не оставил сомнений в этом факте. Благо, эту проблему можно решить, целенаправленно набрав необходимое число ИБ-экстравертов, получающих удовольствие от общения с «обычными» людьми и имеющими неплохой кругозор в ИБ. Где их искать? Например, среди бывших ИБ-аудиторов и консультантов. Хорошая безопасность работает в первую очередь с людьми, а только во вторую — с техникой. Поэтому эти инвестиции наверняка окупятся.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм