Тенденция к переходу в облака

Стараясь минимизировать расходы на обслуживание и повысить отказоустойчивость своих систем, все больше и больше компаний обращают свой взгляд на облачные технологии. Согласно исследованиям компании VMware «Cloud Economics – The Impact of Cloud Computing», более 24% опрошенных ИТ-менеджеров в ближайшие 3 года считают одной из приоритетных задач переход к облачным средам. На данный момент распространение получают 3 основных вида облаков: частные, гибридные и публичные.

Концепция публичного облака, так активно популяризуемая в средствах массовой информации, для крупного и среднего бизнеса России – скорее, далекое будущее, нежели день завтрашний. Недоверие к технологии, а также специфика нашей нормативной базы в области защиты информации не способствуют быстрому переходу на этот вид cloud-услуг. В связи с этим перспектива развития данных технологий в России видится как поэтапный процесс перехода сначала к частному, затем к гибридному и, наконец, публичному облаку. Как и когда технология публичных cloud’ов получит массовое распространение, в том числе, зависит и от решения вопросов, связанных с информационной безопасностью.

Для понимания проблематики ИБ, встающей перед компаниями, желающими перенести часть, а может, и всю свою инфраструктуру в облако, необходимо ответить на простой вопрос: «Какую часть нашей инфраструктуры мы отдаем провайдеру cloud-услуг, а что при этом остается у нас?».

Модели предоставления облачных сервисов

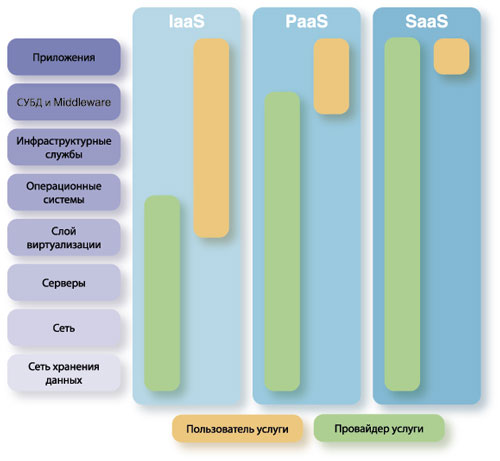

Принято выделять 3 основных модели предоставления этих услуг: IaaS, PaaS и SaaS. Давайте разберемся, какая же часть инфраструктуры остается в компании, а какая предоставляется провайдером в виде услуги.

Рис. 1. Модели предоставления облачных сервисов

В модели IaaS провайдер дает своему клиенту в аренду абстрактные, масштабируемые «на лету» вычислительные мощности с установленными на них ОС. Компания может ставить свои бизнес-приложения или инфраструктурное ПО (DNS-сервисы, контроллеры домена, почтовые сервисы и т.д.), а провайдер осуществляет поддержку и администрирование обеспечивающей инфраструктуры:

- сетей хранения и передачи данных;

- серверов;

- слоя виртуализации.

В модели PaaS провайдер предоставляет уже развернутые инфраструктурные службы, такие как СУБД, контроллеры домена, системы резервного копирования и т.д. В дополнение к ним может также идти связующее ПО уровня Middleware.

По сравнению с моделями IaaS и PaaS наибольшая степень участия провайдера в бизнес-процессах клиента, а следовательно, и большая ответственность, присутствует в модели SaaS. В ее рамках в качестве услуги предоставляется аренда конечных приложений.

Зоны ответственности

Каким же образом можно обеспечить не только доступность, но и конфиденциальность, и целостность данных в условиях размытия инфраструктуры и, как следствие, вынесения всех или только части бизнес-процессов на сторону провайдера облачных услуг? Ответ на данный вопрос требует понимания того, что обеспечение информационной безопасности – это процесс, и в случае использования облачных сред он сквозной. Обеспечение ИБ должно подразумевать комплекс защитных мер, не только охватывающих компанию, но и имеющих свое продолжение уже на стороне провайдера.

Давайте постараемся разобраться, каковы же зоны ответственности провайдера и клиента в обеспечении информационной безопасности при реализации той ли иной модели предоставления сервисов из облака. Переходя к любой cloud-модели, компании необходимо оценить стоимость данных, которые будут вынесены «на сторону», а также оценить риски их потери. Если они оказались неприемлемы или их невозможно передать кому-либо еще (например, страховой компании), следует задуматься об их снижении путем внедрения организационных и технических мер защиты.

Рассматривая организационные меры как неотъемлемую часть процесса обеспечения ИБ, компании необходимо, во-первых, разработать либо скорректировать свою политику безопасности с учетом вынесения части бизнес-процессов и данных на сторону провайдера. При этом политика должна однозначно определять необходимость защиты данных, располагающихся в облаке. Затем мы рекомендуем выделить специалистов от подразделений ИТ и ИБ, ответственных за взаимодействие с соответствующими службами провайдера. В зависимости от модели предоставления cloud-сервисов их число, а также объемы взаимодействия с поставщиком услуг будут отличаться.

Нужно учитывать и то, что исходя из специфики организации облачных сред сам провайдер для реализации части функционала может использовать сторонние сервисы других компаний. Так, например, поставляя услуги IaaS, он может арендовать для организации резервного копирования данных клиентов ресурсы 3-й стороны. Формат соглашения о конфиденциальности, применяемого компанией, должен учитывать такие особенности и распространяться на всех участников процесса предоставления сервиса.

Наконец, нужно разработать и документально закрепить положения по управлению доступом как к приобретаемым на условиях аренды ресурсам, так и к порталам самообслуживания провайдера.

В свою очередь, провайдер, предоставляя облачные услуги, может:

- в рамках клиентской службы техподдержки выделить отдельное подразделение, отвечающее за взаимодействие по вопросам обеспечения ИБ и реагирования на инциденты;

- задокументировать и предоставить своим клиентам политики резервного копирования данных, обрабатываемых на его стороне. При необходимости провайдер осуществляет резервное копирование в соответствии с политиками, принятыми в компании клиента;

- документально закрепить и соблюдать процедуры утилизации вышедших из строя носителей информации и удаления данных;

- в зависимости от предоставляемой модели облачных услуг обеспечить аудит событий на всех уровнях своей системы;

- внедрить или быть готовым к внедрению специализированных средств защиты для облачных и виртуальных сред.

Принимая SLA, клиент и провайдер согласуют механизмы реагирования на инциденты ИБ, в рамках которых определяют схемы взаимодействия и требования к оперативности. Рассматривая техническую сторону вопроса разделения ответственности в области обеспечения ИБ, следует отталкиваться от самих моделей предоставления услуг. При предложении клиенту услуг по модели IaaS провайдер забирает на себя практически всю аппаратную часть. В связи с этим для каждого клиента целесообразно обеспечить:

- защищенное хранение его персональных и учетных данных для доступа к ресурсам облака;

- защиту канала доступа к порталу самообслуживания;

- защиту сетевого периметра, состоящую из средств предоставления доступа к ресурсам облака по технологии VPN и системы межсетевого экранирования;

- резервное копирование клиентских данных;

- установку обновлений для системного ПО всей своей инфраструктуры;

- сбор и хранение данных аудита системы защиты сетевого периметра и среды виртуализации. При необходимости в соответствии с SLA провайдер может высылать данные аудита клиенту как на регулярной основе, так и по запросу.

Также в качестве дополнительных услуг провайдер может предоставить компании безагентскую антивирусную защиту и ее виртуальных ресурсов.

В свою очередь, при реализации IaaS-модели клиент обеспечивает управление доступом к ОС, бизнес-приложениям и ПО уровня Middleware, безопасность конфигурации развертываемых на виртуальных серверах приложений и ПО, антивирусную защиту. Кроме того, в зону его ответственности входят управление обновлениями ОС, устанавливаемых бизнес-приложений и ПО, мониторинг их состояния, а в случае высокого уровня рисков – шифрование данных, размещаемых на стороне провайдера.

Рассматривая модели PaaS, а затем и SaaS, следует отметить увеличение зоны ответственности провайдера в процессе обеспечения ИБ клиентских данных и поддержки переносимых в облако бизнес-процессов. Как следствие, часть технических мер от клиента переходит на сторону провайдера. При использовании PaaS в его область ответственности, помимо мер, реализуемых в модели IaaS, переходят управление доступом к ОС, обновлениями ОС и ПО уровня Middleware, мониторинг их состояния, а в случае высокого уровня рисков – шифрование клиентских данных, размещаемых на его стороне.

Самой привлекательной с точки зрения клиента, но в то же время самой ответственной для провайдера является модель SaaS. Она позволяет переложить на «хрупкие» плечи провайдера практически все заботы, связанные с обеспечением ИБ. В данном случае клиенту остается лишь разграничить доступ к облаку для своих сотрудников. SaaS для клиента имеет как плюсы, так и минусы. С одной стороны, она позволяет значительно сократить стоимость поддержки используемых бизнес-приложений, с другой же, требует более высокого, а значит, и более дорогого, уровня SLA. Таким образом, либо на этапе формирования SLA, либо в рамках дополнительного соглашения с провайдером клиенту следует описать требования по:

- резервному копированию данных;

- установке обновлений безопасности;

- шифрованию данных;

- антивирусной защите;

- реагированию на инциденты.

Что же в итоге?

Подводя итог вышесказанному, хотелось бы акцентировать ваше внимание на нескольких простых тезисах, которые смогут помочь при использовании cloud-услуг. Вне зависимости от выбранной вами модели, будь то IaaS, PaaS или SaaS, переход в облако не должен сопровождаться снижением уровня защищенности. Передавая на обработку тому или иному провайдеру свои данные, вы должны быть уверены в том, что они обрабатываются строго в соответствии с установленным технологическим процессом, учитывающим как организационные, так и технические требования по обеспечению безопасности. То есть защита данных в облаке начинается на стороне клиента и заканчивается на стороне провайдера. Выбор методов защиты, равно как и принцип выбора бизнес-процессов для переноса в облако, должен основываться на анализе рисков.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм