Две стороны одной медали

Такую постановку задачи любят многие руководители департаментов информационной безопасности – бесшумный мониторинг всего и вся. Одной стороной медали в этом случае является полноценная картина информационного обмена: контроль всех возможных каналов утечки информации, поведенческий анализ активности пользователей, корреляция всех информационных событий компании. Обратная сторона – техническая сложность интеграции, риски остановки важных бизнес-процессов, нарушение нормальной жизнедеятельности инфраструктурной экосистемы.

Принимая во внимание описанные нюансы, компании, выбирая DLP-систему, становятся перед выбором. Одно решение предоставляет настолько мощные возможности интеграции, что из-за этого очень велики риски отрицательного воздействия – от «безобидного» снижения производительности до полного нарушения работоспособности бизнес-приложения. Другое гарантирует отсутствие вмешательства ввиду минимальных функциональных выгод от интеграции.

Золотая середина

Десятилетний опыт выполнения комплексных проектов по защите от утечек информации позволил нашим экспертам-разработчикам достичь золотой середины в интеграции. В комплексе «Дозор-Джет» есть возможность взаимодействия с наиболее интересными с точки зрения мониторинга утечек системами на уровне, оптимальном для их нормального функционирования.

Одними из самых востребованных интеграционных возможностей комплекса являются мониторинг максимального количества каналов информационного обмена, идентификация пользователей и выявление аномалий поведения сотрудников компании в интернете.

«Дозор-Джет» в версии 5.0 имеет в своем распоряжении подсистему интеграции данных с внешними системами, включая CRM, ERP, Active Directory и др. То есть специалист службы безопасности может вести расследование инцидентов на основании данных, полученных из самых разных бизнес-приложений. Благодаря использованию интеллектуального анализа текста осуществлять поиск e-mail-сообщений и документов можно не только по точным совпадениям, но и по словосочетаниям и фразам. Таким образом, на базе комплекса «Дозор-Джет» можно создать универсальный рабочий стол для специалиста информационной безопасности, помогающий использовать в расследовании инцидентов комплекс данных охваченных интеграцией систем.

Деликатная интеграция

Недостаточно просто написать коннектор к определенной системе – интеграция должна обеспечивать действительно хороший функционал и при этом не мешать нормальной работе приложений. Такой подход можно назвать «деликатным» – мы считаем, что системы, с которыми осуществляется интеграция, являются хрупкими, и нужно очень осторожно получать нужный функционал при взаимодействии с ними.

Яркий пример «осторожного обращения с хрупкими предметами» – деликатная интеграция «Дозор-Джет» с почтовой системой Lotus. Наши эксперты разобрались с недокументированными структурами Lotus и получили функционал мониторинга внутренней почтовой переписки без оказания какого-либо влияния на производительность и рисков нарушения работы системы. Если говорить о максимальной функциональности, то разработанный метод оказался настолько фундаментальным, что для некоторых версий Lotus, помимо работы с почтовой корреспонденцией, есть возможность осуществлять мониторинг внутреннего документооборота.

Повышение удобства использования

Одним из приоритетных направлений развития интеграции комплекса «Дозор-Джет» мы считаем повышение удобства его использования. DLP-система – это ежедневный инструмент, который должен быть удобным решением задач контроля утечек информации.

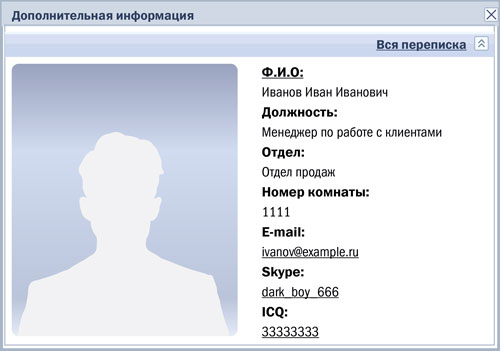

Получая обратную связь от компаний, мы обратили внимание, что офицерам ИБ приходится затрачивать большое количество времени и сил для идентификации реального пользователя. Приведем пример: в компании обнаружена утечка конфиденциальной информации, злоумышленник воспользовался сервисом Skype с подставным логином «dark_boy_666». Без превращения виртуального злоумышленника в реального сотрудника компании расследование инцидента зайдет в тупик. Ввиду разных технологических особенностей это «преобразование» иногда оказывается довольно не простой задачей. «Дозор-Джет» имеет сразу несколько ветвей интеграции, позволяющих ее решить. Первая – это модуль интеграции с Active Directory. Помимо логина Skype, к сообщению прикрепляется логин из Active Directory, под которым пользователь осуществил вход в ОС. Здесь открывается простор для второй ветви интеграции – модуля «Досье», который позволяет, однажды определив принадлежность какого-либо идентификатора к реальному пользователю, в дальнейшем все время ассоциировать его сообщения с ним. Так, запросив информацию по указанному логину Skype «dark_boy_666», офицер ИБ получит полную информацию о реальном пользователе, например, с корпоративного портала, из адресной книги компании или кадрового приложения.

Рис. 1. Данные о пользователе dark_boy_666

Мониторинг событий

«Работа с инцидентами» – общая фраза, позволяющая описать если не основную, то значительную часть задач департамента информационной безопасности компании. Офицеры ИБ обоснованно хотят видеть в списке функционала DLP-системы работу с инцидентами, связанными с утечками информации. Таковыми в том числе являются аномалии поведения пользователей в сети. Представим себе вполне реальный сценарий утечки – более-менее технически грамотный сотрудник, которых сейчас достаточно в любой компании, пытается организовать утечку конфиденциальных данных. На подсознательном уровне он понимает, что нельзя выкладывать разом на внешний FTP-сервер объемный архив, содержащий большое количество критичной информации. Следующими его шагами являются разбивка архива на тома и поочередное их выкладывание на FTP. Комплекс «Дозор-Джет», интегрируясь с системой мониторинга событий пользователей в сети интернет, позволяет обнаруживать аномальное количество выгрузок на внешнее хранилище и оповещает об этом инциденте офицера ИБ.

Такая интеграция дает возможность выявить утечку информации даже в том случае, если критичные данные были зашифрованы или замаскированы злоумышленником. При этом не оказывается никакого влияния на легитимную работу сотрудников компании в интернете.

Кроме того, в версии 5.0 комплекса защиты от утечек информации «Дозор-Джет» присутствует новый модуль интеграции с BI-платформой QlikView. Он предназначен как для контроля исполнения бизнес-процессов, так и для мониторинга уровня лояльности сотрудников за счет составления высокоуровневых отчетов по информационному обмену для руководства компании. Одновременно упрощается работа офицеров ИБ. Обновленный механизм интеллектуального анализа текста позвоР%

Подписаться

Подписаться Читать в телеграм

Читать в телеграм