— Борис, Алексей, по вашему мнению, как реализация Индустрии 4.0 повлияет на промышленность с точки зрения рисков кибератак, промышленного шпионажа, диверсий, перехвата управления стратегическими объектами и производственными мощностями? Это байки или вполне реалистичные сценарии?

Борис: Сращивание новейших технологий и различных сфер бизнеса и жизнедеятельности существенно расширяет число потенциально уязвимых мест. Например, уже известные сегодня уязвимости протоколов связи угрожают не только операторам связи и их абонентам, но и «умным автомобилям», медицинскому оборудованию, банкоматам, всевозможным элементам «умного города» (интеллектуальные светофоры, освещение, дорожные знаки, информационные табло и т.п.). Индустрия 4.0 как концепция, предусматривающая столь же глубокое проникновение высоких технологий в промышленный сегмент, создает не меньшее число потенциальных векторов атак. Например, все те же уязвимости сетей связи могут сказаться на целой экосистеме подключенных к интернету устройств, в том числе промышленных, на GSM-системах контроля работы газопроводов и пр. В прошлом году наши эксперты нашли уязвимости в IP-камерах Dahua1, а это второй по объему поставщик IP-камер в мире, и они широко используются для видеонаблюдения в организациях различных сфер бизнеса. Выявленная ошибка позволяла любому злоумышленнику читать поток, ставить свой видеопоток, устраивать DDoS-атаки на эту камеру и с ее использованием и т.д. И хотя производитель быстро выпустил патч, это не изменило ситуацию. Как вы думаете, сколько из уже установленных миллионов камер по всему миру будут обновлены? Их число будет удручающе мало. И все просто потому, что людям некогда этим заниматься. То же самое происходит с промышленными системами. Пока не сформируется культура автоматического обновления и устранения брешей безопасности, по мере увеличения количества подключенных устройств будет множиться и количество дыр в защите.

Алексей: Да, это вполне реалистичные сценарии. Если мы говорим о промышленности, сегодня в фокусе находятся кибератаки на АСУ ТП. Еще 5 лет назад мало кто из злоумышленников обращал внимание на подобные возможности, потому что они плохо представляли себе, как их можно монетизировать (а именно этот мотив является одним из ключевых — по нашим данным, за II квартал2 2018 г. почти 40% всех кибератак совершались с целью прямой финансовой выгоды). Но со временем стало ясно, как получить выгоду и в этом случае.

К сожалению, бурное развитие Индустрии 4.0, подключение всех мыслимых компонентов к интернету ведут к тому, что о безопасности либо вообще не думают, либо думают в последнюю очередь. А между тем риски безопасности в этом случае сравнимы с рисками незащищенности устройств IoT: суть в том, что все, что подключено к интернету, рано или поздно будет атаковано. И выгоду от взлома подключенных к интернету устройств получить относительно легко: начиная с возможностей использования вычислительных мощностей для майнинга и заканчивая атаками с этих взломанных устройств на другие организации (стоит вспомнить хотя бы историю ботнета Mirai).

— Какие ИБ-риски наиболее актуальны для отрасли, изменился ли фронт угроз за последние 5 лет?

Борис: Правда жизни такова: чаще всего безопасность подтягивается вслед за соответствующими требованиями. По крайней мере, я не знаю примеров, когда системы создавались бы защищенными сразу. Поэтому и сегодня нередко встречаются подключенные к интернету системы без необходимых патчей (устаревшее ПО входит в топ-3 уязвимостей, на которых основываются векторы атак на промышленные предприятия), с открытым доступом и пр. Так что сегодня работают и старые угрозы, и новые.

Если говорить об АСУ ТП, практически в любой подобной системе присутствует удаленный доступ, потому что он нужен производителю. И даже если поставщик уверяет, что у системы его нет, чаще всего это означает, что он спрятан, закрыт, закодирован. Это один из примеров новых рисков, которые появляются с развитием Индустрии 4.0.

Но истины ради следует отметить, что сегодня о рисках информационной безопасности стали говорить существенно больше. Раньше в промышленности речь шла в основном о жучках, прослушке, нарушениях пропускного режима, а сегодня все чаще говорят, к примеру, о криптографии или DLP.

Типы украденных данных, %

почти

40%

кибератак

за II квартал 2018 г. совершались с целью прямой финансовой выгоды.

— Борис, недавно в своем комментарии «Известиям» об уровне кибербезопасности в России вы сказали (цитируем): «В целом затраты компаний на кибербезопасность растут, но не все представители рынка готовы увеличивать инвестиции в этом направлении». Промышленность, если брать «среднюю температуру по больнице», входит в число активно инвестирующих?

Борис: Промышленность инвестирует в ИБ, безусловно, меньше, чем телеком, банки и госструктуры, как и в ИТ в целом. Могу привести цифры: не так давно мы проводили исследование того, сколько, собственно, стоит безопасность в отечественных организациях. Так вот, большинство отечественных промышленных организаций тратят на ИБ менее 50 млн рублей в год3. Между прочим, более четверти опрошенных промышленных компаний оценивают в аналогичную сумму всего один день простоя из-за кибератаки. При этом в других отраслях расходы на информационную безопасность существенно выше и исчисляются десятками, а иногда и сотнями миллионов в год. И в этом нет никакого секрета: в случае с банками, к примеру, уровень автоматизации бизнеса значительно выше, поскольку все его активы цифровые. В промышленности присутствуют риски физической безопасности, и они занимают доминирующее положение, потому что бизнес непосредственно зависит от производства. Компаниям очень важно, скажем, чтобы люди не нарушали периметр, не воровали «болванки».

Однако недавно ситуация изменилась, и сказать спасибо за это нужно WannaCry 4 и NotPetya, которые атаковали множество организаций и оказали разрушительное воздействие на их инфраструктуру, вплоть до нарушения производственных процессов. Эти вирусы-шифровальщики заставили крупные компании уделить максимальное внимание ИБ. В результате система кибербезопасности стала гораздо активнее обсуждаться на самом высоком уровне, в том числе на государственном. Теперь эти вопросы интересуют не только начальников отделов, а риски стали более понятны на уровне менеджмента. Поэтому промышленность в целом наращивает свой арсенал безопасности.

— Наверное, уже сложились практики обсуждения этих вопросов. Расскажите, как донести до руководства мысль, что нужно усилить уровень защиты, в том числе промышленного сегмента АСУ ТП?

Борис: Главное, чтобы цель заключалась не в увеличении бюджета, а в том, чтобы навести порядок в области информационной безопасности. Тут возможны разные ситуации. ИБ-риски могут быть открытием для промышленников, и нужно вывести их из зоны абстракции. Если понимания механизмов и опасностей атак нет, нужно прояснить, как сегодня происходят атаки. Для этого лучше всего привести примеры того, как именно хакеры проникали в те или иные компании, к чему это привело. Если провести такую «презентацию» на высоком уровне, менеджмент неизбежно задастся вопросом: «Да, интересно… А что у нас?»

Другой случай: руководство понимает, что проблемы с кибербезопасностью существуют и они значительны, но не знает деталей. Тогда задача ИБ-специалиста состоит в том, чтобы адекватно рассказать о существующих рисках, объяснить, что с ними делать, не впадая в крайности.

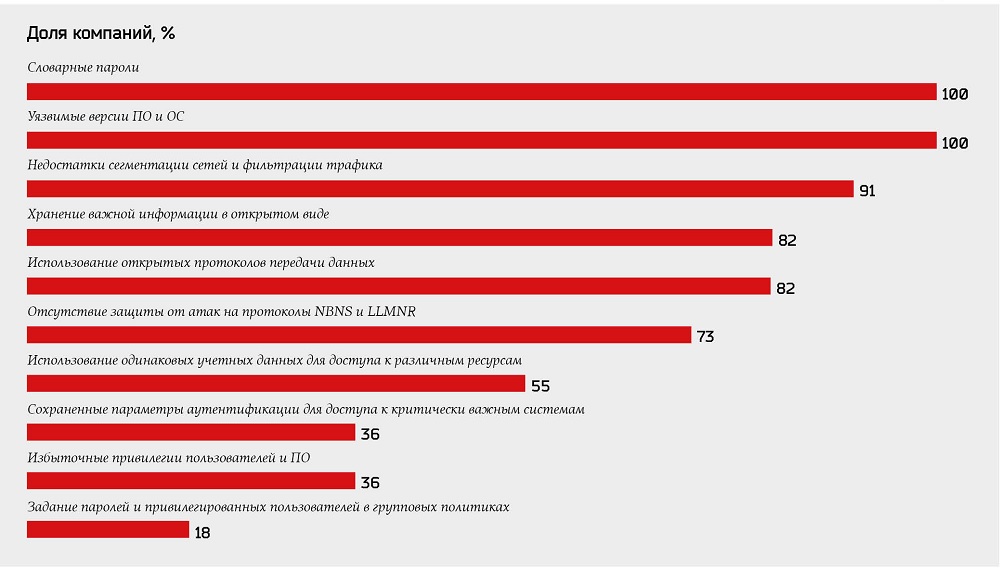

Топ-10 уязвимостей корпоративной локальной вычислительной сети промышленных организаций

— Что вы понимаете под крайностями?

Борис: Например, будет мало пользы, если «играть» в аудиты, запускать какие-то мощные проекты, затратные и не обладающие очевидным профитом, — в этих случаях любой нормальный человек предпочтет сэкономить. Другая крайность — упирать на необходимость получить соответствующие сертификаты (вне контекста практической безопасности), которые, в сущности, представляют собой бумажку. В этом случае менеджмент будет искать способ получить ее наиболее простым и доступным способом.

Вместо этого нужно сформулировать риски, которые будут выглядеть реально и понятно. Для этого ИБ-специалисту иногда достаточно провести несколько часов в общении с главным инженером, чтобы выяснить, какие именно ситуации являются критичными, что потенциально опасно для технических процессов. Иными словами, для общения с топ-менеджментом необходимо сформулировать сообщения такого типа: «В системе есть 27 уязвимостей, они влияют на такие-то процессы и могут привести к таким-то проблемам».

— Ваша компания известна своей экспертизой в части расследований инцидентов ИБ. Расскажите, часто ли промышленные компании заказывают такие расследования?

Алексей: Около 50% всех расследований Positive Technologies приходится на промышленные компании. Конечно, не все они связаны с производственными процессами и АСУ ТП, но даже атаки на корпоративные сети могут повлиять на работу организации в целом из-за растущего количества подключений различных устройств. По нашей статистике5, киберпреступник сегодня может проникнуть в корпоративную сеть 73% промышленных компаний, более чем в 80% случаев возможно проникновение из корпоративного сегмента сети в технологический (в тот, где функционируют компоненты АСУ ТП).

— Что чаще всего становится причиной запуска расследования в промышленности? Из-за чего происходят инциденты?

Алексей: В среднем до 80–90% расследуемых нами инцидентов связано с внедрением вредоносных программ на компьютеры пользователей и дальнейшим выходом в сеть. Остальные 10–20% приходятся на сервисы с выходом в интернет, которые тем или иным образом удается взломать. Но самое слабое звено — по-прежнему человек, для которого характерны нарушение парольной политики, недостаточное внимание к получаемым письмам, несоблюдение политики обновления антивирусного и другого ПО на своем рабочем ПК и пр. Это верно и для корпоративной сети, и для промышленного объекта. Чаще всего злоумышленники заражают компьютеры вредоносным ПО, используя методы социальной инженерии, которая остается уникальным по своей действенности методом атаки, особенно если речь идет о фишинговой рассылке. Для повышения эффективности атаки злоумышленники могут комбинировать различные методы: в письме одновременно могут присутствовать и вредоносный файл, и ссылка на сайт с набором эксплойтов и формой для ввода пароля. Более четверти получателей таких писем открывают вложения, переходят по ссылкам, а порой даже вступают в переписку со злоумышленником. И если вложения еще можно заблокировать антивирусом, способа защиты от добровольной передачи пароля пользователем не существует. Причина, кстати, и в том, что уровень осведомленности сотрудников в вопросах ИБ продолжает оставаться катастрофически низким: наша практика показывает, что 38% организаций вообще не проводят тренинги для сотрудников по вопросам ИБ, а 37% делают это формально, не утруждая себя проверкой эффективности такого обучения. Ну а начинают процедуру расследования инцидента промышленные компании, к сожалению, слишком поздно: когда бизнес уже понес убытки.

Большинство отечественных промышленных организаций тратят на ИБ менее 50 млн рублей в год. Между прочим, более четверти опрошенных промышленных компаний оценивают в аналогичную сумму всего один день простоя из-за кибератаки.

— Насколько отличается процесс расследования инцидентов в промышленности в сравнении с другими отраслями?

Алексей: Отраслевая разница заключается в необходимости глубоко понимать бизнес-процессы, которые происходят на производстве, а также определять цели, потенциально интересные злоумышленникам. В банках все понятно: всех интересуют деньги. На производстве все далеко не так прямолинейно: в одних случаях это может быть кража данных, в других — конкурентная разведка, диверсия и т.д. Бывают случаи, когда компании сами понимают, что определенные объекты могут вызывать повышенный интерес у злоумышленников, и периодически проводят их аудит, анализируя ситуацию.

Можно также провести тестирование на проникновение, проверить, пользовался ли кто-либо потенциальными векторами атак, результаты такой проверки вполне могут послужить катализатором для проведения полноценного расследования. При этом есть ряд маркеров, которые должны насторожить владельца инфраструктуры и натолкнуть его на мысль о том, что он, может быть, уже далеко не единственный ее владелец. Например, модификации протоколов, специфическая, нехарактерная сетевая активность — все, что так или иначе отличается от нормы, требует детального анализа и может быть сигналом о необходимости расследования.

— Когда можно считать расследование завершенным? Есть ли для этого критерии?

Алексей: Только в том случае, когда сложилась полная и достоверная картина того, как злоумышленники проникли в организацию, какие средства использовали, к каким данным получили доступ, какая информация была скомпрометирована, а какая — нет, были ли оставлены закладки и т.д. Также должны быть ликвидированы последствия инцидента и реализован комплекс мероприятий по предупреждению подобных случаев в будущем. Расследование должно выявить все этапы деятельности злоумышленников — от их мотивации до метода реализации и последствий. После этого можно решать вопросы уголовного преследования и дисциплинарных взысканий, если в инциденте замешаны сотрудники компании.

Алексей: Верхнеуровнево расследования выглядят одинаково практически везде и имеют несколько классических этапов:

- Выявление инцидента. Многие думают, что в их инфраструктуре инцидентов нет: всё работает, ничего не ломается, деньги/мощности не крадут и т.п. На самом деле то, что владелец инфраструктуры не ощущает прямого воздействия на свой бизнес, вовсе не означает, что его инфраструктура не взломана. Расследуя инциденты, мы порой выявляем факты многолетнего присутствия различных кибергруппировок в инфраструктурах.

- Классификация и реагирование. Недостаточно просто выявить инцидент, его надо правильно классифицировать, применить соответствующий инструментарий, выполнить определенные действия, реализовать план реагирования, рассчитанный именно на выявленный тип инцидента.

- Расследование и восстановление. Необходимо расследовать причины возникновения инцидента, грамотно восстановить пострадавшую инфраструктуру, для того чтобы обеспечить непрерывность бизнес-процессов. На этом этапе мы получаем ответы на вопросы о том, какие активы были затронуты, какова хронология действий злоумышленника, каковы причины и предпосылки инцидента; выявляются артефакты, позволяющие диагностировать присутствие злоумышленника в инфраструктуре, а главное — собрать данные для атрибуции.

- Закрытие инцидента. На этом этапе необходимо убедиться в том, что инцидент исчерпан, инфраструктура восстановлена и работоспособна.

- Выводы из инцидента. Вырабатываются рекомендации и внедряются соответствующие механизмы, позволяющие противостоять данному типу атак в будущем. Это своего рода работа над ошибками, которая нацелена на адаптацию используемых систем защиты, оценку действий сотрудников, выявление узких мест и их проактивное закрытие.

— Можно ли провести оценку эффективности расследования?

Алексей: Рассчитать такой параметр очень сложно. Результат расследования должен не только описать инцидент хронологически, но и дать ответы на вопросы, которые в будущем позволят повысить уровень безопасности. Например, если по итогам расследования стало понятно, как изменить инфраструктуру, ИБ- и даже бизнес-процессы таким образом, чтобы инциденты данного типа не случались в дальнейшем, его результат можно считать полностью позитивным. Можно, конечно, говорить о различных KPI, но, если они в конечном счете не приводят к реальному повышению уровня безопасности, все они абсолютно бесполезны.

— Но если угрозы уже ясны, риски оценены, обнаружены узкие места, возникает вопрос: как обеспечить безопасность на предприятиях? Ведь ни одно коробочное решение сегодня не справится со всеми возможными угрозами.

Борис: Нужно добиваться реальной безопасности. На бумаге может быть все защищено — даже все компоненты АСУ ТП, их удаленные подключения и т.п. В случае с промышленностью важно понимать следующее: несмотря на декларации о безопасности систем, нет никаких гарантий того, что мы с вами не станем свидетелями появления неизвестных уязвимостей или закладок. Единственный способ обеспечить безопасность в этой ситуации — находить проблемы в собственной тестовой среде, проводить эмуляцию возможных атак до того, как это сделает за вас злоумышленник. При обнаружении проблем (а они будут, наш опыт позволяет не сомневаться в этом) нужно обращаться к вендору и требовать устранить их.

Кроме использования традиционных средств защиты, производственным компаниям важно сотрудничать с такими разработчиками специализированных систем, которые готовы устранять уязвимости, найденные в их продуктах (различными способами, в том числе создавая технологические условия для использования дополнительных средств защиты). Но, чтобы реализовать эти процессы, нужно иметь собственную лабораторию, где можно будет изучать решения производителей, в том числе предоставляя отчеты регуляторам, с тем чтобы все важные системы максимально качественно проверялись и были под постоянным наблюдением. К сожалению, очень многие не имеют возможности повлиять на вендора: в договорах иногда не предусмотрено получение патчей безопасности и даже просто обновлений системы. Постарайтесь избегать таких правовых коллизий еще на этапе выбора поставщика.

Конечно, чтобы заниматься всем этим, компаниям нужны стимул и поддержка, в том числе со стороны государства. Кстати, принятый закон «О защите критических инфраструктур» — важный шаг в этом направлении. Приятно видеть, что сегодня регуляторы настроены на обеспечение именно реальной, а не формальной безопасности. Более того, я рад был бы видеть в промышленности такие же «киберучения», которые проводятся сегодня в телекоме.

— А как насчет практических шагов для уже внедренных решений АСУ ТП? Ведь нельзя сразу закрыть все возможные уязвимости, даже при активном содействии вендора.

Борис: Первый шаг — проверка наличия внешнего периметра у систем АСУ ТП, отсутствия в нем простых и очевидных брешей. В этом контексте нужно убедиться, что рабочие станции не соединены с интернетом, а также зарегистрировать и контролировать любые их подключения к другим сетям, если они необходимы. Далее нужно обеспечить защищенный удаленный доступ для пользователей различных систем, даже если речь идет о корпоративной сети. А в качестве общей меры, как я уже говорил, — создавать свою тестовую лабораторию, нанимать ИБ-специалистов, привлекать специализированные компании и тестировать системы на уязвимости.

— Как вы считаете, готова ли наша промышленность к аутсорсингу в области обеспечения кибербезопасности? Есть ли для этого законодательная основа, достаточно ли она совершенна?

Алексей: Мы видим готовность работать по аутсорсинговой модели в сфере расследования инцидентов ИБ. Этому ничто не мешает, так как компании подписывают NDA и конфиденциальная информация не распространяется. К тому же и общемировая, и российская практика движутся в сторону принципов обнародования информации об инцидентах вместе с сопроводительными данными: почему инцидент случился, какие были приняты меры, чтобы такого больше не произошло. Понятно, что для подобных расследований нужны специфические навыки и квалификация. Как правило, таких специалистов организации в своем штате не держат, поэтому аутсорсинг — это единственный разумный подход к разбору инцидентов.

Что касается законов, существующая нормативная база РФ не мешает проводить расследования. Однако хотелось бы, чтобы были сформированы более строгие требования к компаниям в части изучения инцидентов. Позитивные сдвиги в этом отношении уже есть. Например, закон «О защите критических инфраструктур» существенно меняет подход к оценке угроз в стратегически важных компаниях.

— Кстати, о защите от комплексных угроз. Борис, 5 лет назад мы делали с вами интервью на тему APT, и вы сказали: «Я уверен, что рынок в ближайшие 2 года переживет реинкарнацию. Многие осознают наличие проблем, и мы получим принципиально новые подходы к обнаружению вирусов, работе файерволов, анализу логов». Произошло ли ожидаемое?

Борис: Да, можно сказать, что реинкарнация произошла. Компании стали комплексно подходить к вопросам безопасности, создавая собственные центры реагирования. Посмотрите на Security Operation Center (SOC) Сбербанка: в нем работают несколько сотен человек, анализирующих угрозы. Лидеры в своих отраслях понимают, что уникального решения, способного отбить все атаки, — эдакой волшебной таблетки — уже не будет. Современные компании готовы заниматься своей безопасностью самостоятельно, они нанимают людей, привлекают экспертов со стороны под узкоспециализированные задачи.

Алексей: Да и сама логика работы средств по защите информации в наше время стремительно усложняется, для этого в том числе используются механизмы Machine Learning. Последние, кстати, переживают скачок развития в части сложности алгоритмов и методов выявления действий злоумышленников. Те постоянно изменяют свои тактики, адаптируя их под средства защиты. Тот факт, что новые технологии и подходы необходимы, стал уже очевиден на государственном уровне, и это тоже можно считать своего рода реинкарнацией применительно к противодействию APT.

— Каково ваше стратегическое видение ИБ-ситуации в промышленности, что предстоит сделать представителям отрасли в ближайшие несколько лет?

Алексей: Из года в год инцидентов будет только больше, они будут охватывать различные компоненты систем. Как следствие, можно ожидать появления ИБ-инструментов, которые на раннем этапе смогут распознавать угрозы, обеспечивая компаниям более высокий уровень защиты. Что касается самих компаний, от них требуются простые вещи: знать свою инфраструктуру, быстро анализировать инциденты, постоянно мониторить сетевой трафик, логи средств защиты и программного обеспечения, четко представлять, что именно происходит на всех рабочих станциях.

Борис: После углубления ИБ-экспертизы «на местах» я предполагаю увидеть механизмы обмена информацией об атаках на уровне технических экспертов, которые помогут компаниям обороняться более эффективно. При этом сегодня я вижу два тренда, которые предопределят развитие отрасли на будущие годы: это решение точечных задач (проверка рабочих станций, автоматизация обновлений и т.д.), а также применение новейших технологий для защиты от самых современных атак. К тому же у промышленности не будет другого выхода, кроме самостоятельной проверки защищенности промышленных решений для Индустрии 4.0, потому что вендоры АСУ ТП в любом случае не могут быть столь же зрелыми с точки зрения ИБ, как, к примеру, те же IBM или Oracle. Поэтому создание тестовых лабораторий различного уровня, на мой взгляд, является обязательным фактором для обеспечения надлежащего уровня промышленной безопасности как на отдельно взятых предприятиях, так и в отрасли в целом.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм