Эффективная система управления доступом включает в себя несколько классов решений: систему автоматизации управления жизненным циклом идентификационных данных – IdM (Identity Management), систему аутентификации с механизмом однократной аутентификации SSO (Single Sign-On), систему управления привилегированными учётными записями – PIM (Priviledged Identity Management), а также систему контроля корпоративных хранилищ – UDM (Unstructured Data Management). Интегрированное решение на базе этих технологий позволяет получить много больше, чем их применение по отдельности, и реализовать всестороннее управление доступом.

Рис. 1. Концепция эффективной системы управления доступом

Системы аутентификации решают две основные проблемы. Первая – это необходимость запоминать множество идентификационных данных и вводить их в каждое приложение. Вторая – ненадёжность парольной аутентификации. Подобные решения обеспечивают сквозную аутентификацию в приложениях и достоверную идентификацию на рабочих станциях. Интеграция системы с IdM гарантирует такой сценарий работы пользователей, при котором они не знают своих паролей. Это имеет ряд преимуществ, например, пользователи не могут их забыть, передать кому-нибудь другому и т.д.

Системы управления привилегированными учётными записями (УЗ) решают проблему совместной работы под групповыми УЗ, под которыми может работать несколько человек. Как правило, такие УЗ используются для администрирования информационных систем. Этот класс продуктов решает задачи, сходные с задачами, стоящими перед IdM. IdM обеспечивает контроль и управление доступом сотрудников, а система управления привилегированными учётными записями – контроль и управление деперсонифицированным доступом.

Системы контроля корпоративных хранилищ данных решают проблемы контроля доступа к данным, действий пользователей с ними, а также эффективного использования ресурсов хранилищ. Они предназначены для сбора и анализа информации о правах доступа пользователей, об их действиях с данными на файловых ресурсах, порталах SharePoint, в системе Exchange. Как дополнение к IdM, эти системы предоставляют несколько преимуществ. Во-первых, позволяют навести порядок с правами доступа и избыточным доступом пользователей, чтобы в IdM можно было обеспечить полноценное управление этими правами. Во-вторых, они решают задачу определения неиспользуемых полномочий (из тех, что есть у пользователя), которая часто встречается в проектах внедрения IdM.

Теперь перейдём к более подробному описанию функций и решаемых этими технологиями задач.

Системы аутентификации

В обычных условиях у пользователя есть множество учётных записей в различных корпоративных информационных системах. Ему приходится держать их в голове и достаточно часто вводить. Если пароли сложные и их требуется периодически менять, пользователи постоянно их забывают. Если требований к паролям нет, сотрудники чаще всего используют одинаковые несложные пароли, что создаёт проблемы с информационной безопасностью.

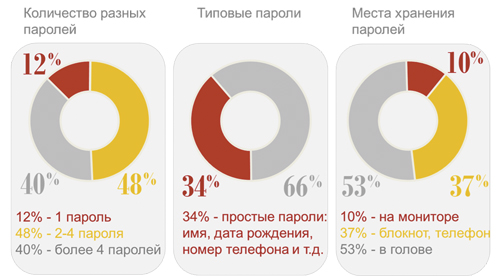

Например, по статистике, опубликованной компанией «Лаборатория Касперского», 19% сотрудников используют для всех своих УЗ один пароль, а 48% – от двух до четырёх паролей. При этом 34% используют нестойкие пароли, которые легко подобрать. Это популярные комбинации клавиш, имя, день рождения, кличка домашнего животного и т.д.

Рис. 2. Статистика использования паролей в российских компаниях

Решения по однократной аутентификации автоматизируют ввод идентификационных данных в приложения. Это позволяет соблюдать сложность и частоту смены паролей на необходимом уровне, при этом облегчая жизнь пользователям. Однако это не позволяет полностью отказаться от паролей – у пользователя остаётся пароль для входа на рабочую станцию.

Чтобы полностью избавиться от подобных недостатков, однократную аутентификацию лучше всего совмещать с технологиями надёжной аутентификации. Их много, с разными показателями надёжности, безопасности и стойкости к утере. Наиболее популярные – это аутентификация по пропускам, смарт-картам или токенам, одноразовым паролям.

Средствами системы аутентификации можно осуществлять подтверждение критичных транзакций в приложениях и аутентификацию на основе данных о входе в помещение. Пример первого применения: человек аутентифицировался на рабочей станции по паролю, вошёл в бухгалтерскую программу и начал осуществлять проводку. Перед выполнением операции система запрашивает у пользователя дополнительный аутентификатор, например, смарт-карту, проводка происходит только в случае успешного подтверждения личности. Пример реализации второй возможности: под учётной записью пользователя нельзя будет войти в систему, если в СКУД нет данных о том, что он вошёл в соответствующее помещение.

Рис. 3. Считыватель смарт-карт со вставленной картой

По нашему опыту, для различных категорий пользователей лучше использовать разные технологии аутентификации и их комбинации. Например, у одного нашего клиента для аутентификации сотрудников call-центра используются пропуска, для сотрудников бухгалтерии – токены и отпечатки пальцев для подтверждения транзакций, для топ-менеджмента – мобильные генераторы одноразовых паролей. Другой наш заказчик использует аутентификацию по пропускам для быстрого переключения сессий продавцов в салонах продаж: продавец подходит к терминалу, кладёт свой пропуск на считыватель, у него автоматически открывается персональная сессия, когда он забирает пропуск со считывателя, его сессия автоматически приостанавливается.

Рис. 4. Генератор одноразовых паролей – каждый пароль может быть использован только один раз

Объединение этих технологий с IdM обеспечивает замкнутый контур управления доступом к информационным системам. IdM-решение создаёт сотруднику учётные записи и прописывает их пароли в систему аутентификации. Пользователю выдаётся персональный аутентификатор, например, пропуск или смарт-карта, по которому он может войти на рабочую станцию. На ней он работает со всеми своими приложениями прозрачно, без необходимости знать и вводить свои пароли в информационные системы.

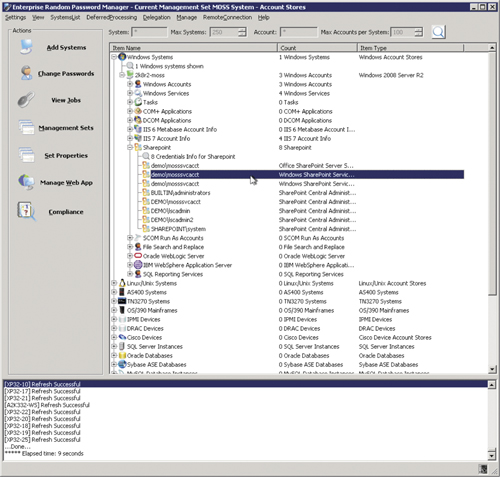

Рис. 5. Каталог привилегированных учетных записей в системе ERPM от Lieberman Software

Системы управления привилегированными учётными записями

Подобные системы решают проблему каталогизации, установления и разделения ответственности при работе с деперсонифицированными УЗ.

Задача управления административными УЗ предписывается определенными стандартами, такими как PCI DSS, SOX. Но иногда она представляет проблему и сама по себе. Например, у одного из наших заказчиков в случае увольнения одного из системных администраторов все остальные выходили на работу в выходные и занимались сменой паролей от всех основных информационных систем. Это работающий подход, но в силу отсутствия объективного контроля нельзя быть уверенным, что у уволенного сотрудника не осталась запасная УЗ, о которой никто не знал.

Технология обеспечивает поиск и каталогизацию привилегированных учётных записей, а также управление доступом к ним. Когда привилегированная УЗ переводится под управление системы, её пароль автоматически сбрасывается. С этого момента никто не может воспользоваться этой учётной записью в обход решения. Когда УЗ требуется сотруднику для работы, он запрашивает доступ к ней через интерфейс системы. При запросе доступа можно указать желаемое время. Если предусмотрено, запрос доступа потребует согласования. После этого система запускает администратору консоль управления от имени этой привилегированной УЗ, и человек может работать в обычном режиме. По окончании срока предоставления доступа или сеанса работы учётная запись возвращается в пул, и её пароль снова сбрасывается.

В результате появляются учёт и разделение ответственности при работе с деперсонифицированными учётными записями. Всегда известен актуальный перечень привилегированных УЗ, в любой момент времени можно установить, кто именно и когда работал с определённой учётной записью. В случае увольнения ответственного можно автоматически сменить все необходимые пароли. С помощью этой технологии также можно обеспечить передачу паролей пользователям и запись сеанса работы.

Системы контроля корпоративных хранилищ

С корпоративными хранилищами, такими как файловые ресурсы, Exchange и SharePoint, есть ряд известных проблем. Во-первых, сложно понять, у кого и куда есть доступ. Обычно это связано с тем, что доступ можно давать как напрямую, на файловой системе, так и через группы. Групп довольно много, и они имеют определённую вложенность. В результате возникает неразбериха, кто и куда может «ходить», это приводит к тому, что люди имеют доступ к данным, не предназначенным для их глаз. В наших проектах довольно часто встречается ситуация, когда к конфиденциальным ресурсам, таким как бюджеты или информация о контрактах, имеют доступ все пользователи (Domain Users).

Во-вторых, действия пользователей с данными не отслеживаются. Кто-то удалил или, наоборот, выложил важные данные, а кто и когда это сделал, установить практически невозможно. Например, в ходе одного из наших проектов обнаружилось, что два совершенно посторонних сотрудника имели доступ к личной папке директора одного из департаментов и пару раз в неделю копировали её содержимое. В другой компании сотрудники имели доступ к почтовому ящику руководителя, соответственно, читали его почту. Стандартными средствами отследить такие вещи просто невозможно.

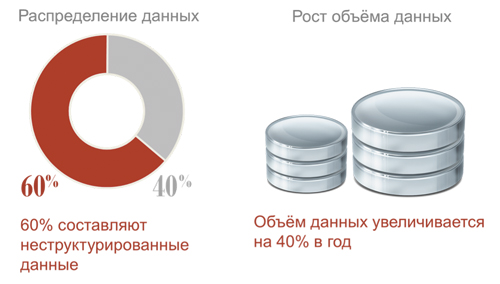

Рис. 6. Статистика по неструктурированным данным в компаниях

В-третьих, хранилища часто переполняются. Этого можно было бы избежать и увеличить срок их полезного «действия», если отслеживать неиспользуемые данные или те, которые запрещено выкладывать на корпоративное хранилище. Устаревшие данные можно удалять или переносить на более дешёвые накопители, например, в архив.

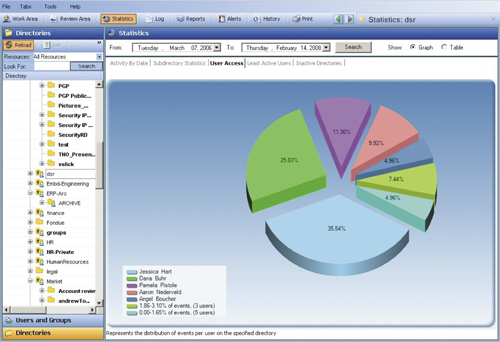

Рис. 7. Графический отчет о доступе пользователей к файлам в Varonis DatAdvantage

Системы контроля корпоративных хранилищ решают эти задачи. Они отображают консолидированную информацию об актуальных правах доступа пользователей. Такая система проводит анализ использования полномочий: можно понять, какими правами сотрудник не пользуется (они избыточны), и отозвать их. Также идет отслеживание всех действий пользователей с данными, неиспользуемой или запрещённой информации. С помощью решения вы узнаете, не находятся ли конфиденциальные данные в открытом доступе. В общем, это весьма полезный инструмент, для того чтобы всегда быть в курсе, что происходит с вашими данными.

Как правило, построение интеграционного решения для управления доступом начинают с системы IdM, поскольку она решает наиболее фундаментальную проблему – обеспечение корректности прав доступа. Если у посторонних есть права доступа к системе, всё остальное уже не так важно. Однако иногда компания ощущает неготовность к внедрению системы такого класса, и ей требуется некоторый толчок, с которого можно было бы начать. Первым таким шагом может стать реализация одного из смежных решений. Если же компания уже построила у себя систему IdM и получила от неё всё, что хотела, имеет смысл обратить внимание на смежные решения. Они закроют пробелы в инфраструктуре, решат ряд смежных проблем и помогут обеспечить всесторонний контроль и управление доступом.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм