Какие виды атак с использованием методов социальной инженерии появились во время пандемии

Фишинговые рассылки и коронавирус. О чем нам пишут киберпреступники

Как не стать жертвой мошенников. Базовая гигиена безопасности

Термин «социальная инженерия» уже давно вышел за пределы тематических ИБ-форумов, конференций и групп безопасников в соцсетях. Благодарить за это следует киберпреступников, которые используют социальную инженерию как один из основных инструментов для получения конфиденциальной информации (логины/пароли, персданные, данные банковских карт) или совершения жертвой требуемых злоумышленником действий (установка вредоносного приложения, открытие приложенных файлов, переводы денежных средств). По статистике, 80% атак на клиентов банков в России совершаются при помощи методов социальной инженерии, а около 30% сотрудников компаний открывают фишинговые письма от якобы коллег и партнеров.

Громкие атаки с использованием социальной инженерии

Киберпреступники часто используют фишинговые рассылки как начальный этап атаки на компанию. Его можно разделить на 3 части:

- В открытых источниках ищут адреса электронной почты сотрудников компании или приобретают базу в Darknet.

- Создают поддельную страницу с информацией, потенциально интересной получателям рассылки. Ее содержимое зависит от того, кто именно входит в группу рассылки: все сотрудники компании или отдельные группы специалистов (например, финансовый отдел, логисты или ИТ-специалисты). Подобные страницы могут содержать «Новые правила работы в режиме самоизоляции» или «Условия участия в выездной конференции в Сочи для работников бухгалтерии». Для получения доступа к информации нужно ввести корпоративные учетные данные.

- Полученные данные учетных записей используют для перехвата доступа к корпоративным сервисам или во внутреннюю сеть компании, что в разы повышает вероятность успеха атаки.

Последний пункт может развиваться и по другому сценарию. Нередко злоумышленники используют учетные данные для получения доступа к электронной почте персонала для сбора информации о компании и совершения несанкционированных действий от лица ее сотрудников (Business Email Compromise, BEC). Так, в июле Microsoft через суд получила контроль над шестью доменами, которые c декабря 2019 г. использовались для проведения фишинговых атак на пользователей Microsoft Office 365. Корпоративным пользователям сервисов Office 365 направлялись письма якобы от коллег или партнеров с вложенным файлом. Для его открытия требовалось загрузить приложение Office 365, которое на самом деле было вредоносным. Если пользователь устанавливал приложение, злоумышленники получали данные его учетной записи и полный доступ к его файлам, переписке и контактам. По словам представителя Microsoft, полученные данные могли использоваться для организации BEC-атак на компании через сотрудников-жертв. Примечательно, что по мере ухудшения ситуации с COVID-19 злоумышленники начали эксплуатировать эту тему в письмах.

Вспомним один из самых скандальных взломов 2020 г., который начался с социальной инженерии. Речь идет о компрометации верифицированных аккаунтов в «Твиттере». В компании заявили, что взлом аккаунтов стал возможен из-за атаки на сотрудников, имевших права и доступ для редактирования аккаунтов пользователей. Детали атаки «Твиттер» не разглашает, при этом известно, что хакеры использовали звонки и фишинговую рассылку сотрудникам соцсети. Далее, пользуясь доступностью интерфейса управления аккаунтами из интернета, они сначала «продали» красивые OG-учетки (Original Gangster) в Твиттере, а затем опубликовали сообщения с призывом перевести биткоины на определенный кошелек. Сообщение было отправлено от имени известных бизнесменов и содержало обещание приумножить переведенную сумму в 10–20 раз.

Этот случай примечателен тем, что не требовал от хакеров каких-то серьезных технических навыков для написания вредоносного ПО или понимания устройства внутренней инфраструктуры компании. Но потери от атаки как для «Твиттера», так и для его пользователей были внушительными.

Главная тема фишинговых рассылок во время пандемии

Именно тема коронавируса и всего, связанного с ним, главенствовала среди тем фишинговых писем во II квартале 2020 г. Злоумышленники эксплуатировали страх, желание сэкономить или получить компенсацию, любопытство, невнимательность. Вот несколько примеров писем:

- бесплатное прохождение теста на коронавирус (надо было зарегистрироваться на сайте, естественно мошенническом);

- помощь в оформлении многоразового пропуска для передвижения по городу (кроме регистрации на сайте, надо было отправить СМС, после чего со счета телефона списывалась некоторая сумма);

- задержки почтовых отправлений из-за коронавируса, для получения отправления требовалось ознакомиться с документацией в приложенном архиве (на самом деле в архиве был бэкдор);

- налоговые льготы, все подробности предлагалось узнать в приложенном письме (аналогично предыдущему пункту в архиве было вредоносное ПО);

- письмо об увольнении с архивом, содержащим необходимые документы, в том числе на получение денежной компенсации (а вместо компенсации жертва получала вирус-шифровальщик).

Компаниям пришлось быстро перестраиваться под новые правила удаленной работы. Хорошо, если база для этого была заложена. Например, собрания в Skype for Business являлись обыденностью, а удаленный доступ уже был реализован с помощью двухфакторной аутентификации. Но такие случаи, скорее, исключение. Редко кто страхует дом до первого пожара.

Основываясь на личном опыте, мы предполагаем, что в компаниях с приходом удаленной работы произошли следующие изменения:

- внедрение средств для коммуникаций (например, Zoom или Skype for Business);

- автоматизация бюрократических процессов — в частности, тех, где требуется физическое присутствие в офисе (например, упрощение согласования отпуска или процесса закупок);

- временный перенос внутренних ресурсов во внешнюю сеть там, где не было возможности предоставить удаленный доступ;

- внедрение удаленного доступа к внутренним ресурсам там, где их нельзя было перенести во внешнюю сеть;

- внедрение двухфакторной аутентификации;

- развитие и увеличение количества корпоративных мероприятий в режиме онлайн.

Люди и процессы во время пандемии

В связи с описанными изменениями и тем фактом, что к новому режиму работы привыкли еще не все, у хакеров появились новые векторы взлома.

Четыре стены вместо коллеги напротив

Одно из изменений в работе касается социального фактора. Общение в мессенджерах — тоже общение, но оно не сможет заменить случайную встречу в лифте или офисной кофейне. И тем более корпоративные чаты не заменят обсуждение насущных проблем в кабинете. Но у насыщенной социальной жизни в офисе есть и минусы. В ходе проведения атак методами социальной инженерии мы не раз наблюдали, как одно и то же сообщение пересылается всем коллегам по кабинету, а иногда и на рассылочный адрес отдела. По результатам атак и опроса сотрудников выяснялось, что решение о пересылке сообщения приходило во время обсуждения письма. При работе из дома сотрудники подходят к обсуждению сомнительных писем внимательнее. Социальные группы уменьшаются, и сотрудник поддерживает ежедневное общение с 2–3 коллегами из отдела. Больший процент пользователей отправляет сообщение ИТ-специалистам или скриншот письма только самому доверенному коллеге-другу. Просто так подозрительное письмо никто всему отделу не пересылает.

В то же время у сотрудников на удаленке падает интерес к корпоративной культуре. Сценарии атак, связанные с проведением корпоративов, онлайн-мероприятий, выбором лучшего сотрудника месяца, получают куда меньше внимания, чем во время постоянного нахождения людей в офисе. Снижение заинтересованности и вместе с тем лояльности к работодателю понижает ощущение личной ответственности за сохранность корпоративных данных и чувствительной информации компании.

Эти наблюдения сделали эксперты нашей лаборатории практического анализа защищенности в ходе проведения атак методами социальной инженерии.

Удобная, но небезопасная коммуникация

Изменение способа коммуникации прослеживается и в процессе поиска новых сотрудников.

Нормальной практикой стало назначение даты проведения собеседования в Telegram или WhatsApp. С началом карантина мессенджеры получили еще больше внимания. Назначенное собеседование в Zoom, Discord или Google Meetings позволяет злоумышленнику под видом обновленного резюме или каких-то сертификаций отправлять рекрутерам вредоносные вложения. Если почтовые серверы и антиспам-решения практически никогда не пропускают сомнительные письма, то мессенджеры пока очень лояльны к файлам, которыми обмениваются пользователи.

За последние полгода одним из наших любимых векторов атаки стала тема «студент ищет работу». Под видом лучшего студента на потоке мы обращаемся к HR компании. Далее отправляем архив с «резюме и сопроводительным письмом» в мессенджер во время согласования даты и времени интервью или уже в процессе онлайн-беседы. По сценарию, в архиве, кроме вредоносного ПО, замаскированного под офисные документы, других файлов нет.

При удачном стечении обстоятельств, когда HR работает со своего ноутбука без средств защиты, злоумышленник может получить доступ к компьютеру, корпоративной почте и чувствительным данным сотрудника. Это может повлечь компрометацию такой деликатной информации, как обсуждение условий работы с кандидатами, их зарплатных ожиданий, резюме и т.д.

ОТP не панацея

С карантином резко возрос интерес к одноразовым паролям (One Time Password, OTP). Такие решения мы встречаем постоянно, и многие коллеги считают, что ОТP — панацея от всех бед. Но это не совсем так.

Первая причина — отсутствие исследований о безопасности приложений, которые генерируют эти пароли. Например, до февраля 2020 г. приложение Zoom выглядело как безопасное или хотя бы недырявое, так как не было исследовано должным образом. Оно не было интересно злоумышленникам и исследователям безопасности, пока не стало популярным. Но спустя несколько месяцев в нем обнаружился целый ряд недостатков и уязвимостей. Аналогичная история может произойти и с приложениями, создающими OTP. Их не так много на рынке, и с приходом повсеместной двухфакторной аутентификации они могут стать новой целью для злоумышленников.

Вторая причина заключается в том, что при вводе одноразового пароля на фишинговой странице его просто перехватить. Для хакера нет разницы, какую страницу клонировать — с двумя или тремя полями для ввода. Далее успех зависит от оперативности хакера. Хотя ОТP и действует недолго, при усердном мониторинге перехват пароля — не самая большая проблема.

Один из способов решить проблему перехвата — внедрить мультистеп. В этом случае пользователь сначала вводит логин и пароль и только после входа указывает ОТP. Безусловно, хакер может создать сайт, повторяющий и такой функционал, но это гораздо сложнее. Как дополнительный этап защиты окно для ввода ОТP может появляться спустя некоторое время, после ввода логина и пароля. В этом случае одноразовый пароль с большей вероятностью перестанет быть валидным.

И высший пилотаж — доступ по сертификатам или токенам. Такое решение доступно не для всех систем и платформ, но оно однозначно обезопасит пользователей от ввода учетных данных на фишинговой странице. Хакеры не смогут украсть пароль, если его не существует.

Домашние ПК в зоне риска

Еще одна проблема — переход сотрудников на домашние ноутбуки и компьютеры. Например, рабочий ноутбук «не тянет» по сравнению с личным ПК или работодатель просто не может предоставить ноутбуки для удаленки. Дело может быть и в предпочтениях или в нежелании сотрудников постоянно возить рабочий ноутбук из дома в офис и обратно. В любом случае основная задача ИБ-специалистов — постараться защитить данные компании и на домашних компьютерах. Но ее крайне сложно решить.

Выполнение организационных мер, например соблюдение запрета на использование домашнего ПК в рабочих целях, трудно отследить. Пользователь может включать и выключать рабочий ноутбук по расписанию, открывать там файлы, но все равно умудрится передать данные для отчетной презентации на свой компьютер, чтобы поработать на большом мониторе.

Добровольно-принудительная установка средств защиты на домашние ПК — это трудозатратно и дорого.

Следовательно, генерация и рассылка вредоносных файлов на личную почту сотрудников скоро снова станет популярной.

Удаленку нужно делать с умом

При переходе на массовую удаленную работу невозможно держать персонал под пристальным наблюдением. Можно построить инфраструктуру: закупить достаточное количество лицензий для средств защиты и обеспечить корпоративными ноутбуками всех сотрудников с возможностью отслеживать рабочую деятельность каждого, — но это долго, дорого, требует поддержки руководства и длительного выстраивания новых бизнес-процессов.

Гораздо проще предоставить всем сотрудникам удаленный доступ по сертификатам во внутреннюю инфраструктуру с отключением буфера обмена и загрузки файлов в обе стороны. Насколько это удобно, подходит ли для решения задач и не вредит ли бизнесу, каждый решает сам. Но любые изменения инфраструктуры требуют времени и планируются на годы вперед, а хакеры зарегистрировали фишинговый домен для вашей компании уже вчера.

Как уберечь сотрудников от социальной инженерии

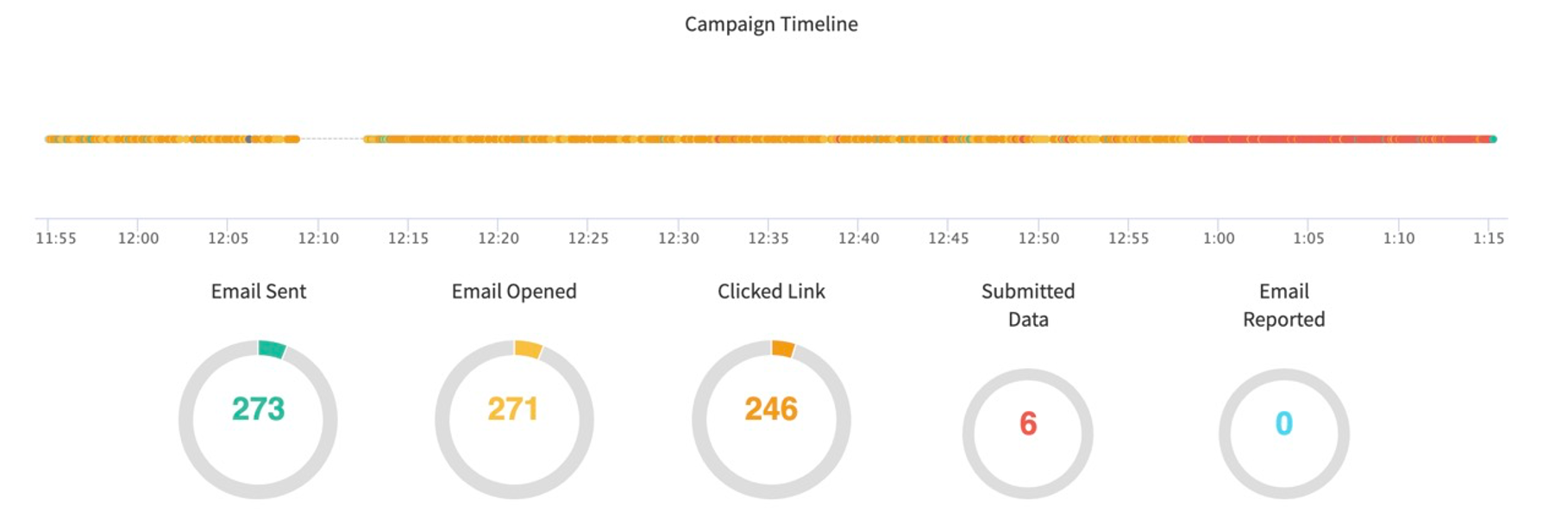

ИБ-специалисты компании могут самостоятельно провести фишинговую рассылку для проверки своих пользователей. Для этого нужно выбрать подходящий фреймворк.

После выбора и установки ПО нужно:

- клонировать веб-страницу, например корпоративный портал;

- создать «заманчивое» письмо;

- настроить почтовый сервер для отправки сообщений;

- загрузить список пользователей.

Далее фреймворк самостоятельно проведет рассылку писем по списку загруженных пользователей. В некоторых фреймворках каждая ссылка генерируется со своим уникальным ID, что позволяет отслеживать не только факт ввода данных, но и переход по ссылке.

Есть решения Opеn Source и Enterprise, включающие готовые сценарии атак, писем, фишинговых страниц и обучающие модули.

Главное — помните: фишинговую рассылку в компанию, независимо от того, работаете вы в ней, или нет, можно расценить как попытку получения неправомерного доступа к компьютерной информации. Это является нарушением статьи 272 УК РФ. Поэтому такие работы следует согласовать и получить разрешение на них от топ-менеджмента.

Можно установить крепкую стальную дверь с надежным замком, но, если вы сами откроете ее преступнику, толку от этого не будет. То же самое и с социальной инженерией: самые современные средства защиты информации не помогут, если не укоренить в сознании сотрудников базовые приемы распознавания «социалки» и не отработать правила поведения. Одного-двух занятий будет недостаточно. По нашему опыту, необходимо проводить фишинг постоянно, в идеале — не реже одного раза в месяц. Также можно приурочивать его к внутрикорпоративным и внешним событиям.

Не стать жертвой мошенников помогут простые правила:

- Обращайте внимание на оформление письма, наличие грамматических ошибок, информацию об отправителе (адрес электронной почты, ФИО, контактные данные). Например, проверьте написание адреса электронной почты и ссылок, указанных в письме, — нет ли там грамматических ошибок. Также вы можете позвонить по номеру телефона, указанному в письме, и задать все интересующие вас вопросы, при этом не раскрывая никакой информации. Есть вероятность того, что злоумышленник «поплывет», и вы поймете, что перед вами мошенник.

- Обращайте внимание на содержание письма, насколько описанное в нем действительно могло произойти. Просьба о переводе денег или предоставлении конфиденциальной информации «быстро, срочно, прямо сейчас» должна зажечь в вас искру подозрения. Если письмо получено от вашего коллеги или партнера, свяжитесь с ним по другому каналу коммуникации (телефон, мессенджеры) и уточните, действительно ли он писал письмо.

- Если вам звонят и просят сообщить какую-либо информацию, сначала удостоверьтесь в том, что вы действительно говорите с тем, за кого себя выдает звонящий. Если сомневаетесь, лучше прекратите разговор. И помните, что представители банка никогда не запрашивают логин/пароль от банк-клиента, пин-код, CVC/CVV-код карты.

- Используйте разные пароли для разных сервисов.

- Если вы прошли по ссылке, обратите внимание на оформление сайта, а самое главное — на его доменное имя.

- Настройте отображение расширений вложенных файлов и не открывайте архив, если он кажется вам подозрительным.

И самое главное: обо всех подозрительных письмах, звонках, вложениях, ссылках сообщайте в вашу службу ИБ.

К сожалению, представители инфобеза всегда будут находиться в позиции догоняющих, и изменяющиеся обстоятельства только усугубляют ситуацию. Но дистанцию можно сократить, если своевременно выявлять уязвимые элементы как в комплексе применяемых защитных мер, так и в существующих в компании бизнес-процессах. Один из таких элементов — сотрудники. Эффективные средства повышения их защищенности — организация тренингов, информирование о видах атак и методах противодействия им и проведение тестовых фишинговых рассылок. Как и в случае с защитой информации, этот процесс должен быть непрерывным.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм

Андрей Янкин

директор Центра информационной безопасности компании «Инфосистемы Джет».

Комментарий

Сейчас социальная инженерия определенно является самым эффективным способом первичного проникновения в компании, а зачастую — и дальнейшего повышения привилегий (например, при манипуляции работниками саппорта). Помимо прочего, этот вектор атаки обычно не требует высокого уровня квалификации от злоумышленника, что существенно снижает ее стоимость. Перекос столь велик, что борьба с атаками методами социнженерии — наверное, самая перспективная область в ИБ. Возможно, именно здесь сможет развернуться давно обсуждаемое в ИБ-сообществе использование искусственного интеллекта. Однако пока что приходится использовать «косвенные» средства и методы защиты, такие как антиспам-решения, антивирусы, «песочницы», поведенческий анализ и системы борьбы с мошенничеством. То есть мы не защищаем самого пользователя. Мы затрудняем возможность добраться до него и реагируем на его подозрительное поведение. И единственное, что позволяет усилить сам объект атаки, то есть пользователя, — это обучение.

С одной стороны, опросы, да и наш опыт, показывают, что обучением пользователей основам ИБ занимается почти каждая хоть сколько-нибудь крупная компания. Но чаще всего это делается довольно топорно и неэффективно. Компания может тратить 50 млн руб. в год на SIEM-систему, а обучение пользователей работе с ней ограничивается подписанием регламентов, которые никто не читает, и путаной и непоследовательной презентацией, которую поручают сделать стажеру. Обучением ИТ-блока и VIP-пользователей зачастую не занимаются вовсе. Такой удивительный перекос можно объяснить и сложностью, и конфликтностью работы с людьми, и маркетингом вендоров, продвигающих свои средства защиты, и многими другими факторами.

Это напоминает полностью оцифрованный нефтеперерабатывающий завод, где половина работников по старинке ходят без каски, пьяные и с сигареткой в зубах, а начальство закрывает на это глаза. Разумеется, так не может продолжаться. Думаю, инвестиции в Awareness из всех многочисленных направлений в области ИБ сейчас наиболее эффективны для доброй половины компаний. Большие перспективы здесь открываются и для вендоров и консультантов: пока на рынке представлены решения и услуги, которые можно назвать лишь базовыми. Для тех, кто сможет вывести Awareness на новый качественный уровень, откроется настоящий «голубой океан» возможностей.