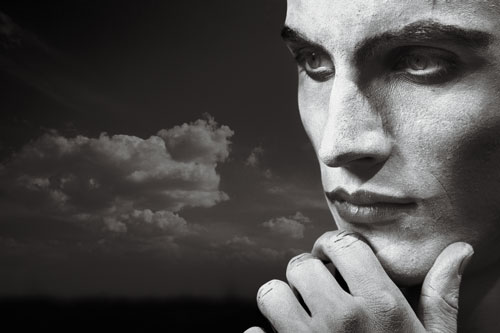

Зародившаяся некоторое время назад тенденция популяризации виртуализации и перехода крупных компаний к использованию этих технологий уже принесла свои плоды. Подход оказал существенное положительное влияние на бизнес некоторых крупных компаний финансовой промышленности, а также телеком-операторов.

Согласно данным сервиса отслеживания доли виртуализации на предприятиях корпоративного сегмента (V-index) компании Veeam, порядка 94% ИТ-директоров считают, что ее целесообразно использовать не только для эффективного управления ИТ-инфраструктурой (порядка 60%), но и в качестве средства развития основной стратегии ИБ (около 94%). Кроме того, она рассматривается как способ оптимизации финансовых затрат на информатизацию (порядка 52%) и уменьшения сложности ИТ-инфраструктуры. По мнению 87% респондентов, виртуализация на сегодняшний день предлагает также сравнительно эффективные способы защиты критически важных информационных ресурсов компании от стихийных бедствий.

Рис. 1. Особенности перехода к использованию технологий виртуализации

Будучи уже достаточно продолжительным, продвижение этих технологий в корпоративном секторе не проходит бесследно. В настоящее время тема продолжает активно развиваться, получив логическое продолжение в виде направления так называемых облачных вычислений. Согласно выводам агентства Gartner, распространение технологий виртуализации в её классическом применении замедляется, в последующие периоды она будет развиваться в облаке.

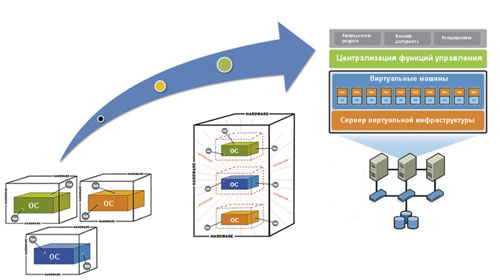

С одной стороны, перенос данных и прикладных сервисов (SaaS), платформ создания и функционирования бизнес-приложений (PaaS), а также инфраструктурных компонент (IaaS) компании в облака активно способствует консолидации ее ИТ-инфраструктуры и развитию бизнеса. С другой, это приводит к возникновению новых угроз информационной безопасности: к росту рисков нарушения ИБ за счет снижения уровня защищенности ИТ-ландшафта. Таким образом, возникающие угрозы способны свести все преимущества от использования облачных сервисов на нет.

С какими же угрозами мы можем иметь дело в облаке? Примеров много, и вот некоторые из них. Наш опыт показывает, например, что довольно часто провайдеры cloud-услуг используют для предоставляемых IaaS-сервисов неактуализированные в части критических обновлений безопасности образы предустановленного системного ПО. Эксплуатация злоумышленником уязвимости ПО облачного сервиса может привести к реализации удаленной сетевой атаки. В ее результате может быть произведено внедрение и привилегированное исполнение произвольного кода нарушителя на стороне сервиса. Это, в свою очередь, приведет к компрометации как его самого, так и облака в целом, возможно, будут нарушены доступность сервисов и получение доступа к обрабатываемой конфиденциальной информации. Тем не менее как концепций, так и самих средств обнаружения и предотвращения вторжений со стороны сети в облаке «из коробки» не предусматривается.

Рис. 2. Появление новых угроз ИБ

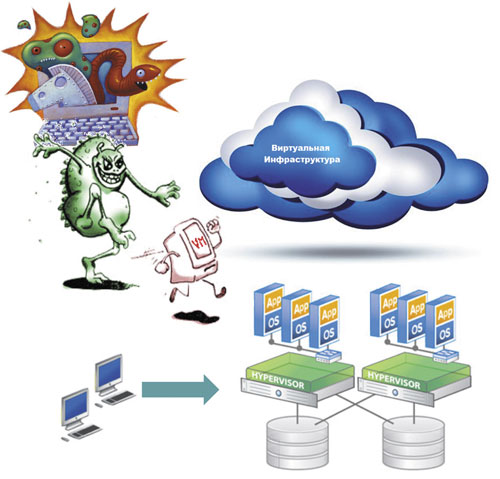

Так, функционирующее на одной из виртуальных машин IaaS-сервиса вредоносное ПО, определив факт применения виртуализации, имеет возможность получения несанкционированного доступа к ресурсам ее платформы, используя уязвимости гипервизора. При этом возможны несанкционированное выполнение указанным ПО привилегированных операций на уровне гипервизора, съем конфиденциальной информации с общих ресурсов оперативной памяти либо системы хранения данных аппаратной платформы облака.

Не исключен здесь и риск успешного применения методов социальной инженерии. Как показывает практика, риск компрометации облака существенно выше. Например, получив доступ к АТС компании, компании-контрагента либо обслуживающей организации, злоумышленники совершают звонок на Help Desk и прикидываются потерявшими свой пароль пользователями. На практике же выполнение задач социальной инженерии может быть еще более простым. Так, получив доступ к виртуальному рабочему месту скомпрометированного сотрудника или же, что наиболее критично, средствам управления облаком скомпрометированного администратора, злоумышленник может уничтожить либо скомпрометировать все функционирующие в cloud сервисы.

Централизация функций управления облаком при отсутствии средств формирования так называемых зон безопасности может привести к возможности преднамеренного хищения конфиденциальной информации, а также нарушения функционирования cloud-сервисов администраторами «смежных подразделений». Формирование зон безопасности предполагает разделение ресурсов и соответствующих администраторов облака на отдельные группы в зависимости от грифа обрабатываемых сведений, а также полномочий доступа, выполняемых задач и др.

Существенным минусом консолидации функций управления cloud-средой также является отсутствие возможности оперативного получения данных о работе такой инфраструктуры. Также не получаем мы и возможности достаточно гибкого управления инцидентами, в частности информационной безопасности облака. Журнальные сведения, которые мы получаем от средств виртуализации «из коробки», довольно скудны. Их информативность и детализация часто не удовлетворяют потребностям компаний с точки зрения организации процессов управления инцидентами ИБ.

Безусловно, «полет за облаками» привнесет несомненные преимущества в ИТ-инфраструктуру любой крупной компании. Насколько безопасен может быть этот полет? Это мы с вами уже выяснили. В то же время любая компания заинтересована прежде всего в безопасности собственного бизнеса. Следовательно, заинтересована она и в безопасности его опорной инфраструктуры. По этой причине можно однозначно говорить о том, что полет этот должен проходить в условиях обеспечения максимального уровня ИБ.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм