Очень часто у безопасников возникает ощущение, что защита выстроена круто: внедрили средства, написали регламенты, запустили процессы. Вроде, все работает. Но нужно быть честными с самими собой. Реальную защищенность можно проверить только в бою – сэмулировать настоящую атаку. Или же можно убеждать себя, что все хорошо и проверять не стоит. Именно так думали создатели «Титаника», французы, которые возвели линию Мажино, и конструкторы, построившие линкор «Бисмарк», потопленный в 1941 году. Но, надо признать, этим людям было сложно сэмулировать реальные условия боя для своих творений. А у современного безопасника для этого есть все возможности.

Рассмотрим несколько примеров тестирований на проникновения, которые мы провели. Компании мы по понятным причинам не называем. Приводимые IP-адреса не являются реальными. Отметим, что примеры довольно простые, однако они не теряют своей актуальности.

Ритейлер

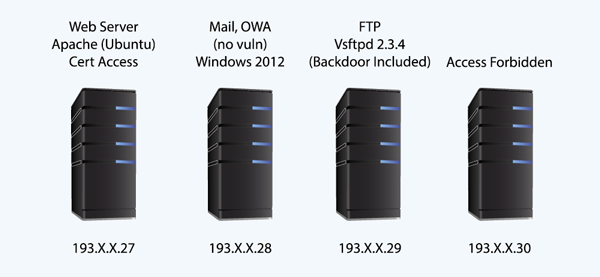

Для проведения тестирования на проникновение компания предоставила нам несколько IP-адресов: 193.Х.Х.27, 193.Х.Х.28, 193.X.X.29, 193.X.X.30. После сканирования на поиск открытых портов, сервисов и уязвимостей нам предстала картина, изображенная на рис. 1.

Рис. 1. Внешний периметр, найденные сервисы и уязвимость (193.X.X.29)

Все серверы, за исключением 193.Х.Х.29, оказались защищены. На сервере 193.Х.Х.29 был обнаружен бэкдор, внедренный в код программного обеспечения VSFTPD, позволяющий подключаться к серверу по 6200 TCP-порту с максимальными правами в системе. После получения полного контроля над сервером 193.Х.Х.29 был произведен дамп пароля Root-пользователя, затем его дешифрование, которое заняло около 6 часов.

Из-за некорректного разграничения доступа с уже взломанного сервера было произведено подключение во внутреннюю сеть на Linux файл-сервер (10.15.17.133) с использованием дешифрованного пароля Root-пользователя. На сервере хранилась различная информация пользователей, в том числе скрипт, который отправлял определённые данные для контрагентов на FTP-сервер 193.Х.Х.29. После непродолжительного изучения структуры компании были произведен поиск по файл-серверу, в папках системных и сетевых администраторов найдены текстовые файлы с паролями от различных серверов, сервисов и рабочих станций. Используя найденную информацию, мы получили максимальные права в сети компании.

Цели проведения тестирования на проникновение –выявление уязвимостей информационной безопасности корпоративной сети, а также анализ возможности их использования для осуществления несанкционированного доступа к конфиденциальной информации или нарушения работы обрабатывающих ее ИС

Для предотвращения такого развития событий специалистам ритейлера необходимо было, как минимум:

- проверить цифровую подпись пакета vstpd-2.3.4 на сервере;

- использовать стойкие пароли, разные на каждом сервере;

- корректно настроить сетевое разграничение;

- не хранить пароли в текстовых документах;

- внедрить системы защиты.

Банк

Компания предоставила обычную учетную запись пользователя. В связи с высоким уровнем физической безопасности рассматривалась модель «серого ящика», т.е. инсайдера (нелояльного сотрудника), не обладающего знаниями о локальной сетевой инфраструктуре.

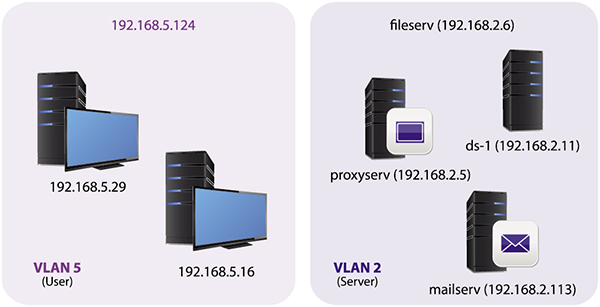

Пользователь, назовем его «PT_User», имел очень ограниченный доступ к серверам, находясь в пользовательском VLAN 5, вся конфиденциальная информация была в VLAN 2. Мы отобразили это на рис. 2.

Рис. 2. Внутренний периметр, пользовательский и серверный сегменты

Предположение о названиях VLAN было основано на IP-адресации, так или иначе на fileserv (192.168.2.6) находилась конфиденциальная информация, к которой необходимо было получить доступ. Мы провели достаточно известную атаку ARP-spoofing, отсутствие некоторых средств защиты и использование статических IP-адресов этому только способствовали. Суть атаки заключается в перехвате трафика между узлами, она основана на использовании недостатков протокола ARP. В результате мы перехватили различные хеши от паролей сотрудников (около 40).

В сети банка использовались устаревшие операционные системы: Windows 2003 (серверы), Windows XP (рабочие станции), а также LM-хеши, что максимально упростило процесс дешифровки перехваченных хешей пользователей. Дешифровка заняла менее 2 часов, мы также выяснили, что 3 хеша принадлежат системным администраторам с максимальными правами (доменный администратор) в сети.

Используя логины и дешифрованные пароли сотрудников (доменных администраторов), мы получили доступ ко всей конфиденциальной информации, находящейся на fileserv (192.168.2.6).

По итогу мы посоветовали ИБ-специалистам банка:

- обеспечить как сетевую защиту, так и защиту на рабочих станциях от атаки типа arp-spoofing;

- не использовать lm-хеши;

- внедрить средства защиты, оповещающие о странных активностях рядовых пользователей.

Как объективно оценить свою защищенность

Как это ни банально звучит, проведите анализ рисков ИБ. Необязательно высчитывать сложные формулы для определения ущерба и вероятности. Все это по-научному красиво, но в большинстве случаев можно достичь требуемых результатов с помощью экспертного подхода. Определите для себя, кто ваш вероятный злоумышленник: интернет-пионер, профессиональный хакер, инсайдер или кто-то еще? Откажитесь от соблазна умозрительных заключений по поводу того, как вас будут ломать и как надо защищаться. Лучше периодически эмулируйте действия своего потенциального злоумышленника – не менее двух раз в год. Желательно, чтобы специалисты, которые вас ломают, тоже были разными, с незамыленным взглядом.

Инвестиционная компания

Компания хотела проверить возможность получения несанкционированного доступа к беспроводным сетям, в частности к Corporate-Wi-fi. Ее офис находился в одном из бизнес-центров. Для проведения тестирования на проникновения мы расположились в переговорной комнате. Использовав спецоборудование и ПО, мы обследовали точку доступа. Выяснилось, что используется WPA (Wi-Fi Protected Access), а также включен WPS (Wi-Fi Protected Setup) с PIN-кодом.

Мы выбрали атаку на точку доступа, использующую уязвимость WPS, – перебор PIN-кода. На момент проведения работ он состоял лишь из 8 цифр, в связи с особенностями протокола существовали всего 11000 вариантов.

Перебор занял около 3,5 часов, был найден WPAPSK (ключ) примерно такого вида – F6Fg32S-Z052;965u06JD.Использовав ключ, мы успешно подключились к точке доступа.

Во избежание подобных инцидентов ИБ-специалистам компании необходимо было отказаться от применения WPS, обновить прошивку оборудования, а также использовать для подключения к беспроводным сетям протокол EAP-TLS.

Во всех описанных кейсах найденные уязвимости были для компаний откровением, несмотря на кажущуюся простоту их обнаружения. Каждый считал, что его системы защищены и успешный взлом невозможен. Что это доказывает? Озвученный в самом начале статьи тезис о том, что в таких серьезных вещах, как безопасность, нельзя полагаться на внутренние ощущения. Необходимо постоянно тестировать защиту в «боевых» условиях. Другие варианты, к сожалению, ведут к инцидентам.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм