Статус проекта

В центральном секретариате ISO проекту был присвоен номер 19791, а статус разрабатываемого документа определен как «Технический доклад типа 2». Это означает, что со временем (хотя и не в ближайшем будущем) текст доклада может быть утвержден в качестве международного стандарта.

Название технического доклада ISO/IEC PDTR 19791 «Security assessment of operational systems», учитывая сложившуюся в руководящих документах ФСТЭК России терминологию, предлагается перевести на русский язык как «Оценка безопасности автоматизированных систем».

В русскоязычном изложении проекта технического доклада везде, где возможно, использо-

валась терминология, принятая в национальном стандарте ГОСТ Р ИСО/МЭК 15408-2002 «Критерии оценки безопасности информационных технологий», даже если она представлялась не совсем удачной.

Объем и структура технического доклада

Вторая редакция предлагаемого проекта технического доклада насчитывает 170 страниц, 160 из которых составляют нормативную часть. За титульными страницами, оглавлением, предисловием и введением следуют девять разделов, три приложения и библиография.

В разделе 1 описываются цели и рамки проекта 19791. В разделе 2 собраны нормативные ссылки, точнее, одна ссылка – на международный стандарт ISO/IEC 15408:2005 (все части). Раздел 3 содержит термины и определения, раздел 4 – перечень сокращений. В разделе 5 описана структура технического доклада, в разделе 6 – принятый подход, в разделе 7 – расширение существующих в стандарте ISO/IEC 15408 концепций оценки на автоматизированные системы, в разделе 8 – связь с существующими стандартами безопасности. Раздел 9 является руководством по проведению оценки автоматизированных систем.

Приложение A регламентирует структуру и содержание системных профилей защиты и заданий по безопасности. Приложение B содержит перечень системных функциональных требований, приложение C – перечень системных требований доверия к безопасности.

Цели проекта

Основная цель проекта 19791 – расширить международный стандарт ISO/IEC 15408 «Критерии оценки безопасности информационных технологий» (Evaluation Criteria for IT Security), чтобы сделать возможной оценку безопасности систем, находящихся в производственной эксплуатации. Подобное расширение необходимо, поскольку стандарт ISO/IEC 15408 в его нынешнем виде хотя и позволяет специфицировать программно-техническую функциональность безопасности как для продуктов, так и для систем информационных технологий (ИТ), но не охватывает ряд критически важных аспектов действующих, эксплуатируемых (автоматизированных) систем, точные спецификации которых необходимы для эффективного оценивания.

Проект содержит расширенные критерии оценки и рекомендации по оцениванию как программно-технических, так и административных и процедурных аспектов автоматизированных систем (АС). Применение комплексного подхода, охват мер всех уровней, направленных на обеспечение информационной безопасности, равно как и всех этапов жизненного цикла АС – еще одна цель проекта.

Проект ориентирован не только на оценщиков, но и на разработчиков, системных интеграторов и эксплуатационщиков АС, поскольку эти специалисты должны понимать, что требуется для получения положительной оценки.

Технический доклад может стать международным стандартом (и это – одна из целей проекта) после формализации предлагаемых концепций и подходов и получения необходимого опыта их применения. Очевидно, процесс этот длительный и трудоемкий.

Международные стандарты, на которые опирается проект

Базовым для проекта 19791 является международный стандарт ISO/IEC 15408. В нем определен современный понятийный аппарат и подходы к оценке изделий информационных технологий. Общая концепция, выделение функциональных требований и требований доверия к безопасности, формирование заданий по безопасности и профилей защиты – все это важные достижения, которые закрепляются и развиваются в рассматриваемом проекте. Развитие идет по четырем основным направлениям:

- ориентация на оценку действующих автоматизированных систем;

- реализация комплексного подхода к информационной безопасности, охват мер административного и процедурного уровней;

- охват всех этапов жизненного цикла автоматизированных систем;

- декомпозиция сложных систем на домены безопасности.

Международный стандарт ISO/IEC 15408 ориентирован в первую очередь на оценку продуктов информационных технологий. Среда, в которой функционируют или должны функционировать подобные продукты, специфицируется в общем виде, в форме предположений о среде. Действующие автоматизированные системы окружены вполне определенной, конкретной средой, которую можно и нужно учитывать в процессе оценивания безопасности.

Международный стандарт ISO/IEC 15408 ограничен рамками программно-технического уровня информационной безопасности. Для оценки продуктов информационных технологий этого, в принципе, достаточно; для систем, находящихся в производственной эксплуатации, – нет. В рассматриваемом проекте фигурируют функциональные требования и требования доверия к безопасности, относящиеся прежде всего к процедурному, а также к административному уровням информационной безопасности. Считается, что меры программно-технического уровня заимствуются из стандарта ISO/IEC 15408.

Как и в стандарте ISO/IEC 15408, в предлагаемом проекте с мерами и механизмами безопасности (как техническими, так и организационными) ассоциированы соответствующие управляющие меры и механизмы. Например, с техническими средствами разграничения доступа ассоциированы управляющие меры регистрации атрибутов пользователей; с организационными правилами присвоения ролей пользователям ассоциированы административные процедуры управления пользовательскими ролями.

Для обеспечения информационной безопасности продуктов ИТ определяющим является этап разработки, и это нашло отражение в стандарте ISO/IEC 15408. Для действующих систем важны все этапы жизненного цикла, вплоть до выведения из эксплуатации. Это нашло отражение в рассматриваемом проекте.

В международном стандарте ISO/IEC 15408 объект оценки рассматривается как единое целое, с единым набором требований и единой оценкой. Для сложных автоматизированных систем это может оказаться неприемлемым. Целесообразно структурировать сложную систему на домены с разными рисками, требованиями и разной политикой безопасности, что и сделано в рассматриваемом проекте.

Меры безопасности административного и процедурного уровней, включенные в технический доклад, в значительной степени заимствованы из международного стандарта ISO/IEC 17799. Важное отличие, однако, состоит в том, что упомянутый стандарт ориентирован на разработчиков и эксплуатационщиков, а рассматриваемый проект – в первую очередь на оценщиков. Соответственно, положения стандарта ISO/IEC 17799 переформулированы так, чтобы служить критериями оценки безопасности.

Основные понятия, включенные в проект

Поскольку рассматриваемый проект является расширением международного стандарта ISO/IEC 15408, все основные понятия упомянутого стандарта применимы и к проекту 19791. Из вновь введенных понятий выделим следующие.

- Автоматизированная система – информационная система, включая нетехнические аспекты, рассматриваемая в контексте эксплуатационной среды.

- Верификация – процесс оценки, призванный подтвердить, что регуляторы безопасности автоматизированной системы реализованы корректно и эффективно выполняют отведенную им роль.

- Домен безопасности – часть автоматизированной системы, реализующая единый набор политик безопасности.

- Подсистема – набор компонентов автоматизированной системы, способный функционировать отдельно от остальных частей АС.

- Регуляторы безопасности – административные, процедурные и программно-технические регуляторы (то есть защитные механизмы и контрмеры), предназначенные для обеспечения конфиденциальности, целостности и доступности автоматизированной системы и обрабатываемой ею информации. Подразумевается также обеспечение подотчетности, аутентичности, неотказуемости, приватности и надежности – свойств, которые рассматриваются некоторыми авторами как отличные от конфиденциальности, целостности и доступности.

- Уязвимость – дефект или слабое место в проекте или реализации автоматизированной системы (включая регуляторы безопасности), которые могут быть умышленно или неумышленно использованы для вредоносного воздействия на активы организации и/или ее функционирование.

Многие основные понятия проекта 19791 получаются из аналогичных понятий стандарта ISO/IEC 15408 добавлением слов «системный», «система», например: «системный профиль защиты» (СПЗ), «системное задание по безопасности» (СЗБ), «доверие к безопасности системы» (ДБС), «системная функциональность безопасности» (СФБ), «системный объект оценки» (СОО).

Модель автоматизированной системы

Наряду с приведенным выше определением автоматизированной системы, в докладе анализируются важнейшие свойства подобных систем.

Автоматизированные системы по своей природе сложны, они строятся из подсистем, часть из которых уникальны и являются результатом собственных разработок, другие же образованы типовыми продуктами общего назначения от различных производителей. Система в целом может строиться из подсистем системным интегратором, который не выполняет собственных разработок, обеспечивая лишь взаимосвязь и конфигурирование.

Автоматизированные системы взаимодействуют с другими системами и зависят от них. Как правило, автоматизированные системы обладают следующими свойствами:

- находятся под контролем одного владельца;

- строятся для достижения определенных целей и для функционирования в определенном режиме;

- подвержены частым изменениям, как в плане технического устройства, так и в плане эксплуатационных требований;

- состоят из значительного, порой очень большого числа компонентов;

- содержат покупные компоненты с большим числом возможных вариантов конфигурирования;

- оставляют за владельцем выбор баланса между техническими и нетехническими мерами безопасности;

- содержат компоненты с различными уровнями и типами доверия к безопасности.

Оцениваемая автоматизированная система может взаимодействовать с другими АС и/или входить в состав более крупной системы. Системный объект оценки (СОО) включает в себя как технические средства, так и их эксплуатационную среду. Его граница пролегает там, где кончается непосредственный контроль системы. Все остальное рассматривается как внешняя АС.

У автоматизированной системы есть множество предоставляемых ею функций, внешние интерфейсы, а также внутренняя структура и внутренние интерфейсы. Каждый компонент может предоставлять одну или несколько функций и быть реализованным в виде одного или нескольких продуктов ИТ.

Автоматизированная система может состоять из нескольких доменов безопасности с различными функциональными требованиями и требованиями доверия к безопасности. Может быть определена общая политика безопасности АС, общие цели и требования безопасности, общая документация. В дополнение возможно существование аналогичного набора для каждого домена безопасности, содержащего специфическую для домена информацию.

В качестве иллюстрации многодоменного СОО в техническом докладе приведена система, построенная в архитектуре клиент/сервер, с использование прикладного и базового программного обеспечения, а также ПО промежуточного слоя. Базовое ПО может быть предварительно сертифицировано в соответствии с требованиями стандарта ISO/IEC 15408, для других компонентов возможно существование отдельных свидетельств доверия к безопасности. Для некоторых компонентов получение подобных свидетельств проблематично, и оценщик должен подходить к ним как к «черному ящику». Это еще один аспект разнородности системных объектов оценки.

Таким образом, в рассматриваемой модели АС делается акцент на сложность подобных систем и разнородность их компонентов, а также на наличие альтернативных способов обеспечения их безопасности – технических и организационных.

Формирование режима безопасности

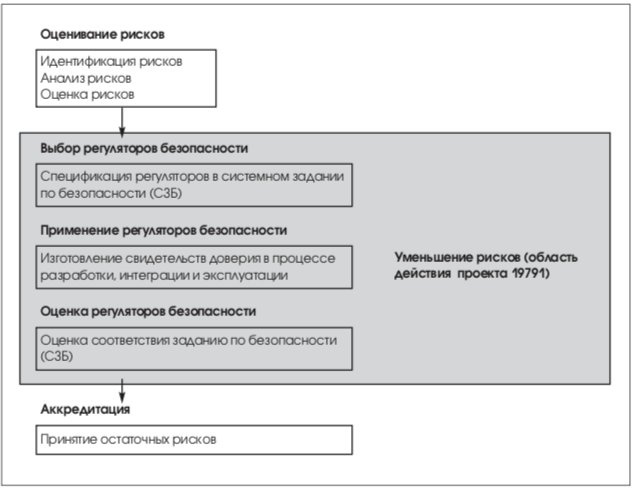

В предлагаемом проекте принят трехзвенный подход к формированию режима безопасности автоматизированных систем. Первый этап состоит в идентификации, анализе и оценке рисков, которым подвержена АС. Второй этап – уменьшение (или ликвидация) рисков путем выбора, применения и оценки регуляторов безопасности. На третьем этапе проводится аккредитация АС, подтверждающая, что остаточные риски допустимы для системы, эксплуатируемой в конкретной реальной среде.

Проект 19791 имеет дело только со вторым из перечисленных этапов (см. рис. 1). В качестве средства достижения цели данного этапа используется оценка безопасности, основанная на модели оценивания технических регуляторов, принятой в стандарте ISO/IEC 15408, но распространенная на регуляторы всех видов.

Несмотря на то, что оценивание рисков находится за рамками предлагаемого проекта, этот процесс должен быть документирован, так как его результаты являются исходными данными для разработки системного задания по безопасности.

Для формирования режима безопасности следует:

- идентифицировать риски, которые необходимо уменьшить или ликвидировать;

- сформулировать цели безопасности для технических, процедурных и административных регуляторов безопасности, призванных снизить все риски до приемлемого уровня;

- выбрать функциональные регуляторы, удовлетворяющие целям безопасности АС;

- определить конкретные, измеримые требования доверия для технических, процедурных и административных регуляторов безопасности, чтобы получить требуемую степень уверенности в способности автоматизированной системы достичь поставленных целей безопасности;

- зафиксировать принятые решения в системном задании по безопасности (СЗБ);

- оценить соответствие реальной автоматизированной системы системному ЗБ;

- периодически проводить переоценку рисков и способности АС этим рискам противостоять.

Безопасность в жизненном цикле автоматизированной системы

Регуляторы безопасности автоматизированной системы должны оцениваться на всем протяжении ее жизненного цикла. В рассматриваемом техническом докладе выделяются четыре этапа жизненного цикла:

- разработка/интеграция;

- ввод в эксплуатацию;

- производственная эксплуатация;

- сопровождение.

В качестве первого шага первого этапа указана идентификация рисков для автоматизированной системы. После того как выявлены недопустимо высокие риски, подлежащие уменьшению или ликвидации средствами безопасности АС, уполномоченное должностное лицо рассматривает ожидаемые остаточные риски и подтверждает их приемлемость.

Второй шаг – проектирование АС, включая определение используемых аппаратных и программных продуктов, поддерживающей инфраструктуры, прикладного программного обеспечения и необходимых технических регуляторов безопасности. Параллельно разрабатывается системное задание по безопасности, в которое включается описание системных требований безопасности, в том числе перечень рисков, которым необходимо противостоять, и целей безопасности, которых необходимо достичь с помощью технических, процедурных и административных регуляторов. Зафиксированный в СЗБ список регуляторов может рассматриваться как форма представления системных целей безопасности.

Уже на первом, самом раннем этапе жизненного цикла АС следует начинать проведение оценки ее безопасности. Это облегчит оценщикам понимание системы и ее предполагаемой эксплуатационной среды, анализ проектной документации и руководств, получение свидетельств доверия к безопасности. В идеале следует оценить все системное ЗБ, чтобы убедиться в отсутствии несоответствий и упущений в требованиях безопасности и предлагаемых регуляторах.

Третий шаг первого этапа – разработка или закупка базового и прикладного программного обеспечения, включая технические регуляторы безопасности, а также системная интеграция, конфигурирование и тестирование разработчиком/интегратором. Параллельно создается инфраструктура безопасности для административного и процедурного уровней, документируются политики, правила и процедуры безопасности, интегрируемые в системный контекст.

Если происходит перестройка существующей автоматизированной системы, то выполняется замена регуляторов безопасности в соответствии с изменившейся средой. Верификационная деятельность при этом должна быть увязана с масштабом и характером изменений.

За интеграционным тестированием разработчик выполняет тестирование безопасности, чтобы убедиться в выполнении предъявляемых системных требований. Обычно специфические для конкретной организации параметры безопасности (технические, административные и процедурные) могут быть определены до развертывания автоматизированной системы в производственной среде, поэтому разработчик/интегратор может выполнить верификацию регуляторов безопасности уже на первом этапе, до начала этапа ввода в эксплуатацию. Верификация должна подтвердить силу механизмов безопасности и корректность функционирования регуляторов.

Следующий шаг – оценка автоматизированной системы. Это даст владельцу АС независимое подтверждение того, что все риски, фигурирующие в СЗБ, благодаря применению регуляторов безопасности уменьшены до приемлемого уровня. В сертификационном докладе перечисляются все обнаруженные уязвимости и описываются рекомендуемые действия по их устранению. Владелец АС готовит план устранения недостатков. Результаты сертификации системы представляются уполномоченному должностному лицу, определяющему допустимость реальных остаточных рисков для системных активов и процесса функционирования.

Итог первого этапа – получение официального разрешения на ввод системы в эксплуатацию. На втором этапе система устанавливается, развертывается и готовится к использованию.

На этапе производственной эксплуатации выполняется протоколирование, непрерывное отслеживание работы технических, процедурных и административных регуляторов безопасности, обеспечивается обратная связь для корректирующих действий после внесения изменений в АС. Обычно осуществляется мониторинг не всех регуляторов, а только их критически важного подмножества. Кроме того, владелец системы должен располагать средствами управления конфигурацией, администрирования и аудита, которые позволяют получить текущую картину ресурсов АС и их конфигурации.

На этапе сопровождения рассматриваются и анализируются все предлагаемые или сделанные изменения АС, включая изменения политик, правил и процедур. При необходимости выполняется регрессионное тестирование. Если возможно значительное изменение остаточных рисков, то может потребоваться переоценка автоматизированной системы.

Сопровождение завершается выведением системы из эксплуатации, архивированием, ликвидацией или перемещением данных на другие системы. Уполномоченное должностное лицо должно заверить факт успешного завершения работы автоматизированной системы.

Доверие к безопасности автоматизированной системы

Доверие к безопасности автоматизированных систем по своей природе сложнее доверия к безопасности продуктов ИТ, получаемого в результате проведения оценки по стандарту ISO/IEC 15408. Доверие должно быть распространено как на технические, так и на процедурные и административные регуляторы безопасности, для его формирования могут потребоваться действия на всех этапах жизненного цикла АС, а не только на этапе разработки/интеграции. Автоматизированная система может состоять из многих доменов безопасности с различными требованиями доверия.

Сочетание всех перечисленных факторов заставляет предусмотреть новые (по сравнению со стандартом ISO/IEC 15408) действия для оценки доверия к безопасности.

В предлагаемом проекте выделены два аспекта доверия к безопасности: корректность и эффективность. Корректность означает корректную реализацию механизмов безопасности, функционирование в соответствии с документацией, отслеживание постоянной доступности сервисов безопасности. Эффективность означает, что механизмы безопасности противостоят угрозам и уязвимостям и предотвращают неавторизованные действия, такие как обход защитных средств или вмешательство в их работу. И корректность, и эффективность должны поддерживаться на всех этапах жизненного цикла АС.

На этапе разработки/интеграции для проверки корректности необходимо в первую очередь проверить соответствие между рисками и требованиями безопасности, а также между требованиями и контрмерами. Требования должны охватывать все недопустимо высокие риски, а контрмеры – все требования безопасности. Необходимо убедиться в корректности управления конфигурацией контрмер. Следующий шаг – проверка корректности реализации контрмер и их включения в систему без неавторизованных модификаций. Наконец, следует проверить, корректно ли отражена функциональность контрмер в документации на систему.

Для проверки эффективности на этапе разработки/интеграции следует убедиться, что требования безопасности, включенные в СЗБ, позволяют уменьшить риски до приемлемого уровня. Затем необходимо проанализировать проекты архитектуры системы в целом, ее подсистем и компонентов, а также представления о реализации и концепцию безопасности на предмет согласованности контрмер, распределенных по различным подсистемам и компонентам, и убедиться, что в совокупности эти контрмеры обеспечивают требуемые свойства безопасности АС. Наконец, следует проверить, обладают ли механизмы безопасности достаточной стойкостью и обеспечивают ли они защиту от атак злоумышленников с предполагаемым потенциалом. Для этого необходимо провести анализ уязвимостей и организовать тестирование путем преодоления защиты.

На этапе ввода в эксплуатацию для проверки корректности следует убедиться, что административные и процедурные регуляторы соответствуют требованиям безопасности, а их введение в действие санкционировано уполномоченным должностным лицом. Эффективность заключается в доведении до сведения пользователей АС правил и процедур безопасности и в проведении обучения. Необходимо проконтролировать формальные и содержательные результаты обучения.

Для проверки корректности на этапе эксплуатации следует проводить аудит регистрационной информации, проверять данные о доступе и использовании ресурсов, чтобы убедиться в корректной работе контрмер. Эффективность контролируется аналогичным образом, быть может, с дополнительным проведением опросов пользователей. Следует убедиться в отсутствии несанкционированных действий и недопустимо высоких рисков, в восстановлении безопасных состояний из небезопасных за требуемое время.

На этапе сопровождения необходимо контролировать своевременное выявление проблем, доведение их до сведения должностных лиц, проведение анализа и внесение изменений. Регрессионное тестирование и тестирование путем преодоления защиты должны подтвердить, что измененные регуляторы безопасности функционируют в соответствии со спецификациями и эффективно противостоят рискам.

Проведение оценки безопасности автоматизированной системы

Процесс оценки безопасности автоматизированной системы в предлагаемом проекте подразделяется на три этапа:

- порождение свидетельств для оценивания, включая результаты оценки рисков, спецификацию системного объекта оценки, данные и документацию по разработке, интеграции, эксплуатации и мониторингу АС;

- оценивание, включая сертификацию результатов оценки;

- аккредитация автоматизированной системы.

Все перечисленные действия должны выполняться определенными должностными лицами. Согласно предлагаемому проекту, их роли и обязанности заключаются в следующем.

На первом этапе руководитель организации владельца автоматизированной системы, несущий общую ответственность за информационную безопасность, определяет допустимый уровень рисков и санкционирует действия уполномоченного должностного лица, оценивающего и определяющего допустимость остаточных рисков.

Отдел информационной безопасности разрабатывает политику безопасности организации, определяет обязательные регуляторы, которые должны быть реализованы во всех автоматизированных системах организации.

Владелец системы проводит оценку рисков, определяет задачу безопасности, решаемую автоматизированной системой, готовит системные профили защиты (возможно, в сотрудничестве с владельцами аналогичных систем), санкционирует повторное проведение оценки, исходя из изменений, произведенных в системе и/или эксплуатационной среде, отслеживает состояние системы по непрерывно поступающим данным протоколирования/аудита.

Проектировщик/разработчик/интегратор системы создает или участвует в создании системного задания по безопасности, основываясь на задаче безопасности, сформулированной владельцем системы; порождает свидетельства этапа разработки; помогает владельцу системы уменьшить или устранить уязвимости, выявленные в процессе оценивания.

Специалисты, занимающиеся администрированием, эксплуатацией и сопровождением, помогают разработать системное задание по безопасности; порождают свидетельства этапа эксплуатации; помогают владельцу системы уменьшить или устранить уязвимости, выявленные в процессе оценивания.

На этапе проведения оценки оценщик/представитель сертифицирующего ведомства оценивает систему, исходя из требований безопасности, фигурирующих в СЗБ, и делает вывод о способности АС выполнить эти требования в данный момент времени; дает независимую оценку безопасности действующей системы; по мере необходимости проводит переоценку АС после внесения изменений в систему или эксплуатационную среду; сертифицирует результаты оценки; готовит доклад по результатам оценки и сертификации и предоставляет его владельцу системы вместе с рекомендациями, чтобы поддержать аккредитацию АС.

На этапе аккредитации представитель соответствующего ведомства санкционирует использование системы или подтверждает, что ожидаемые остаточные риски находятся в допустимых пределах.

Автоматизированная система должна решать определенную задачу безопасности. В формулировке этой задачи должны быть отражены два аспекта:

- результаты анализа рисков и, в частности, риски, которые необходимо уменьшить или устранить;

- политики безопасности организации, которые система должна проводить в жизнь.

Предлагаемое решение задачи безопасности начинается с выбора целей безопасности. В контексте оценивания АС следует различать три типа целей безопасности:

- цели, достигаемые посредством технических регуляторов, реализуемых в рамках системной функциональности;

- цели, достигаемые посредством административных и/или процедурных регуляторов (политик, процедур и т.п.), реализуемых в эксплуатационной среде АС;

- цели, достигаемые с помощью мер доверия (таких как верификационная деятельность).

В предлагаемом проекте, как и в стандарте ISO/IEC 15408, требования безопасности подразделяются на функциональные и требования доверия. В свою очередь, системная функциональность безопасности (СФБ) включает технические функции безопасности (ТФБ) и организационные функции безопасности (ОФБ). После того как определены требования безопасности, владелец АС может выбрать баланс между техническими и ор-

ганизационными регуляторами безопасности. Технические регуляторы выбираются из арсенала стандарта ISO/IEC 15408 (или вводятся дополнительные компоненты в соответствии с дисциплиной, описанной в приложении A стандарта ISO/IEC 15408-1). Требования к организационным регуляторам (в количестве семи функциональных классов) специфицированы в приложении B предлагаемого проекта.

Организационные требования безопасности должны предъявляться к административным и эксплуатационным процессам и процедурам. Они должны быть описаны в эксплуатационных руководствах, предназначенных для пользователей и операторов. В процессе оценки проверяется, предоставляются ли выбранными организационными функциями безопасности требуемые возможности. Применение организационных регуляторов должно сопровождаться протоколированием, допускающим последующий аудит.

Вообще говоря, требования доверия в том виде, как они сформулированы в стандарте ISO/IEC 15408-3 для технических регуляторов, могут быть применены буквально или легко адаптированы к административным и процедурным регуляторам. Для оценки же автоматизированных систем, обладающих более сложной, по сравнению с продуктами ИТ, структурой, необходимы дополнительные требования доверия. Например, в проектной документации и при тестировании следует принять во внимание общую архитектуру системы и специфику доменов безопасности. Еще одна группа требований доверия необходима для охвата мониторинга работы регуляторов безопасности на этапе эксплуатации и для проверки системных профилей защиты и заданий по безопасности. В приложении C предлагаемого проекта описаны десять новых классов требований доверия.

В рассматриваемом техническом докладе обращается внимание на то, что при проведении оценки в соответствии со стандартом ISO/IEC 15408 требования доверия обычно не выводятся из задачи безопасности, но просто постулируются или выбираются «политическим» решением. При оценивании автоматизированных систем приходится учитывать различия в характере и объеме информации об используемых продуктах ИТ, а также выбранный баланс между техническими и организационными регуляторами безопасности и соответственно выбирать меры доверия. Из этого следует, что цели доверия должны рассматриваться как часть решения задачи безопасности.

Еще один нюанс состоит в том, что для автоматизированных систем, включающих с себя множество разнообразных продуктов ИТ, приходится учитывать существование множества сред разработки, по крайней мере одна из которых (для системной интеграции и разработки организационных регуляторов) совпадает с эксплуатационной. Это означает, что некоторые требования доверия к безопасности среды разработки оказываются невыполнимыми, а применение других может быть отложено до этапа ввода системы в эксплуатацию.

Задачи, цели и требования безопасности фиксируются владельцем в системном задании по безопасности (СЗБ), структура которого специфицирована в приложении A предлагаемого проекта.

Если владелец стремится сформулировать требования к АС способом, не зависящим от реализации, он может первоначально разработать системный профиль защиты (СПЗ). Обязательные и необязательные части СПЗ специфицированы в том же приложении.

Системное задание по безопасности является основой как документации по средствам безопасности АС, так и оценки этих средств в пределах системного объекта оценки (СОО). Как таковое, оно предоставляет и свидетельство, и информацию, необходимую для проведения оценки. Как и привычное по стандарту ISO/IEC 15408 задание по безопасности, СЗБ может быть проверено на внутреннюю непротиворечивость независимо от СОО.

Последующая оценка СОО может выявить несоответствия между СЗБ и СОО. Например: расхождения между реальной и описанной в СЗБ эксплуатационной средой, между запланированной в СЗБ и реализованной функциональностью безопасности, между реальными и запланированными интерфейсами и их поведением. Владелец АС должен решить, что (задание или система) является правильным, а что следует изменить. По этой причине окончательное заключение о том, что СЗБ является корректным представлением задуманной автоматизированной системы, может быть сделано только после завершения оценивания СОО.

Владелец АС должен предусмотреть регуляторы для поддержки уверенности в том, что результаты оценки автоматизированной системы сохраняют свою годность в процессе эксплуатации АС. С этой целью он может:

- специфицировать административные регуляторы для проведения периодических проверок сопровождения технических регуляторов и действенности регуляторов организационных;

- проводить периодические переоценки АС с акцентом на анализ влияния изменений в требованиях безопасности организации на совокупность технических и организационных регуляторов и на сохранение эффективности применения организационных мер.

Таковы, в соответствии с предлагаемым проектом, основные особенности проведения оценки автоматизированных систем.

Функциональные требования безопасности для автоматизированных систем

Общая характеристика функциональных требований безопасности для АС

Функциональные требования безопасности для автоматизированных систем, включенные в рассматриваемый проект, относятся к организационным (административным и процедурным) регуляторам. Они структурированы по трем характеристикам:

- субъект регулирования (руководство организации, производственные данные, системы ИТ, поддерживающая инфраструктура и т.п.);

- функциональная область (политика безопасности, оценка рисков, протоколирование/аудит и т.п.);

- действиевзаданнойфункциональнойобласти (утверждение политики безопасности, управление рисками в организации, доклад об обнаруженном нарушении безопасности и т.п.).

Субъект регулирования определяет класс функциональных требований, функциональная область – семейство в классе, действие – компонент в семействе.

По сравнению со стандартом ISO/IEC 15408-2 существует четыре отличия в форме описания функциональных требований. Во-первых, в предлагаемом проекте нет иерархических связей между компонентами, поэтому диаграммы в описании семейств, равно как и подразделы «Иерархический» отсутствуют. Во-вторых, все действия по управлению явным образом включены в отдельные компоненты, поэтому в подразделах «Управление» нет необходимости. В-третьих, подзаголовок «Аудит» заменен на «Записи», который лучше отражает процесс сбора необходимых свидетельств функционирования организационных регуляторов. В-четвертых, операция назначения используется более гибко, в ней могут фигурировать идентификаторы документов, описывающих ассоциированные политики, процедуры, правила, требования безопасности и т.п.

В приложении B рассматриваемого проекта содержится описание семи новых, по сравнению со стандартом ISO/IEC 15408-2, классов функциональных требований, включающих следующие двадцать девять семейств:

класс FOD (администрирование, то есть дей-ствия руководства организации):

- FOD_POL (администрирование политик).

- FOD_PSN (администрирование персонала),

- FOD_RSM (администрирование управления рисками),

- FOD_INC (администрирование управления инцидентами безопасности),

- FOD_ORG (администрирование организации безопасности),

- FOD_SER (администрирование сервисных соглашений);

класс FOS (системы ИТ):

- FOS_POL (политики для систем ИТ).

- FOS_CNF (конфигурирование систем ИТ),

- FOS_NET (сетевая безопасность систем ИТ).

- FOS_MON (мониторинг систем ИТ),

- FOS_PSN (управление персоналом систем ИТ).

- FOS_OAS (эксплуатационные активы систем ИТ),

- FOS_RCD (протоколирование для систем ИТ);

класс FOA (пользовательские активы);

- FOA_PRO (защита конфиденциальности данных),

- FOA_lNF (защита информации в пользовательских активах);

класс FOB (производственная деятельность);

- FOB_POL (политики производственной деятельности).

- FOB_BCN (непрерывность производственной деятельности);

класс FOP (инфраструктура и оборудование);

- FOP_MOB (мобильное оборудование).

- FOP_RMM (съемное оборудование),

- FOP_RMT (удаленное оборудование),

- FOP_SYS (системное оборудование),

- FOP_MNG (управление инфраструктурой);

класс FOT (сторонние организации);

- FOT_COM (обязательства сторонних организаций),

- FOT_MNG (управление взаимодействием со сторонними организациями);

класс FOM (управление);

- FOM_PRM (управление параметрами безопасности),

- FOM_CLS (управление классификацией активов),

- FOM_PSN (управление должностными обязанностями, связанными с безопасностью),

- FOM_ORG (управление организацией безопасности),

- FOM_INC (управление докладами о событиях, связанных с безопасностью).

Чтобы продемонстрировать структуру и стиль описания функциональных требований безопасности для автоматизированных систем в предлагаемом проекте, приведем в качестве примера описание семейства FOD_RSM (администрирование управления рисками).

«B.2.3 Администрирование управления рисками (FOD_RSM)

B.2.3.1 Характеристика семейства

Данное семейство определяет управление рисками как объект администрирования. Оно включает управление рисками, вызванными действиями как самой организации, так и ее партнеров.

B.2.3.2 Ранжирование компонентов

FOD_RSM.1 Управление рисками в пределах организации. Определяются процедуры управления рисками, вызванными действиями самой организации. FOD_RSM.2 Управление рисками, относящимися к доступу сторонних организаций. Определяются процедуры управления рисками, вызванными доступом сторонних организаций.

B.2.3.3 Записи

Автоматизированная система должна поддерживать и предоставлять для проверки следующие свидетельства. Для FOD_RSM.1: Описание управления рисками организации с конкретными действиями, определениями и записями об осуществлении управления рисками.

Для FOD_RSM.2: Описание управления рисками при доступе сторонних организаций с конкретными действиями, определениями и записями об осуществлении управления рисками.

B.2.3.4 FOD_RSM.1 Управление рисками в пределах организации

Зависимости: нет зависимостей.

FOD_RSM.1.1 ОФБ должна определять [назначение: процедуры] для управления рисками для перечней информации организации и средств обработки информации с учетом тех, кто работает дома, а также других удаленных или мобильных пользователей.

FOD_RSM.1.2 ОФБ должна определять [назначение: требования безопасности] для осуществления управления рисками для автоматизированной системы с учетом производственных процессов и персонала, связанного с АС.

B.2.3.5 FOD_RSM.2 Управление рисками, относящимися к доступу сторонних организаций.

Зависимости: нет зависимостей.

FOD_RSM.2.1 ОФБ должна определять [назначение: процедуры] для управления рисками для перечней информации организации и средств обработки информации, к которым сторонние организации будут иметь доступ, с учетом перечней регуляторов, предназначенных для сторонних организаций, законодательных и нормативных требований, которые должны приниматься во внимание сторонними организациями, а также контрактных обязательств, которые необходимо принимать во внимание организации и ее партнерам.»

Далее следует краткий обзор предложенных в проекте классов функциональных требований безопасности для автоматизированных систем.

Класс FOD: администрирование

Данный класс содержит требования к организационным регуляторам для руководства работой автоматизированной системы. Он состоит из шести семейств.

Семейство FOD_POL (администрирование политик) определяет администрируемые политики безопасности АС. Оно включает определение политики безопасности, комиссии по управлению, поверки управления, а также административных регуляторов нарушений безопасности.

Семейство содержит два компонента – FOD_POL.1 «политика безопасности» и FOD_POL.2 «комиссия по управлению». Первый определяет административные регуляторы, цели и объекты политики безопасности, поверку управления и административные регуляторы нарушений безопасности. Второй – учреждение комиссии по управлению.

Компонент FOD_POL.1 конкретизируется в виде восьми элементов. В качестве характерного примера приведем первый из них.

«FOD_POL.1.1 ОФБ должна определять [назначение: обязательства руководства], включая ясное направление,

видимую руководящую поддержку, консультации специалистов по безопасности, поддержку соответствующими ресурсами и интеграцию в процессы продвижения вопросов безопасности.»

Компонент FOD_POL.2 конкретизируется в виде единственного элемента.

Семейство FOD_PSN (администрирование персонала) определяет администрирование персонала в контексте обеспечения безопасности автоматизированной системы. Оно включает определение ролей и обязанностей должностных лиц, определение дисциплинарных акций, содержания персональных контрактов, управление идентификацией пользователей, контроль активов.

В семейство входит единственный компонент – FOD_PSN.1 «роли и обязанности должностных лиц», в котором специфицируются управляющие обязанности, обязанности по выполнению процесса увольнения, юридические нормы и регуляторы безопасности для лиц, работающих в охраняемых областях, формальный процесс наложения дисциплинарных наказаний, требования должностных контрактов и правила заключения соглашений о неразглашении, правила надзора за посетителями, правила определения допустимых областей доступа, правила возврата всех активов организации.

Компонент FOD_PSN.1 конкретизируется в виде двадцати элементов. Пример:

«FOD_PSN.1.19 ОФБ должна определять [назначение: правила], состоящие в том, что все штатные сотрудники, лица, работающие по контракту, а также сотрудники сторонних организаций обязаны возвращать все находящиеся в их распоряжении активы организации по истечении их должностных контрактов.

Примечание. Активы организации включают в себя ранее выпущенное программное обеспечение, корпоративные документы, мобильные вычислительные устройства, кредитные карты, карты доступа, программное обеспечение, справочники и данные, хранящиеся на электронных носителях.»

Описание семейства FOD_RSM (администрирование управления рисками) полностью приведено выше.

Семейство FOD_INC (администрирование управления инцидентами безопасности) определяет управление инцидентами безопасности как объект администрирования. Оно состоит из одного компонента – FOD_INC.1 «инциденты безопасности», – определяющего формальную процедуру доклада об инцидентах, процедуры управления инцидентами и действия по возвращению к нормальной работе.

Среди семи элементов, конкретизирующих этот компонент, выделим следующий.

«FOD_INC.1.4 ОФБ должна определять [назначение: требования безопасности] к действиям по восстановлению нормального функционирования после нарушений безопасности или отказов системы.»

Семейство FOD_ORG (администрирование организации безопасности) определяет действия руководства по организации безопасности, а именно учреждение комиссии по управлению.

Единственный компонент семейства – FOD_ORG.1 «комиссия по управлению» определяет обязанности комиссии.

Обязанности комиссии конкретизируются в единственном элементе FOD_ORG.1.1, который предписывает, в частности, поддерживать инициативы в области информационной безопасности.

Последнее, шестое семейство класса – FOD_SER «администрирование сервисных соглашений» – определяет требования к безопасности сетевых сервисов.

Единственный компонент семейства, поименованный как FOD_SER.1 «соглашения по сетевым сервисам», специфицирует защитные возможности, уровни сервиса и требования к управлению сетевыми сервисами.

Из двух элементов, конкретизирующих данный компонент, приведем второй.

«FOD_SER.1.2 ОФБ должна определять [назначение: требования безопасности] к способности поставщика сетевых услуг оказывать их безопасным образом и оговаривать право организации на проведение аудита.»

Класс FOS: системы ИТ

Этот класс, включающий семь семейств, содержит требования к организационным регуляторам систем ИТ в эксплуатационном контексте.

Семейство FOS_POL (политики для систем ИТ) определяет политики безопасности для систем ИТ в эксплуатационной среде. В него входят:

определение требований безопасности, контроль изменений, контроль вредоносного программного обеспечения, политика в области криптографии.

Семейство FOS_POL подразделяется на четыре компонента: FOS_POL.1 «требования безопасности», FOS_POL.2 «политика по отношению к

вредоносному ПО», FOS_POL.3 «политика в области криптографии» и FOS_POL.4 «общедоступные системы».

Компонент FOS_POL.1 ведает авторизованным доступом к системам ИТ, системными учетными действиями, идентификацией изменений в системе, их контролем и вводом в эксплуатацию.

Один из аспектов компонента FOS_POL.3 – процедуры управления криптографическими ключами.

Компонент FOS_POL.4 определяет защитные процедуры для общедоступных систем.

Среди элементов, конкретизирующих компонент FOS_POL.1, выделим третий.

«FOS_POL.1.3 ОФБ должна определять [назначение: процедуры] по управлению изменениями программного обеспечения с целью гарантировать установку самых свежих одобренных корректирующих заплат и прикладных коррекций для всего авторизованного ПО.»

Из элементов, конкретизирующих компонент FOS_POL.2, также выделим третий.

«FOS_POL.2.3 ОФБ должна определять [назначение: обязанности] по защите систем от вредоносного ПО, обучению использовать соответствующие защитные средства, докладывать об атаках вредоносного ПО и нейтрализовывать их последствия.»

Последний из элементов, конкретизирующих компонент FOS_POL.3, сформулирован в предлагаемом проекте следующим образом.

«FOS_POL.3.4 СФБ должна предоставлять [назначение: регуляторы], чтобы все криптографические ключи, ассоциированные с зашифрованными архивами или цифровыми подписями, были защищены и при необходимости доступны авторизованным лицам.»

В приведенной формулировке обратим внимание на аббревиатуру «СФБ». Конфиденциальность, целостность и доступность криптографических ключей в общем случае обеспечивается системной функциональностью безопасности, то есть сочетанием технических и организационных средств и мер.

То же справедливо по отношению к элементу FOS_POL.4.1:

«FOS_POL.4.1 СФБ должна предоставлять [назначение: регуляторы] для защиты программного обеспечения, данных и другой информации, требующей высокого уровня целостности, сделанных доступными на общедоступных системах.»

Семейство FOS_CNF «конфигурирование систем ИТ» включает такие аспекты, как разделение среды разработки и эксплуатационной среды и контроль доступа (компонент FOS_CNF.1), а также управление разделяемыми ресурсами и конфигурацией системы (компонент FOS_CNF.2).

Выделим два элемента, конкретизирующие компоненты семейства FOS_CNF.

«FOS_CNF.1.4 СФБ должна предоставлять [назначение: регуляторы] для ограничения доступа персонала ИТподдержки к библиотекам исходных текстов программ.»

«FOS_CNF.2.1 ОФБ должна определять [назначение: правила] разделения групп информационных сервисов, пользователей и информационных систем в сети.»

Семейство FOS_NET (сетевая безопасность систем ИТ) обладает особой гибкостью в плане сочетания технических и организационных регуляторов: во всех входящих в него элементах, кроме одного, фигурирует системная функциональность безопасности.

В данное семейство входят два компонента: FOS_NET.1 «сетевые сервисы» (определяет сетевые сервисы и доступ к ним) и FOS_NET.2 «сетевая безопасность» (ведает защитой сетей, безопасностью информации в них, конфиденциальностью и целостностью передаваемых данных).

Приведем определения двух элементов из семейства FOS_NET.

«FOS_NET.1.1 ОФБ должна определять [назначение: правила] для сетей и сетевых сервисов с разрешенным доступом, а также процедуры авторизации для определения того, кто и к каким сетям и сетевым сервисам имеет права доступа.»

«FOS_NET.2.7 СФБ должна предоставлять [назначение: меры] для увязывания прав сетевого доступа с определенными датами и временем суток.»

Семейство FOS_MON (мониторинг систем ИТ) включает определение процессов протоколирования/аудита, юридической поддержки, требований к средствам аудита и сигнализации. В него входят четыре компонента:

- FOS_MON.1 (регистрационные журналы) – определяет требования аудита, управления аудитом, проведение аудита, протоколируемую информацию, регистрацию действий системных администраторов;

- FOS_MON.2 (юридическая поддержка) – предписывает проводить юридические консультации до реализации процедур мониторинга;

- FOS_MON.3 (требования к сигнализации) определяет установки параметров сигнализации и реагирование на сигналы тревоги.

- FOS_MON.4 (инструменты анализа регистрационных журналов) – определяет инструменты генерации отчетов на основе регистрационной информации.

Приведем формулировки двух элементов из

этого семейства.

«FOS_MON.1.5 СФБ должна обеспечивать [назначение: протоколирование] действий системных администратора и оператора. Регистрационные записи должны включать время события или отказа, информацию о событии или отказе, сведения о том, какой системный счет и какой системный администратор или оператор оказались вовлеченными в событие.»

«FOS_MON.3.3 ОФБ должна определять [назначение: правила и процедуры], которые необходимо выполнять в случае получения сигнала тревоги, а также требуемые действия, включая временные ограничения, ответственных лиц и дисциплину докладов.»

Семейство FOS_PSN (управление персоналом систем ИТ) содержит требования к регуляторам для персонала автоматизированных систем. Оно состоит из трех компонентов:

- FOS_PSN.1 (авторизация пользователей) – определяет дисциплину регистрации пользователей, их аутентификации, правила сохранения конфиденциальности аутентификационной информации (такой, например, как пароли);

- FOS_PSN.2 (вредоносное ПО) – определяет обязанности по защите систем от вредоносного ПО;

- FOS_PSN.3 (использование систем) – определяет процедуры терминирования активных сеансов.

В предлагаемом проекте отсутствует конкретизация компонента FOS_PSN.2 в виде одного или нескольких элементов (возможно, это одно из случайных упущений; см. также выше описание элемента FOS_POL.2.3).

Приведем формулировки двух элементов рассматриваемого семейства.

«FOS_PSN.1.5 ОФБ должна определять [назначение: правила] подписания обязательств по предотвращению утери, компрометации или ненадлежащего использования аутентификационной информации, например, обязательство хранить личный пароль в секрете, а пароли рабочей группы разделять только с членами группы.»

«FOS_PSN.2.4 ОФБ должна определять [назначение: правила] не оставлять без присмотра находящиеся в активном состоянии персональные компьютеры, компьютерные терминалы и принтеры, защищать их, когда они не используются, замками, паролями и другими средствами.»

Семейство FOS_OAS (эксплуатационные активы систем ИТ) включает требования к мерам по защите эксплуатационных активов, системных программ, резервных копий и аутентификационной информации. В семейство входят два компонента – FOS_OAS.1 «защита эксплуатационных активов» и FOS_OAS.2 «процедуры резервного копирования».

Компонент FOS_OAS.1 ведает стиранием эксплуатационной информации, контролем доступа, защитой инструментальных средств аудита и безопасным хранением системной документации, критериями принятия новых систем, правилами использования служебных программ, процедурами аутентификации для служебных программ, процедурами изменения эксплуатационного программного обеспечения, запретами на использование неавторизованного ПО, обязанностью применять выпускаемые производителями программные коррекции. Этот компонент конкретизируется в виде семнадцати элементов. Приведем один из них.

«FOS_OAS.1.17 ОФБ должна определять [назначение: процедуры] перехода на новые версии с учетом безопасности этих версий, появления в них новой защитной функциональности или числа и серьезности проблем безопасности в текущей версии.»

Из шести элементов, конкретизирующих компонент FOS_OAS.2, также приведем последний.

«FOS_OAS.2.6 ОФБ должна определять [назначение: требования безопасности] к организации резервного копирования на отдельных системах, чтобы гарантировать выполнение требований планов непрерывности производственной деятельности.»

Семейство FOS_RCD (протоколирование для систем ИТ) устроено совсем просто. Оно определяет хранимые записи о работе систем ИТ и содержит один компонент – FOS_RCD.1 «записи», ведающий защитой важных записей и протоколированием всех предполагаемых или реальных отказов.

Первый из двух элементов, конкретизирующих данный компонент, выглядит следующим образом.

«FOS_RCD.1.1 СФБ должна обеспечивать [назначение: меры] защиты с помощью регуляторов важных для организации записей от утери, разрушения или фальсификации.»

Класс FOA: пользовательские активы

Данный класс, содержащий требования к организационным регуляторам безопасности пользовательских активов автоматизированных систем, состоит из двух семейств.

Семейство FOA_PRO (защита конфиденциальности данных) определяет политику по отношению к пользовательским активам, включая такие аспекты, как конфиденциальность данных, криптография, управление пользовательскими активами, роли и обязанности. Оно состоит из одного пятиэлементного компонента – FOA_PRO.1 «конфиденциальность данных», который определяет защиту персональных данных, правила не использовать базы данных о персонале, содержащие личную информацию, правила получения общедоступной информации в соответствии с законодательными требованиями по защите данных. Определяются также роли и обязанности по защите пользовательских активов, обязанность владельца данных информировать уполномоченное должностное лицо, отвечающее в организации за защиту данных, своих предложениях по защите персональных данных.

Элемент FOA_PRO.1.2 формулируется следующим образом.

«FOA_PRO.1.2 ОФБ должна определять [назначение: правила] не использовать эксплуатационные базы данных, содержащие персональную информацию, для целей тестирования.»

Семейство FOA_INF (защита информации в пользовательских активах) также состоит из одного компонента. Оно определяет защиту данных, процедуры и правила.

Компонент FOA_INF.1 «защита данных» определяет защиту информации и физических носителей, руководства по хранению записей при транспортировке, процедуры получения разрешений на уничтожение записей, безопасность электронных коммуникаций, процедуры обработки, хранения и передачи информации, процедуры снабжения информации метками и обращения с ними.

Из тринадцати элементов, конкретизирующий данный компонент, приведем девятый.

«FOA_INF.1.9 СФБ должна обеспечивать [назначение: регуляторы] предоставления и использования привилегий.»

Класс FOB: производственная деятельность

Этот класс содержит требования к организационным регуляторам безопасности автоматизированных систем как составной части производственной деятельности. Он состоит из двух семейств.

Семейство FOB_POL (политики производственной деятельности) состоит из одного компонента – FOB_POL.1 «требования безопасности», который определяет производственную ценность задействованных информационных активов, требования безопасности отдельных производственных приложений, идентификацию всей информации, относящейся к производственным приложениям, роли и обязанности безопасности для реализации и сопровождения политик безопасности, процедуры для получения гарантий соответствия законодательным нормам на использование материалов.

Характерен четвертый из пяти элементов, конкретизирующих данный компонент.

«FOB_POL.1.4 ОФБ должна определять [назначение: роли и обязанности] и сведения для кандидатов на работу перед их зачислением.»

Семейство FOB_BCN (непрерывность производственной деятельности) также состоит из одного компонента – FOB_BCN.1 «анализ воздействия», определяющего анализ воздействия на непрерывность производственной деятельности, планы обеспечения непрерывности производственной деятельности путем сопровождения или восстановления производственных операций, изоляцию нарушений безопасности, специальный доступ, предоставляемый во время нарушений безопасности.

Последний из десяти элементов, конкретизирующих компонент FOB_BCN.1, формулируется следующим образом.

«FOB_BCN.1.10 ОФБ должна определять [назначение: правила] специального доступа к активам автоматизированной системы во время нарушений безопасности.»

Класс FOP: инфраструктура и оборудование

Данный класс содержит требования к организационным регуляторам безопасности инфраструктуры и оборудования автоматизированных систем. Он состоит из пяти семейств. Все они, кроме последнего, включают по одному компоненту.

Семейство FOP_MOB (мобильное оборудование) определяет требования, роли и обязанности по отношению к мобильному оборудованию, в том числе требования к физической защите, процедуры для соблюдения мер безопасности при использовании мобильных вычислительных устройств в общественных местах, правила использования персональных или собственных вычислительных устройств, правила для оборудования, оставляемого без присмотра.

Единственный компонент семейства FOP_MOB – FOP_MOB.1 «требования безопасности для мобильного оборудования» конкретизируется в виде семи элементов. Приведем формулировку третьего из них.

«FOP_MOB.1.3 СФБ должна обеспечивать [назначение: меры] защиты от рисков, связанных с использованием мобильных вычислительных устройств.»

Семейство FOP_RMM (съемное оборудование) определяет процедуры безопасности для съемного оборудования. В данном случае имеются в виду съемные носители и носители для резервных копий.

Единственный компонент семейства – FOP_RMM.1 «управление резервными носителями». Он определяет процедуры управления съемными компьютерными носителями, процедуры для безопасного выведения из эксплуатации носителей, содержащих информацию ограниченного доступа с учетом степени секретности, процедуры получения разрешений на вынос носителей из организации, процедуры стирания содержимого носителей многоразового использования, процедуры для резервных носителей с резервными копиями, процедуры восстановления.

Последний из пяти элементов, конкретизирующих компонент FOP_RMM.1, формулируется следующим образом.

«FOP_RMM.1.5 ОФБ должна определять [назначение: процедуры] стирания содержимого носителей многоразового использования, которые больше не нужны и должны быть вынесены из организации.»

Семейство FOP_RMT (удаленное оборудование) регламентирует обязанности и процедуры управления и использования удаленного оборудования и процедуры удаленного доступа к производственной информации. Из трех элементов, конкретизирующих единственный компонент семейства FOP_RMT.1 «управление удаленным оборудованием», приведем последний.

«FOP_RMT.1.3 СФБ должна обеспечивать [назначение: меры] для запирания ключами или эквивалентные регуляторы для защиты ПК и терминалов от несанкционированного использования.»

Семейство FOP_SYS (системное оборудование) ведает резервными оборудованием и носителями, правилами хранения вредных или горючих веществ, процедурами проверки поступающих материалов, защитой кабельного хозяйства. Единственный компонент семейства – FOP_SYS.1 «управление системным оборудованием» – конкретизируется в виде одиннадцати элементов. Приведем первый из них.

«FOP_SYS.1.1 ОФБ должна определять [назначение: правила] хранения резервных оборудования и носителей на безопасном расстоянии от основной производственной площадки, чтобы избежать их повреждения в случае аварии на упомянутой площадке.»

Последним, пятым семейством класса FOP является FOP_MNG (управление инфраструктурой). Оно включает два компонента – FOP_MNG.1 «физическая безопасность» и FOP_MNG.2 «средства поддержки электропитания». Первый из них определяет физическую безопасность помещений и инфраструктуры, процедуры использования инфраструктуры обработки информации, ограничения на доступ к областям погрузки/разгрузки, использование инфраструктуры обработки информации, защиту инфраструктуры протоколирования, физическое разделение инфраструктуры обработки информации, контроль доступа к областям, где располагается информация ограниченного доступа. Второй компонент ведает контролем средств поддержки электропитания и использованием резервного генератора.

Приведем пятый и седьмой из шестнадцати элементов, конкретизирующих компонентов FOP_MNG.1.

«FOP_MNG.1.5 ОФБ должна определять [назначение: требования безопасности] к использованию инфраструктуры обработки информации.»

«FOP_MNG.1.7 ОФБ должна определять [назначение: регуляторы] для защиты инфраструктуры протоколирования от внесения несанкционированных изменений и создания эксплуатационных проблем.»

Из четырех элементов, конкретизирующих компонент FOP_MNG.2, приведем последний.

«FOP_MNG.2.4 ОФБ должна определять [назначение: требования безопасности] к расположению аварийных выключателей электропитания вблизи от аварийных выходов из аппаратных, чтобы облегчить быстрое выключение электропитания в случае возникновения аварийной ситуации.»

Класс FOT: сторонние организации

Данный класс содержит требования к организационным регуляторам, относящимся к сторонним организациям. Он включает два семейства – FOT_COM (обязательства сторонних организаций) и FOT_MNG (управление взаимодействием со сторонними организациями). В предлагаемом проекте описано только второе из них, однако в него включены требования к обязательствам сторонних организаций.

Семейство FOT_MNG регламентирует управление взаимодействием со сторонними организациями, обязательства сторонних организаций, политику безопасности, аутсорсинг и требования безопасности. Это семейство включает два компонента – FOT_MNG.1 «аутсорсинг» и FOT_MNG.2 «требования безопасности к взаимодействию со сторонними организациями».

Компонент FOT_MNG.1 «аутсорсинг» определяет план передачи необходимой информации, лицензионные соглашения, права собственности на программный код и права интеллектуальной собственности. Из двух конкретизирующих его элементов приведем второй.

«FOT_MNG.1.2 ОФБ должна определять [назначение: требования безопасности] к лицензионным соглашениям, правам собственности на программный код и правам интеллектуальной собственности, сертификацию качества и правильности выполненной работы, порядок урегулирования ситуации в случае провала сторонней организации, права доступа для проведения аудита качества и правильности сделанной работы, контрактные требования к качеству кода и тестирования перед установкой с целью выявить троянский код, если сторонней организации поручается разработка программного обеспечения.»

Компонент FOT_MNG.2 «требования безопасности к взаимодействию со сторонними организациями» определяет все требования безопасности, вытекающие из работы со сторонними организациями, достаточный общий контроль,правила не предоставлять доступ к информации организации, управление рисками, являющимися следствием взаимодействия со сторонними организациями.

Данный компонент конкретизируется в виде шести элементов. Приведем четвертый из них.

«FOT_MNG.2.4 ОФБ должна определять [назначение: правила] не предоставлять сторонним организациям доступ к информации организации, если только не установлены соответствующие регуляторы и не подписано соглашение, определяющее границы и условия подключения или доступа и порядок выполнения работ.»

Класс FOM: управление

Данный класс содержит требования к управлению организационными регуляторами. Он состоит из пяти семейств.

Семейство FOM_PRM (управление параметрами безопасности) определяет использование криптографии и полномочий. В него входят два компонента – FOM_PRM.1 «использование криптографии» и FOM_PRM.2 «разделение полномочий».

Компонент FOM_PRM.1 определяет подход к управлению ключами, в том числе методы защиты криптографических ключей и восстановления зашифрованной информации. В предлагаемом проекте он конкретизируется одним, весьма пространным элементом.

«FOM_PRM.1.1 ОФБ должна определять [назначение: требования безопасности] к административному подходу к использованию криптографических регуляторов в организации, подходу к управлению ключами, в том числе к методам защиты криптографических ключей и восстановления зашифрованной информации в случае утери, компрометации или повреждения ключей; роли и обязанности по проведению политики в жизнь; законы и национальные ограничения, которые могут повлиять на использование криптографических технологий в различных странах и на вопросы передачи через границы зашифрованных информационных потоков в политике безопасности организации.»

Компонент FOM_PRM.2 конкретизируется двумя элементами. Приведем формулировку первого из них.

«FOM_PRM.2.1 ОФБ должна определять [назначение: правила] разделения полномочий с целью уменьшить

возможности для несанкционированной модификации или ненадлежащего использования активов, разделения инициации события и его санкционирования.»

Семейство FOM_CLS (управление классификацией активов) включает два компонента – FOM_CLS.1 «категорирование» и FOM_CLS.2 «идентификация активов». Компонент FOM_CLS.1 конкретизируется одним элементом.

«FOM_CLS.1.1 ОФБ должна определять [назначение: требования безопасности] к категорированию записей на типы, записи баз данных, журналы транзакций, регистрационные журналы и организационные процедуры, с детальным описанием сроков хранения и носителей для каждого типа.»

Компонент FOM_CLS.2 конкретизируется тремя элементами. Приведем второй из них.

«FOM_CLS.2.2 ОФБ должна определять [назначение: требования безопасности] к составлению и сопровождению описи всех важных активов.»

Семейство FOM_PSN (управление должностными обязанностями, связанными с безопасностью) ориентировано на владельцев активов и администраторов безопасности. Как и предыдущее, оно включает два компонента – FOM_PSN.1 «владение активами» и FOM_PSN.2 «администраторы безопасности». В свою очередь, каждый из компонентов данного семейства конкретизируется одним элементом. Приведем их формулировки.

«FOM_PSN.1.1 ОФБ должна определять [назначение: требования безопасности] к назначению определенного владельца для каждого актива.»

«FOM_PSN.2.1 ОФБ должна определять [назначение: требования безопасности] к назначению специального ответственного администратора для каждого регулятора безопасности.»

Сходным образом устроено семейство FOM_ORG (управление организацией безопасности), ведающее обязанностями и составом комиссии по управлению и включающее компоненты FOM_ORG.1 «обязанности комиссии по управлению» и FOM_ORG.2 «состав комиссии по управлению».

Отметим, что для этих компонентов определены зависимости от описанного выше компонента FOD_ORG.1, который, согласно тексту предлагаемого проекта технического доклада, зависит от FOM_ORG.1 и FOM_ORG.2. Приведем формулировки конкретизирующих элементов.

«FOM_ORG.1.1 ОФБ должна определять [назначение: требования безопасности] к тому, что координационная группа обеспечивает согласованность деятельности в области безопасности с политикой безопасности, одобряет конкретные методики и процессы информационной безопасности, отслеживает существенные изменения угроз и уязвимость информационных активов по отношению к угрозам, оценивает адекватность и координирует реализацию специальных регуляторов информационной безопасности для новых систем и сервисов, поощряет видимую поддержку информационной безопасности во всей организации.»

«FOM_ORG.2.1 ОФБ должна определять [назначение: требования безопасности] к тому, что деятельность в области безопасности координируется назначенными представителями руководства и различных частей организации с соответствующими ролями и производственными обязанностями.»

Семейство FOM_INC (управление докладами о событиях, связанных с безопасностью) состоит из одного компонента FOM_INC.1 «доклады об обнаруженных проблемах безопасности», который конкретизируется в виде двух элементов. Приведем второй из них.

«FOM_INC.1.2 ОФБ должна определять [назначение: правила] запрета попыток доказать существование предполагаемой уязвимости путем попыток ее использования.»

Таковы, в общих чертах, функциональные требования безопасности для автоматизированных систем, включенные в предлагаемый проект технического доклада ISO/IEC PDTR 19791.

Требования доверия к безопасности для автоматизированных систем

Общая характеристика требований доверия к безопасности для автоматизированных систем

В приложении C, являющемся нормативной частью предлагаемого проекта технического доклада,

определены десять новых по сравнению со стандартом ISO/IEC 15408-3 классов требований доверия, содержащих пятьдесят одно семейство:

Класс ASP (оценка системного профиля защиты):

- ASP_INT (введение СПЗ),

- ASP_CCL (утверждения о соответствии),

- ASP_ECD (определение дополнительных требований безопасности),

- ASP_SPD (определение задачи безопасности),

- ASP_OBJ (цели безопасности),

- ASP_REQ (требования безопасности),

- ASP_DMI (введение для домена безопасности),

- ASP_DMC (утверждения о соответствии для домена безопасности),

- ASP_DMP (определение задачи безопасности для домена безопасности),

- ASP_DMO (цели безопасности для домена безопасности),

- ASP_DMR (требования для домена безопасности);

Класс ASS (оценка системного задания по безопасности):

- ASS_INT (введение СЗB),

- ASS_CCL (утверждения о соответствии),

- ASS_ECD (определение дополнительных требований безопасности),

- ASS_SPD (определение задачи безопасности),

- ASS_OBJ (цели безопасности),

- ASS_REQ (требования безопасности),

- ASS_TSS (краткая спецификация СОО),

- ASS_DMI (введение для домена безопасности),

- ASS_DMC (утверждения о соответствии для домена безопасности),

- ASS_DMP (определение задачи безопасности для домена безопасности),

- ASS_DMO (цели безопасности для домена безопасности),

- ASS_DMR (требования для домена безопасности);

Класс AOD (руководства автоматизированной системы):

- AOD_OCD (определение конфигурации автоматизированной системы),

- AOD_ADM (руководство администратора автоматизированной системы),

- AOD_USR (руководство пользователя автоматизированной системы);

Класс ASD (архитектурная, проектная и конфигурационная документация автоматизированной системы):

- ASD_SAD (архитектурный проект автоматизированной системы),

- ASD_IFS (функциональная спецификация интерфейсов автоматизированной системы),

- ASD_SSD (проект подсистем автоматизированной системы),

- ASD_CMP (проект неделимых компонентов автоматизированной системы),

- ASD_IMP (представление реализации),

- ASD_COM (концепция безопасности автоматизированной системы);

Класс AOC (управление конфигурацией автоматизированной системы):

- AOC_OBM (базовая конфигурация автоматизированной системы),

- AOC_ECP (оцененные компонентные продукты),

- AOC_PPC (соответствие профилям защиты),

- AOC_NCP (неоцененные компонентные продукты);

Класс AOT (тестирование автоматизированной системы):

- AOT_FUN (функциональное тестирование автоматизированной системы),

- AOT_COV (покрытие тестами автоматизированной системы),

- AOT_DPT (глубина тестирования автоматизированной системы),

- AOT_IND (независимое тестирование),

- AOT_REG (регрессионное тестирование);

Класс AOV (анализ уязвимостей автоматизированной системы):

- AOV_MSU (неправильное применение автоматизированной системы),

- AOV_SOF (стойкость функций безопасности действующего СОО),

- AOV_VLA (анализ уязвимостей);

Класс AOL (поддержка жизненного цикла автоматизированной системы):

- AOL_DVS (идентификация мер безопасности автоматизированной системы);

Класс ASI (установка и поставка системной функциональности безопасности):

- ASI_AWA (отработка навыков),

- ASI_CMM (уведомление),

- ASI_SIC (проверка производственной совместимости);

Класс ASO (записи в автоматизированной системе):

- ASO_RCD (записи функционирования организационных регуляторов),

- ASO_VER (верификация организационных регуляторов),

- ASO_MON (мониторинг организационных регуляторов).

Между девятью новыми классами требований доверия к безопасности, определенными в предлагаемом проекте, и классами, описанными в стандарте ISO/IEC 15408-3, существуют очевидные параллели: ASP является модификацией APE (оценка профиля защиты) для автоматизированных систем, ASS – ASE (оценка задания по безопасности), AOD – AGD (руководства), ASD – ADV (разработка), AOC – ACM (управление конфигурацией), AOT – ATE (тестирование), AOV – AVA (оценка уязвимостей), AOL – ALC (поддержка жизненного цикла), ASI – ADO (поставка и эксплуатация). И только класс ASO можно считать понастоящему новым, не имеющим аналога в стандарте ISO/IEC 15408-3.

В соответствии с целью рассматриваемого проекта, новые требования доверия к безопасности охватывают весь жизненный цикл автоматизированных систем. На этапе разработки/интеграции применимы компоненты семейств AOL_DVS, ASD_IMP, ASD_SSD, ASD_CMP, ASD_IFS, ASD_SAD, ASD_COM, AOD_USR, AOD_ADM, AOD_OCD.

Этап ввода в эксплуатацию охватывается компонентами семейств AOC_OBM, AOC_ECP, AOC_PPC, AOC_NCP, AOT_FUN, AOT_COV, AOT_DPT, AOV_MSU, AOV_SOF, ASI_AWA, ASI_CMM, ASI_SIC, ASO_RCD, ASO_VER, AOT_IND.

На этапе производственной эксплуатации применимы компоненты семейств AOD_USR, AOD_ADM, AOD_OCD, AOC_OBM, AOC_ECP, AOC_PPC, AOC_NCP, AOV_MSU, ASI_AWA, ASI_CMM, ASI_SIC, ASO_RCD, ASO_VER, ASO_MON.

Наконец, этап сопровождения обслужива" ется компонентами семейств AOV_MSU, AOV_VLA и AOT_REG.

По традиции, идущей от стандарта ISO/IEC 15408-3, классы ASP и ASS стоят особняком, хотя требования класса ASS можно отнести к этапу разработки/интеграции. В предлагаемом проекте отсутствует какая-либо связь между новыми тре" бованиями и определенными в стандарте ISO/IEC 15408-3 оценочными уровнями доверия.

По сравнению со стандартом ISO/IEC 15408-3 в предлагаемом проекте технического доклада имеются два отличия в форме описания требований доверия к безопасности.

Во-первых, элементы действий разработчика переименованы в элементы действий разработчика/интегратора, чтобы отразить тот факт, что автоматизированная система может строиться системным интегратором, отличным от разработчика компонентов и продуктов, использованных в АС, и оба они (и разработчик, и интегратор) могут сотрудничать при изготовлении и поставке необходимых свидетельств. Во-вторых, в некоторых случаях за изготовление свидетельств отвечает руководство АС, поэтому в соответствующих семействах элементы действий по предоставлению свидетельств идентифицированы как действия руководителей.

Ниже представлен краткий обзор предложенных в проекте 19791 классов требований доверия к безопасности для автоматизированных систем.

Класс ASP: оценка системного профиля защиты

Оценка системного профиля защиты (СПЗ) требуется для того, чтобы продемонстрировать, что СПЗ является обоснованным и внутренне непротиворечивым и, если он выведен из одного или нескольких СПЗ или пакетов, он является их корректным представлением. Перечисленные свойства необходимы, чтобы СПЗ можно было использовать как основу последующих оценок СОО.

Данный класс включает одиннадцать семейств. В общем и целом он аналогичен классу APE (оценка профиля защиты) из стандарта ISO/IEC 15408 3, а отличия от упомянутого класса объясняются различиями в структуре ПЗ и СПЗ. Этим отличиям мы и уделим основное внимание.

Важнейшее отличие СПЗ от ПЗ состоит в том, что СПЗ включает общую часть, применимую к АС в целом, а также части, специфичные для отдельных доменов безопасности. Требования первых шести семейств рассматриваемого класса (ASP_INT, ASP_CCL, ASP_ECD, ASP_SPD, ASP_OBJ, ASP_REQ) обслуживают общую часть, а пять остальных (ASP_DMI, ASP_DMC, ASP_DMP, ASP_DMO, ASP_DMR) – отдельные домены.

Семейство ASP_INT (введение СПЗ) предназначено для описания системного объекта оценки в повествовательном стиле на четырех уровнях абстракции:

- идентификатор СПЗ/СОО;

- обзор СОО;

- описание СОО;

- организация доменов безопасности.

Оценка введения СПЗ необходима для демонстрации того, что СПЗ и СОО правильно идентифицированы, что СОО корректно описан на четырех уровнях абстракции и что эти четыре описания согласованы между собой.

Данное семейство состоит из одного компонента – ASP_INT.1 «введение СПЗ». Из конкретизирующих его элементов приведем следующие.

«ASP_INT.1.1D Разработчик/интегратор должен представить введение ПЗ.»

«ASP_INT.1.4C Обзор СОО должен обобщать использование и основные особенности безопасности СОО.»

«ASP_INT.1.6C Обзор СОО должен идентифицировать все внешние автоматизированные системы, требующиеся для функционирования СОО.»

«ASP_INT.1.9C Описание СОО должно содержать описание организации созданных доменов безопасности и их идентификаторы, а также физический масштаб и границы каждого домена.»

Цель семейства ASP_CCL (утверждения о соответствии) – определить обоснованность различных утверждений о соответствии, а именно:

- утверждений о соответствии «Общим критериям»;

- утверждений о соответствии системному профилю защиты;

- утверждений о соответствии профилям защиты;

- утверждений о соответствии пакетам требований.

Приведем один из элементов, конкретизирующих единственный компонент семейства – ASP_CCL.1 «утверждения о соответствии».

«ASP_CCL.1.2D Разработчик/интегратор должен представить обоснование утверждений о соответствии.»

Дополнительными называются требования безопасности, основанные не на компонентах из стандарта ISO/IEC 15408 или данного технического доклада, а на дополнительных компонентах, определенных автором СПЗ. Оценка определения дополнительных компонентов, регламентируемая семейством ASP_ECD, нужна для того, чтобы убедиться в их ясности, недвусмысленности и необходимости, то есть в том, что они не могут быть естественным образом выражены с использованием существующих компонентов.

Вновь ограничимся цитированием одного из элементов, конкретизирующих единственный компонент семейства.

«ASP_ECD.1.5C Дополнительные компоненты должны состоять из измеримых и объективных элементов, таких что соответствие или несоответствие этим элементам может быть доказано.»

Семейство ASP_SPD (определение задачи безопасности) служит для оценки данного в СПЗ определения задачи безопасности, решаемой системным объектом оценки, его эксплуатационной средой и средой разработки. Один из элементов содержания и представления свидетельств, конкретизирующих единственный компонент семейства, сформулирован в предлагаемом проекте следующим образом.

«ASP_SPD.1.2C Все риски должны быть описаны в терминах угроз и уязвимостей. Для каждой угрозы должен быть описан ее агент, актив и вредоносное действие.»

Цели безопасности – это сжатое изложение предполагаемого ответа на задачу безопасности, сформулированную средствами семейства ASP_SPD. Оценка целей безопасности, регламентируемая семейством ASP_OBJ, требуется для того, чтобы доказать, что цели безопасности адекватно и полно отвечают постановке задачи безопасности, что разделение этой задачи между СОО, его средой разработки, эксплуатационной средой и внешними автоматизированными системами ясно определено, и что цели безопасности внутренне непротиворечивы.

Приведем несколько фрагментов из описания единственного компонента семейства.

«Зависимости: ASP_SPD.1 Определение задачи безопасности»

«ASP_OBJ.1.8C Изложение целей безопасности должно определять цели безопасности для внешних автоматизированных систем.»

Цель семейства ASP_REQ (требования безопасности) – удостовериться в том, что требования безопасности ясны, недвусмысленны и каноничны. Данное семейство включает два компонента. ASP_REQ.1 охватывает фиксированные требования безопасности, ASP_REQ.2 – требования, выведенные из целей безопасности СОО, среды разработки и эксплуатационной среды.

Приведем формулировку одного из элементов, конкретизирующих компонент ASP_REQ.2 «производные требования безопасности».