Повышение эффективности управления идентификационными данными и доступом

Сегодня организации сталкиваются с множеством задач, в том числе связанных с растущим количеством пользователей, приложений и точек доступа. При этом им необходимо заботиться о выполнении регулирующих норм. Многие организации видят в инновационных решениях возможности для поддержки устойчивого роста, однако им необходима надежная инфраструктура безопасности, обеспечивающая удобный доступ к приложениям и системам и помогающая выполнять нормативные требования. Эффективность управления идентификационными данными и доступом может оказывать значительное влияние на конкурентоспособность и прибыльность бизнеса.

Эффективное управление идентификационными данными и доступом обеспечивает преимущества в следующих областях:

- Управление идентификационными данными – определение прав доступа пользователей, изменение их ролей и привилегий, лишение прав доступа в конце жизненного цикла учетных записей.

- Управление доступом – надежная аутентификация пользователей, в том числе с использованием механизма однократной регистрации (single sign-on, SSO), соблюдение политик доступа после прохождения пользователями процедуры аутентификации.

- Контроль соблюдения пользователями политик безопасности – мониторинг действий пользователей, проведение аудита и формирование отчетов, позволяющие организациям упрощать соблюдение политик и регулирующих норм, а также ослаблять внутренние угрозы безопасности благодаря мониторингу поведения пользователей.

Управление идентификационными данными

Перед большинством компаний, в которых количество сотрудников достигло переломного значения, рано или поздно встает вопрос о создании общей корпоративной системы управления пользовательскими учетными записями. Спектр пожеланий и требований к ней может быть достаточно широк – от наличия простого справочника пользователей до специфических интеграционных возможностей и механизмов автоматизации.

Самый очевидный и значимый эффект от установки такой системы – это внедрение регламентов, отчетности и набора процедур для обеспечения пользователя учетными записями в различных корпоративных системах, необходимых ему для работы.

За счет автоматизации этого процесса и уменьшения вовлеченности в него администраторов учетные записи в информационных системах становятся полностью контролируемыми, а жизненный цикл – замкнутым. Ни одна учетная запись не хранится в подконтрольной системе дольше, чем требуется.

Средство автоматизации управления правами пользователей предоставляет возможности для облегчения других связанных с этой областью работ. К примеру, сложный процесс по заполнению внедряемых в компании новых систем учетными данными существующих пользователей обоснованно перекладывается на продукт IBM Tivoli Identity Manager.

Этот процесс можно либо автоматизировать, используя роли пользователей в компании, либо позволить сотрудникам самостоятельно запросить необходимый им доступ. Особое внимание следует уделить пользовательским паролям при наличии жестких требований по доступу к ним. Администратор в любой момент может предоставить ссылку на пользовательский интерфейс, где сотрудник самостоятельно введет пароль на внедряемое приложение.

Другими словами, ручные действия с пользовательскими учетными записями уходят из области скриптов и преобразуются в понятную и управляемую методику работы.

Так, например, одна из известных российских телекоммуникационных компаний решилась на серьезный инфраструктурный проект по централизации управления учетными данными, а также однократной регистрации пользователей.

Выстраивание собственно системы с единой точкой входа – нетривиальная задача. Однако при создании системы управления учетными записями все записи, существующие в компании, были сведены воедино. Наличие центрального хранилища значительно упростило техническую сторону вопроса по созданию однократной регистрации.

В итоге основная цель проекта была достигнута: пользователи получили единую систему паролей, а служба информационной безопасности – четкую и прозрачную политику доступа со стандартизованными процессами предоставления прав. Все действия с паролями пользователей были возложены на службу поддержки. Таким образом, количество персонала, занимающегося проблемами доступа, удалось серьезно сократить за счет автоматизированной системы, которая взяла на себя эти функции.

Внедрение любого инфраструктурного решения влияет на последующие ИТ-проекты. Данный случай не стал исключением. Опыт интеграции используемых приложений позволил конкретизировать требования компании к внедряемым решениям в плане управления доступом.

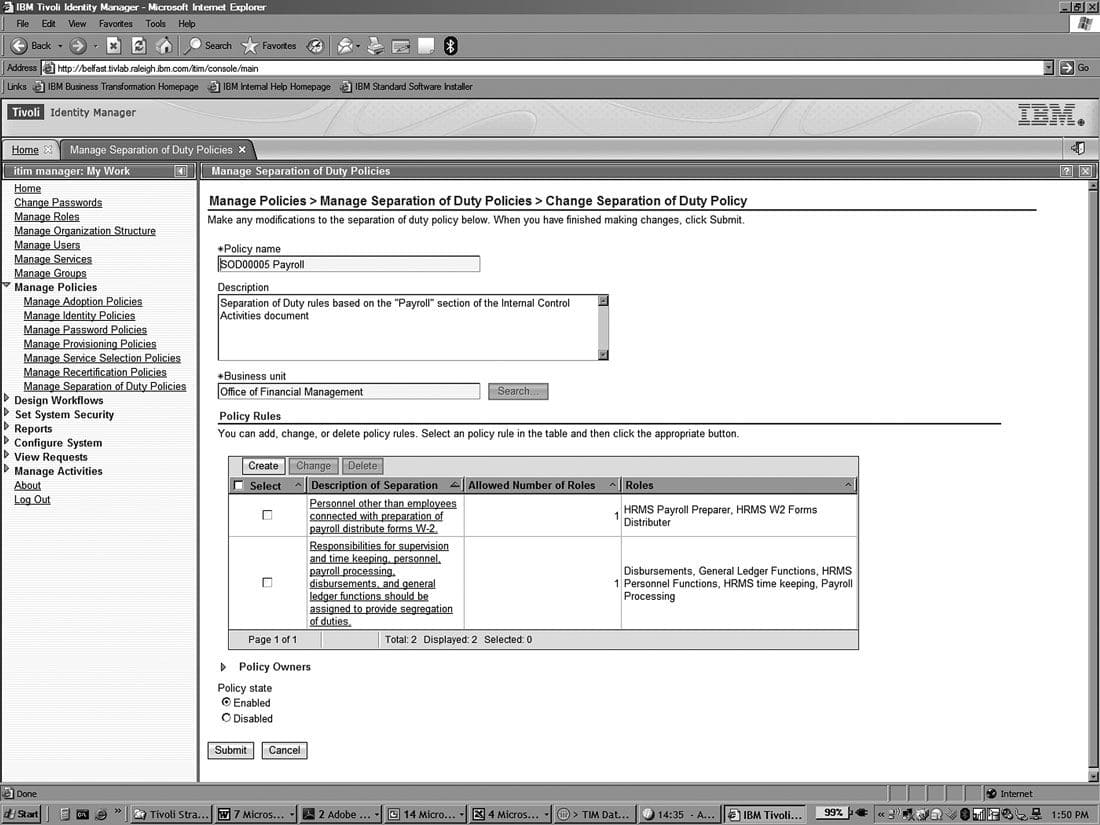

Рис. 4. Пример административного интерфейса IBM Tivoli Identity Manager

В одном из американских университетов учетные записи для новых пользователей теперь создаются не за две недели, а за два дня. Кроме того, решение IBM Tivoli Identity Manager обеспечивает повторное подтверждение прав доступа для важнейших систем и учетных записей по классам сервисов, чтобы предоставить университету возможность уделять особое внимание своим самым серьезным источникам рисков.

Решение Tivoli позволило организации, работающей в сфере финансовых услуг, рационализировать процесс определения прав пользователей, а также быстро и просто интегрировать новых пользователей из приобретенных компаний. Повышая эффективность и обеспечивая экономию времени, это решение предоставляет компании возможность уделять больше внимания стратегии расширения бизнеса, а не управлению пользователями.

Страховой компании решение Tivoli позволило быстрее реагировать на потребности клиентов благодаря ускоренному предоставлению доступа к приложениям и платформам. Это время в рамках автоматизированного рабочего процесса сократилось с нескольких дней до нескольких минут. Решение позволяет обнаруживать и удалять потерянные учетные записи, и теперь программные решения компании работают быстро и без сбоев, высвобождая тем самым ресурсы системного администрирования.

Управление доступом

Сложность задачи по построению системы управления доступом напрямую зависит от архитектуры системы. Ведь доступом можно управлять на каждом уровне этой архитектуры: от подстановки паролей на пользовательской рабочей станции до разграничения доступа на уровне файловой системы или таблиц базы данных. Наиболее простым примером единой системы доступа может служить схема из двух интегрированных подсистем: управления идентификационными данными и системой однократной аутентификации. С помощью данной интеграции можно достичь ситуации, когда пользователь не зная ни одного пароля для входа в приложения, сможет работать с ними в обычном режиме. При этом пользователь будет иметь возможность самостоятельно запрашивать, а затем и получать доступ в разрешенные ему приложения также без знания пароля.

Более сложным примером можно считать построение портала с корпоративными приложениями и сквозной аутентификацией или федеративными отношениями с партнером. Универсального решения для таких задач не существует, поэтому каждая задача требует отдельного подхода.

Инструменты решения IBM Tivoli Identity and Access Assurance смогут существенно облегчить построение всех выше перечисленных примеров.

Ниже лишь некоторые примеры использования данного решения.

Средства однократной регистрации избавили сотрудников азиатской компании, разрабатывающей программное обеспечение, от необходимости несколько раз проходить аутентификацию для получения доступа к различным системам. Это позволило повысить эффективность совместной работы разных подразделений.

Системы могут развертываться на новой площадке за один день, а не за несколько недель, как это было прежде. А канадской коммуникационной компании решение Tivoli Identity and Access Assurance помогло повысить эффективность операций и упростить задачи обслуживания. Это решение предоставило компании возможность проще интегрировать новые приложения в среду портала и обеспечивать доступ к ним для выездных технических специалистов.

Развернув решение IBM Tivoli Identity and Access Assurance, датский банк сократил время разработки web-приложений. Теперь этот финансовый институт может быстрее, чем когда-либо прежде, предлагать клиентам новые, надежно защищенные приложения. Это решение обеспечило повышение уровня удовлетворенности клиентов, поскольку им требуется только один раз пройти процедуру аутентификации для получения доступа ко всем банковским приложениям. Однако наиболее ценным для бизнеса стало ускоренное предоставление клиентам новых сервисов.

Решение IBM Tivoli Identity and Access Assurance может также выявлять связанные с паролями события и реагировать на них. Это позволяет автоматизировать задачи управления паролями. Например, используя программное обеспечение Tivoli, европейский пенсионный фонд упростил процессы по управлению доступом пользователей.

Благодаря развертыванию средств обеспечения безопасности Tivoli, среда управления пользователями в испанском банке стала более адаптируемой, предсказуемой и динамичной. Банк сократил затраты на управление пользователями и предоставил своим ИТ-специалистам возможность сконцентрироваться на других функциях.

Контроль соблюдения пользователями политик безопасности

Решение IBM Tivoli Identity and Access Assurance позволяет оперативно предоставлять доступ к ресурсам тем пользователям, которые имеют на это право. При этом оно замыкает круг управления путем проверки соответствия действий пользователей политикам безопасности.

Ответственным за данную задачу в решение IBM Tivoli Identity and Access Assurance является продукт IBM Tivoli Security Information and Event Manager. Этот продукт использует методологию W7: Who (Кто), did What (Что делал), When (Когда), Where (Где), Where from (Откуда), Where to (Куда), on What (С чем)) для превращения содержимого log-файлов в понятную, детальную информацию о действиях пользователей.

Данный инструмент может заинтересовать организации, которым необходимо анализировать соблюдение сотрудниками политики безопасности при работе с внутренним ресурсами. Для решения этой задачи функционал продукта делится на две основные части.

Для начала проводится сбор необработанных журналов работы с информационных систем компании.

Затем осуществляется обработка собранных данных по принципу: «Кто что делал и с чем? Когда это было, где, откуда и куда?»

Функция сбора логов относится к выделенному направлению Log Management. К этому направлению относится широкий круг задач по управлению «сырыми» данными: копирование журналов без обработки их содержимого, централизованное хранение, экспорт на длительное хранение, поиск по «сырым» данным, а также формирование отчетности. Этот механизм важен, так как дает уверенность в сохранности копии журнала работы требуемой программы на случай утери оригинала.

Рис. 5. Цикл управления идентификационными данными и доступом, с контролем соблюдения пользователями политик безопасности

Второй основной функцией данного инструмента является анализ журналов на соответствие действий пользователей корпоративной политике безопасности. В качестве исходных параметров для анализа используются период времени и указания на то, журналы каких информационных систем выбирать, а также на соответствие какой именно политике производить анализ.

При этом в системе не обязательно должна быть одна политика безопасности, ее можно дорабатывать, копировать, тестировать. Принцип построения политики следующий: в ней простым языком прописывается, что именно пользователям делать разрешено.

Такой подход упрощает описание прав доступа, соответствующих должностным обязанностям. В то же время всегда можно задать правила, прямо указывающие, какие действия пользователей заслуживают более пристального внимания.

Рассмотрим примеры внедрения.

В одной из российских компаний, работающей в секторе металлургической промышленности, стояла задача осуществлять контроль правил доступа пользователей к файлам для того, чтобы вовремя можно было предотвратить утечку критической для промышленного производства информации.

В процессе внедрения сотрудники службы ИТ настроили специальные агенты для всех используемых в компании приложений, которые фиксируют обращение этих приложений к файловой системе. Этого оказалось достаточно, чтобы система могла контролировать события в центральном офисе компании и во всех ее филиалах. Для анализа событий продукт снабжен Web-интерфейсом, с помощью которого служба информационной безопасности может настроить собственные правила контроля доступа к файлам, а также формировать отчеты. Построенная на основе IBM Tivoli Security Information and Event Manager система контроля доступа к файлам позволила службе информационной безопасности фиксировать факт обращения пользователей к секретной информации и оперативно применять меры организационного воздействия. Наличие системы контроля за деятельностью сотрудников оказывает в том числе и дисциплинирующее воздействие на пользователей.

Европейский аэропорт развернул решение IBM Tivoli Identity and Access Assurance, чтобы упростить выполнение международных правил. Организация получила возможность выявлять и пресекать неавторизованные действия в своей сети, а также анализировать операции пользователей, оценивать их и принимать соответствующие меры. Благодаря развитым средствам подготовки отчетов, руководители могут обеспечивать значительно более строгий контроль над повседневными операциями в своей сети.

Региональному медицинскому центру решение IBM Tivoli Identity and Access Assurance помогает выполнять требования HIPAA (защита информации о пациентах). Кроме того, оно обеспечивает значительные преимущества для бизнеса. Медицинские специалисты затрачивают меньше времени на получение доступа к приложениям и завершение сеансов работы с ними, поэтому они могут сосредоточиться на обслуживании пациентов. Благодаря сокращению потребностей в восстановлении паролей, снизились операционные затраты. И организация успешно привлекает врачей и других медицинских работников, которым требуется лучшая в своем классе технологическая поддержка.

Одна из ведущих страховых компаний Европы использует решение Tivoli для анализа событий в системе безопасности, их фильтрации и выполнения соответствующих действий. В результате компания может лучше анализировать эти события и совершенствовать свою политику обеспечения безопасности.

Организации стремятся получать преимущества, развертывая решения для управления идентификационными данными и доступом. Такие решения не только позволяют удовлетворить краткосрочные потребности, такие как сокращение затрат, интеграция бизнеса и др. Они поддерживают долгосрочные цели – включая расширение бизнеса на основе развертывания порталов, а также подготовку к ускоренному росту.

Решение IBM Tivoli Identity and Access Assurance позволяет организациям получать преимущества благодаря развертыванию инфраструктуры централизованного, автоматизированного управления идентификационными данными и доступом. Такой доступ должен охватывать весь жизненный цикл учетных записей пользователей, а также способствовать повышению качества обслуживания, сокращению затрат и поддержке выполнения регулирующих норм. Кроме того, это решение упрощает коллективную работу через порталы с доступом на базе ролей, обеспечивает оперативное развертывание новых сервисов и позволяет проще реализовать возможности однократной регистрации.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм