/ В основе Purple Teaming лежит идея повышения уровня ИБ за счет сотрудничества «красных» и «синих» команд.

/ При использовании Purple Teaming устраняются уязвимости, а система SIEM обогащается новыми правилами обнаружения.

/ Имитация атак максимально приближена к реальным угрозам, что позволяет оценить реакцию ИБ на реальные ситуации и улучшить защиту.

Cейчас, когда кибератаки постоянно совершенствуются и усложняются, организации сталкиваются с необходимостью развивать методы защиты и обнаружения целенаправленных атак. В этой борьбе, где на кону стоят целостность, конфиденциальность и доступность данных, традиционный подход, разделяющий отделы кибербезопасности на Red Team (команда нападения) и Blue Team (команда защиты), уже не всегда дает желаемые результаты.

В ответ на этот вызов была разработана концепция Purple Teaming, предлагающая новый подход к обеспечению безопасности инфраструктуры. В основе Purple Teaming лежит идея тесного сотрудничества между «красными» и «синими» командами, где целью является не только обнаружение и предотвращение атак. Прежде всего этот подход повышает эффективность SOC через обмен знаниями и постоянную обратную связь.

«Красные» команды используют свои навыки и инструменты для симуляции реальных киберугроз, в то время как «синие» команды анализируют эти атаки, улучшают свои методы обнаружения и реагирования. Этот симбиоз позволяет организации не только лучше защищаться от существующих угроз, но и готовиться к новым, неизвестным атакам.

Purple Teaming должна стать неотъемлемой частью стратегии кибербезопасности для многих компаний, которые ценят не только эффективность своих защитных мер, но и способность адаптироваться к постоянно меняющемуся ландшафту угроз.

PURPLE TEAMING

Это коллективное взаимодействие между экспертами по атакам (Red Team) и защите (Blue Team), направленное на развитие компетенций обеих команд. В рамках этого процесса Blue Team улучшает свои навыки обнаружения атак, анализируя применяемые Red Team методы, чтобы точно определить, какие техники использовались и когда. В свою очередь, Red Team исследует новые методы и техники для проникновения и избегания обнаружения, обеспечивая непрерывное совершенствование. В процессе также устраняются выявленные уязвимости в безопасности, а система SIEM (система управления событиями и инцидентами безопасности) обогащается новыми правилами обнаружения.

ОПЕРАЦИЯ «ИМИТАЦИЯ»

Purple Teaming включает имитацию реальных кибератак, анализ процессов мониторинга и реагирования, а также непрерывное совершенствование стратегий безопасности организации.

В рамках Purple Teaming, Red Team анонсирует свои действия и имитирует кибератаки, в то время как Blue Team анализирует эффективность обнаружения и реагирования на эти атаки. Работы проводятся методом «белого ящика», что позволяет Red Team полностью раскрывать свои тактики и методы, не боясь быть обнаруженной и заблокированной, что, в свою очередь, дает возможность обеспечить полное покрытие всей цепочки атаки (сценария Kill-Chain).

Имитация атак максимально приближена к реальным угрозам, что позволяет оценить реакцию центра безопасности на реальные ситуации и улучшить защитные механизмы.

Обычно команду Purple Team компания организует из своих сотрудников. Но в текущих условиях кадрового голода на рынке ИБ нанимать экспертов на постоянную работу сложно и дорого. Кроме того, для проведения тренировок Purple Teaming необходимо отрывать специалистов SOC от текущей работы, а это не всегда допустимо: атаки из интернета случаются каждый день, и эти инциденты нужно разбирать. Исходя из этого, альтернативным решением является привлечение внешних команд. Компания «Инфосистемы Джет» предоставляет возможность организовать Purple Teaming с привлечением команды Red Team, состоящей из опытных пентестеров, и команды Blue Team для усиления SOC заказчика. В Blue Team входят аналитики Jet CSIRT с большим опытом как в построении SOC, так и с опытом тюнинга правил SIEM, поиска проблем мониторинга и расследования инцидентов. Опираясь на экспертизу наших команд, заказчик получает существенную экономию времени на совершенствование мониторинга и обучение своих сотрудников. В зависимости от потребностей возможно привлечение только одной команды — «красной» или «синей».

Особенности PURPLE TEAMING

Тестирование новых техник и процедур. Purple Teaming предоставляет уникальную возможность проверить техники и процедуры, с которыми Security Operations Center (SOC) еще не сталкивался.

Выявление недостатков. Проведение таких упражнений помогает выявить неработающие или неправильно настроенные правила обнаружения инцидентов, а также неоптимальные настройки источников событий и сетевых сегментов.

Требования к проведению PURPLE TEAMING с привлечением внешних команд

SOC. Его наличие играет ключевую роль в проведении Purple Teaming, так как он обеспечивает централизованное управление и мониторинг защиты информационной системы.

Доступ в SIEM для Blue Team. Организация должна обеспечить доступ к Security Information and Event Management (SIEM) для анализа данных, собранных в процессе имитации атак.

Доступы в соответствии с Kill-Chain. Для эффективного проведения «фиолетовой» командной работы, Blue Team должна иметь доступ к различным уровням системы, сетевым подпискам и тестируемым средам в соответствии с целями и характером имитируемых атак.

Зачем проводить PURPLE TEAMING?

В настоящее время на рынке представлено множество программных решений, направленных на блокирование или обнаружение вторжения злоумышленника практически на каждом этапе цепочки Kill-Chain. В идеале события ИБ каждого решения сливаются вместе с логами аудита конечных устройств в SIEM, где на основе правил корреляции формируются инциденты. Это позволяет бороться с целенаправленными атаками.

К сожалению, в нынешних условиях, даже при наличии SOC, современных систем защиты информации и настроенных правил в SIEM, нет гарантии того, что любая сложная атака будет обнаружена на ранней стадии. Наблюдения экспертов компании «Инфосистемы Джет», основанные на опыте пентестов, Red Teaming и расследования реальных инцидентов, свидетельствуют о том, что реальность отличается от теории.

Проведение Purple Teaming позволяет не только оценить, насколько хорошо защищена компания с технологической точки зрения, но и ответить на вопросы о грамотном использовании этих технологий, качестве настроенных процессов реагирования на угрозы, а также о достаточности компетенций персонала по информационной безопасности.

Проведение Purple Teaming требует от компании определенного уровня зрелости в области информационной безопасности и готовности к сотрудничеству, оценке и улучшению своих защитных мер и процессов.

По мере повышения зрелости компании в вопросах информационной безопасности, инструменты оценки становятся более сложными и комплексными. Тем не менее проведение Purple Teaming оправдано только в случае, когда компания уже регулярно проводит сканирование уязвимостей, анализирует конфигурации, выполняет периодические пентесты и внедряет рекомендации, вытекающие из их результатов. Кроме того, важным условием является наличие собственного SOC, который активно мониторит активности как на периметре, так и внутри защищаемых сегментов сети.

В настоящее время все больше компаний достигают этого уровня зрелости в области информационной безопасности, что делает внедрение Purple Teaming обоснованным и необходимым шагом для дальнейшего улучшения системы безопасности.

PURPLE TEAMING — показатель зрелости системы ИБ

PURPLE TEAM

- Повышение эффективности

- Проработка ТТP и Kill-Chain APT-атак

RED TEAM

- Поиск уязвимостей

- Проведение атак

- Уклонение

- Соц. Инженерия

BLUE TEAM

- Обнаружение

- Реагирование

- Предотвращение

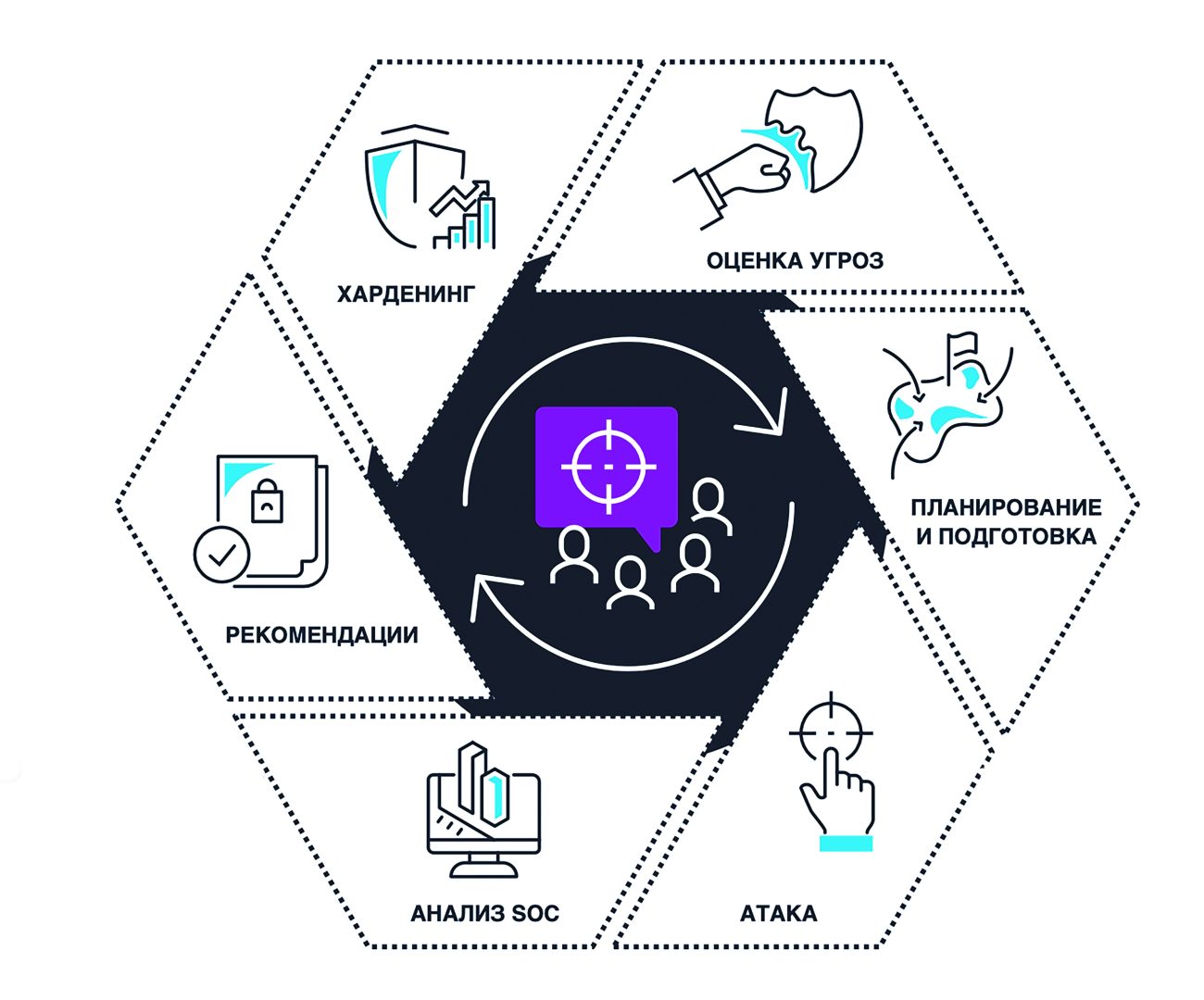

Жизненный цикл PURPLE TEAMING

Жизненный цикл Purple Teaming — это последовательность действий, проводимых при реализации методологии Purple Teaming. Этот процесс включает в себя несколько ключевых этапов, которые обеспечивают успешное проведение упражнения Purple Teaming от начала до конца.

Обычно жизненный цикл Purple Teaming включает следующие этапы:

Оценка угроз

На первом этапе формируется предварительная картина целевого объекта и его уязвимостей с точки зрения потенциального атакующего. Blue Team проводит экспресс-аудит настроек правил обнаружения инцидентов, чтобы понять, какие правила могут сработать в случае атаки. Для Red Team составляется профиль потенциального злоумышленника, что помогает лучше понять его методы и мотивацию, а также определить потенциальные точки входа и слабые места в системе. Важно, чтобы обе команды сотрудничали и обменивались информацией в целях создания максимально реалистичной модели атаки и эффективного противостояния угрозам.

Планирование и подготовка

На втором этапе команды Blue Team и Red Team определяют основные аспекты и параметры проекта. Вот ключевые шаги этого этапа:

Определение точек входа и сетевых сегментов.

Команды Blue Team и Red Team совместно определяют потенциальные точки входа, через которые злоумышленник может попытаться проникнуть в систему, а также анализируют сетевые сегменты, которые подлежат тестированию.

Установление границ проекта.

Определяются границы проекта, то есть четко формулируется, какие системы и ресурсы включены в тестирование, а какие исключены из него. Это позволяет избежать нежелательных последствий для производственных систем.

Определение допустимых и недопустимых рисков.

Команды обсуждают и согласовывают допустимые и недопустимые риски, связанные с проведением атак. Это включает в себя анализ потенциальных последствий атак и принятие решений о том, какие действия допустимы для достижения целей проекта.

Разработка окончательного сценария атаки.

На основе проведенного анализа и обсуждений Blue Team и Red Team разрабатывают окончательный сценарий проведения атаки, который будет использоваться во время тестирования.

Подписание соглашений и предоставление доступов.

При привлечении сторонних подрядчиков на проект происходит подписание соответствующих соглашений и предоставление необходимых доступов к системам и ресурсам компании для проведения тестирования.

Проведение атаки

На третьем этапе Purple Teaming происходит проведение цепочки атаки, где Red Team имитирует реальные кибератаки. Red Team активно проникает в сеть и системы компании, следуя заранее разработанному плану атаки. Команда проходит различные стадии атаки, начиная с первичного проникновения и продвигаясь далее по цепочке атаки. На каждом этапе атаки Red Team фиксирует свои действия, включая время запуска какого-либо инструмента и полученные результаты. В это время Blue Team следит за системами мониторинга на предмет аномальной активности и попыток несанкционированного доступа и регистрирует инциденты ИБ. Также Blue Team может проводить анализ и ретроспективно, так как у нее на руках будет таймлайн от Red Team, по которому можно сопоставить атаки и инциденты в SIEM.

Анализ инцидента (оценка работы SOC)

На этапе анализа инцидентов Purple Teaming проводится оценка работы SOC и действий Blue Team. Анализируются все зафиксированные SOC атаки и инциденты, изучаются типы атак, методы проникновения и обнаруженные уязвимости. Далее исследуется, насколько эффективно Blue Team реагировала на обнаруженные атаки, включая скорость обнаружения и применяемые меры защиты. На этапе анализа эксперты оценивают, какие инциденты были обнаружены системами мониторинга и почему некоторые атаки прошли незамеченными. Кроме того, выявляются атаки, которые не были замечены SOC или системами мониторинга, и анализируются причины их пропуска. Важным аспектом на этом этапе является эффективная коммуникация между командами Red Team и Blue Team. Red Team раскрывает особенности атак, помогает обнаружить артефакты, которые потом используются в написании правил корреляции. На основе анализа разрабатываются рекомендации по улучшению работы SOC и систем мониторинга, включая обновление правил обнаружения, исправления обнаруженных ошибок или недостатков конфигурации средств защиты.

Жизненный цикл PURPLE TEAMING

На этом этапе команды формируют комплексный отчет, который должен включать следующие пункты:

- Подробное описание атак. Представление подробной информации о проведенных атаках, их методах и последствиях.

- Выявленные уязвимости. Описание обнаруженных уязвимостей в инфраструктуре и приложениях.

- Недостатки конфигураций СЗИ. Указание на слабые места в настройках системы мониторинга и обнаружения инцидентов.

- Новые правила обнаружения атак. Предложения по добавлению новых правил для эффективного обнаружения атак.

- Настройки СЗИ для корректировки. Рекомендации по корректировке настроек системы мониторинга и обнаружения инцидентов.

- Дополнительные настройки аудита. Предложения по дополнительной настройке системы аудита для улучшения обнаружения и реагирования на инциденты.

- Таймлайн и статистика атак. Информация о временных рамках, статистике и прогрессе атак в ходе тестирования.

- Heat map MITRE ATT&CK. Визуализация протестированных техник атаки на матрице MITRE ATT&CK, позволяющая оценить эффективность защиты.

Руководствуясь рекомендациями, представленными в отчете Purple Team, специалисты службы информационной безопасности вносят изменения в инфраструктуру, системы мониторинга и защиты. После этого может быть проведен повторный запуск атак для проверки корректности внесенных изменений.

Такой цикл Purple Teaming способствует постоянному совершенствованию существующей систем безопасности. Каждая итерация этого процесса позволяет выявлять и устранять новые уязвимости, оптимизировать процессы мониторинга и реагирования на инциденты, а также повышать готовность к потенциальным кибератакам.

ХАРДЕНИНГ

На последнем этапе SOC вносит изменения в соответствии с рекомендациями из отчета Purple Team, направленные на повышение обнаружения атак, устранение обнаруженных уязвимостей и недостатков конфигурации. К этим изменениям относятся:

Корректировка правил в SIEM. Обновление и доработка правил обнаружения атак в системе мониторинга событий безопасности (SIEM) на основе предложенных рекомендаций.

Подключение «слепых» сегментов. Интеграция дополнительных сетевых сегментов, которые ранее могли оставаться незамеченными для мониторинга, с целью повышения общей видимости сети.

Дополнительная настройка аудита. Усиление настроек аудита для более полного регистра событий и активности в сети и системах.

Внедрение дополнительных СЗИ. Внедрение дополнительных систем защиты информации для усиления общей безопасности и реагирования на потенциальные угрозы.

Это формат тестирования безопасности, который помогает обнаружить не только технические недочеты в инфраструктуре или процессах, но и ограничения, связанные с продуктами и решениями вендоров, используемыми в компании. Таким образом, Purple Teaming дает возможность полного и всестороннего анализа системы безопасности, что способствует выявлению и устранению широкого спектра потенциальных уязвимостей и улучшению защиты организации.

«На одном из наших проектов весь мониторинг был настроен "по фэншую", не было никаких внешних ошибок, однако одни и те же атаки в системе то отлавливались, то не отлавливались. После проведенного Purple Teaming оказалось, что в конкретном SIEM вендор установил ограничения, включающиеся при превышении обозначенного в лицензии порогового значения по числу обрабатываемых событий в секунду. Все события, которые превышали этот порог, просто отбрасывались и не анализировались».

Сергей Ненахов

Purple Teaming отличается от других форматов тестирования безопасности тем, что обеспечивает активное сотрудничество между Blue Team и Red Team. Это позволяет расширить практические навыки команды безопасников, параллельно пополнить базу правил корреляции и устранить проблемы мониторинга. Такой формат также обладает гибкостью: если на каком-то этапе выясняется, что стандартные атаки уже обнаружены, Red Team может перейти к использованию более скрытых и продвинутых техник, что позволяет команде Blue Team более реалистично адаптироваться к различным сценариям атак.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм