В то же время информация о правах доступа пользователей непрерывно изменяется. В относительно небольших организациях несложно настраивать и поддерживать актуальность прав вручную: добавлять и блокировать учетные записи (УЗ) по мере необходимости, периодически просматривать списки УЗ и полномочий, чтобы убедиться, что нет никого лишнего, и т.п. С ростом организации количество систем и работающих с ними сотрудников увеличивается. Объем информации о разрешениях растет лавинообразно. Контроль над тысячами учетных записей в десятках ИС – уже очень нетривиальная задача.

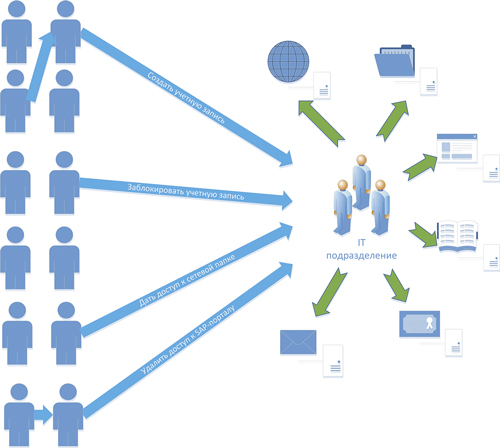

Рис. 1. ИТ-подразделение – узкое место во всех процессах управления доступом

Выполняемые вручную операции с УЗ не застрахованы от ошибок. А то и вовсе откладываются на потом и так никогда и не выполняются. Постепенно накапливаются незаблокированные учетные записи давно уволенных сотрудников, не отозванные права доступа к критичным данным, оставшиеся после перевода персонала в другие подразделения, и т.п. Объем данных в системах настолько велик, что обнаружить и исправить ошибки вручную становится практически невозможно. Если управление полномочиями все еще не автоматизировано, особенно заметными становятся две проблемы:

- Очень сложно контролировать факты и причины изменения прав доступа.

Если не вести учет, совершенно невозможно понять, почему и зачем офис-менеджер Наталья неожиданно имеет права доступа к персональным данным VIP-клиентов. - Большие затраты на фактическое выполнение операций с учетными записями.

Администратор Сергей вручную добавляет права доступа после звонков сотрудников, создает УЗ для новых специалистов, блокирует аккаунты уволенных и т.п. Это медленно, неэффективно, ненадежно.

Автоматизация управления учетными записями

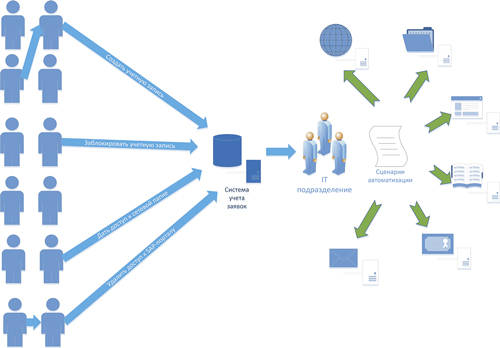

Первое и самое очевидное решение проблемы управления большим количеством УЗ – это автоматизация процессов, связанных с предоставлением доступа. Сначала в ход идут сценарии, автоматизирующие выполнение рутинных операций с УЗ. Теперь создание учетной записи для нового сотрудника во всех основных системах – дело одной минуты. И можно быть уверенным, что у всех созданных УЗ будут одинаковые наименование и пароль, ведь вводится он только один раз.

Есть простое решение и для контроля над изменениями прав доступа – это система учета и контроля исполнения заявок на предоставление доступа. Когда сотруднику требуются дополнительные полномочия, он регистрирует в системе заявку, которая проходит необходимые согласования и поступает в ИТ-службу. Все заявки хранятся в системе, для каждой определены заявитель, исполнитель, статус, запрошенное право и другие необходимые атрибуты. Теперь администратор Сергей принимает заявки на изменение прав доступа не по телефону, а только в системе учета.

Используя поиск по системе учета заявок, в любой момент можно узнать:

- Какие дополнительные права доступа были запрошены для сотрудника?

- Кто разрешил предоставить запрошенный доступ?

- Какие заявки на изменение прав доступа еще не выполнены?

Также доступны ответы на многие другие, не менее актуальные вопросы.

Рис. 2. Автоматизация процесса выдачи полномочий

По этому пути идут многие организации. В качестве системы учета заявок часто используются HP Service Manager, AssystNET и другие средства автоматизации работы ИТ-службы.

Такая система ощутимо снижает издержки на управление полномочиями.

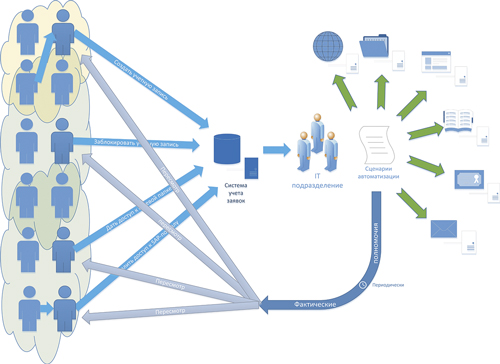

Контроль фактических полномочий

Казалось бы, все хорошо. Однако давайте на минуту представим, что фактические полномочия уже упоминаемого выше офис-менеджера Натальи расходятся с теми, что должны быть назначены в соответствии с зарегистрированными в системе заявками. Наталья имеет доступ к информации Х, хотя нет ни одной заявки с запросом этих полномочий. Почему же так случилось, ведь процесс их назначения автоматизирован? К сожалению, подобная ситуация не исключена. Вот лишь несколько возможных причин:

- Система учета заявок была недоступна из-за обновления, в это время администратору Сергею позвонил начальник и потребовал срочно выдать Михаилу доступ к Х. Сергей подчинился.

А это был точно начальник? - Сергей получил заявку на предоставление доступа к Х для Михаила. Но он сегодня не выспался и случайно, по ошибке выдал запрошенный доступ Наталье.

Михаил еще потом возмущался, почему у него не появился доступ к Х. Сергей удивился и выдал права Михаилу еще раз. А у Натальи права так и остались.

Принципиальная возможность подобных расхождений говорит нам, что полученная система управления полномочиями не является надежной. Мы можем с достаточной степенью достоверности контролировать статусы заявок. Благодаря автоматизации операций с полномочиями в ИС можно быть уверенными в синхронности вносимых изменений. Однако перенос данных между системой учета заявок и прикладными системами осуществляется только в одну сторону, причем вручную. Изменения, сделанные непосредственно в прикладных ИС, не будут отображены в системе управления заявками.

Средства автоматизации позволяют снизить издержки и получить контроль над заявками на предоставление доступа, но не дают контроля над фактическими полномочиями. Чтобы его получить, необходимо включить в систему инструменты контроля выданных прав доступа.

Рис. 3. Контроль фактических полномочий с помощью регулярного пересмотра

Идеальным вариантом была бы возможность автоматического отслеживания соответствия фактических прав доступа согласованным заявкам на предоставление полномочий. Однако в связи с тем, что заявки на предоставление прав описываются совсем в других терминах, нежели фактические назначения полномочий в прикладных системах, эта задача довольно сложно реализуема как с технической, так и с организационной точки зрения. На практике обычно применяется другой подход: для каждого права доступа определяются ответственные сотрудники, которые должны контролировать корректность назначений. Контроль осуществляется двумя путями:

- Согласование заявок на выдачу права доступа.

- Регулярный пересмотр выданных прав доступа.

Например, у руководителя подразделения находятся под контролем полномочия всех его подчиненных. Через него проходят все заявки на предоставление доступа своим сотрудникам, также в его обязанности входит регулярный пересмотр фактических полномочий.

Другой пример – сотрудник, ответственный за одну из корпоративных ИС. В его сфере ответственности – выданные права доступа к этой системе. Он согласует заявки на предоставление доступа к ней, периодически пересматривает и проверяет актуальные списки сотрудников, имеющих доступ.

В результате мы имеем систему, в которой все полномочия находятся под контролем ответственных сотрудников. Если у кого-то появились лишние права доступа, отклонения будут обнаружены и устранены при следующем пересмотре полномочий. Для уменьшения вероятности ошибок целесообразно разделять зоны контроля таким образом, чтобы одно и то же полномочие находилось в ведении нескольких сотрудников. Так, права доступа к корпоративной ИС в примере выше контролируются одновременно непосредственным руководителем и владельцем системы.

Построение процессов управления доступом

Получение контроля над полномочиями сотрудников дает возможность перейти к следующему шагу – построению таких процессов управления доступом, которые обеспечивают выполнение определенных условий. Условия могут определяться корпоративными стандартами безопасности или рекомендациями регуляторов. Для примера рассмотрим, как можно обеспечить выполнение следующего требования (один из пунктов требований стандарта PCI DSS 2.0).

Доступом к вычислительным ресурсам и информации о держателях карт должны обладать только те сотрудники, которым он необходим в соответствии с их должностными обязанностями. Ограничения доступа должны включать:

- Предоставление доступа пользователей только к тем данным, которые необходимы им для выполнения своих должностных обязанностей.

- Подписание уполномоченными лицами заявки о предоставлении прав доступа.

- Внедрение автоматизированной системы контроля доступа.

Применение системы учета и согласования заявок на предоставление доступа позволяет обеспечить выполнение пункта «b». Пункт «с» закрывает автоматизированная система контроля доступа к информации о держателях карт. Но если управление полномочиями в системе выполняется вручную, контролировать выполнение указанных ограничений практически невозможно. Без контроля фактических полномочий мы не можем гарантировать их соответствие каким-либо условиям. Для полного соответствия указанному требованию необходимо, чтобы права доступа к информации о держателях карт находились под наблюдением, например, непосредственных руководителей сотрудников, которые будут периодически пересматривать и контролировать соответствие выданных полномочий должностным обязанностям подчиненных.

Рис. 4. Все заявки на создание, блокировку и удаление учетных записей проходят через IdM-систему. Сотрудники ИТ занимаются сопровождением и мониторингом информационных систем

Но при построении сложных процессов управления доступом на базе полученной системы в большой компании мы неизбежно сталкиваемся с проблемой. Процесс пересмотра занимает так много времени, что выполнять его с требуемой частотой оказывается невозможно. Узким местом снова становится ИТ-подразделение, которое просто не успевает готовить списки для пересмотра полномочий достаточно регулярно.

Следующим шагом оптимизации системы управления полномочиями является внедрение комплексного IdM-решения, объединяющего в себе систему управления заявками, средства автоматизации для работы с прикладными системами, а также средства для подготовки данных для регулярного пересмотра. Сотрудникам становится доступен простой, единый для всех ИС пользовательский интерфейс управления полномочиями, причем понятный всем, а не только техническим специалистам. Теперь руководитель может самостоятельно управлять разрешениями своих подчиненных (в отведенных ему рамках), а сотрудники – запрашивать себе дополнительные полномочия, не привлекая технарей. Все запрошенные изменения полномочий проходят необходимые согласования, после чего операции с УЗ выполняются автоматически.

С использованием IdM процессы управления учетными записями и полномочиями изменяются кардинальным образом. IdM становится ключевым местом для управления всеми процессами, связанными с созданием и блокированием УЗ, изменениями их полномочий и т.п. Никто не дает поручений сотрудникам ИТ-службы, что необходимо создать учетную запись для нового сотрудника. IdM-решение само отслеживает изменения в кадровой системе, и пока сотрудник идет от отдела кадров до своего рабочего места, автоматически создает ему УЗ с необходимыми привилегиями, в соответствии с его должностными обязанностями. Сотрудники ИТ-службы получают возможность спокойно заниматься своими непосредственными обязанностями – обеспечением работоспособности информационных ресурсов организации.

Изменение процессов управления доступом

IdM-система позволяет настроить и реализовать самые сложные процессы управления доступом. Без внедрения такого центрального узла контроля полномочий почти невозможно добиться гарантии соответствия процедур управления доступом необходимым требованиям. Однако при внедрении централизованных политик управления полномочиями часто приходится сталкиваться с расхождением внедряемых процессов с уже принятыми практиками.

При ручном или полуавтоматическом управлении многие процессы формируются не так, как они могли бы быть построены при использовании IdM-решения. Это может быть связано с трудоемкостью ручных операций, недоступностью определенной информации и т.д.

Рассмотрим управление доступом к сетевым папкам общего доступа. Удобно давать разрешения целым группам, чтобы доступ к папке имели сразу все сотрудники подразделения. При необходимости можно добавлять в список доступа и индивидуальных сотрудников. Но такой подход крайне затрудняет проведение пересмотра. Чтобы выяснить, кто именно имеет доступ к конкретной папке, приходится проходить по всей иерархии вложенных групп. Еще сложнее понять, к каким именно папкам имеет доступ конкретный сотрудник, ведь он может входить в множество групп, причем каждая из них может быть указана в списке доступа той или иной папки. Чтобы получить список папок, к которым имеет доступ сотрудник, придется перебрать все и рекурсивно просмотреть список разрешений.

Решение, которое позволяет контролировать связь между папкой и имеющими к ней доступ сотрудниками, состоит в том, чтобы для каждой папки завести отдельную группу и дать разрешение на доступ к папке только этой группе. Полномочия на папку выдаются пользователям путем добавления учетной записи в группу доступа, соответствующую папке. Однако удобное для контроля, при работе вручную это решение неудобно с точки зрения назначения полномочий. Папки часто создаются и удаляются, нужно поддерживать синхронность папок и соответствующих им групп, нет возможности добавлять полномочия сразу группам пользователей. При работе вручную выбор часто делается в пользу удобного решения в ущерб контролю. IdM позволяет выбрать оптимальный вариант. Все необходимые операции автоматизированы, поэтому сложности с управлением полномочиями просто не возникают.

IdM-система позволяет настроить и реализовать самые сложные процессы управления доступом

Когда в организации есть уже сложившиеся ручные процессы управления доступом, существует большой соблазн сохранить их, просто автоматизируя некоторые операции с помощью IdM-системы. Это не всегда является хорошим решением, поскольку оптимизированные с точки зрения ручных операций процессы могут быть неоптимальны в случае применения автоматизированных средств. Процессы могут включать в себя лишние шаги, не гарантировать соответствия необходимым требованиям. Кроме того, выстроенные в изоляции процессы могут плохо ложиться на модель управления полномочиями, принятую в IdM-системе.

Итак, по мере развития системы управления правами доступа сотрудников рано или поздно потребуются пересмотр и кардинальные изменения многих существующих процессов управления полномочиями. IdM-системе доступна более полная информация, и это даст возможность исключить из процессов те или иные шаги, выполняя их автоматически. Без внесения изменений в бизнес-процессы управления доступом и преодоления возможных сложностей, связанных с этим, невозможно получить все преимущества, которые может дать комплексное IdM-решение.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм