Подход к проникновению в компьютерные системы, эксплуатирующий человеческие качества пользователей, окутан мифами: кто-то вовсе не берет в расчет данный вектор атаки, кто-то считает, что против этого лома нет приема и даже пытаться защищаться не стоит.

Не менее 80% успешных атак на банки в России за последние 3 года начинались с применения именно социотехнической инженерии. Причем, как правило, атаки были довольно незамысловатые, защититься от которых вполне реально. В данной статье мы разберем на конкретных примерах широко применяющиеся методы социотехнической инженерии и попробуем сформулировать стратегии защиты.

Старая добрая классика

Фишинг

Фишинг (англ. phishing, от password — пароль и fishing — рыбная ловля, выуживание) — это то, о чем большинство вспоминает, когда речь заходит про социотехническую инженерию. В первую очередь это рассылка сообщений, содержание которых пытается ввести пользователя в заблуждение и заставить сделать что- то: запустить вложение, перейти по ссылке, позвонить куда-то и назвать код подтверждения банковской транзакции и т.д.

Фишинг можно разделить на массовый и направленный (Spear phishing — рыбалка острогой). Зачастую к массовому фишингу относят совсем общие рассылки, идущие огромными объемами в потоке спама, но в рамках пентеста мы считаем массовыми рассылки те, в которые попадают большая часть или все найденные e-mail-адреса в компании. Приведем пример популярного незамысловатого сценария:

1. Проводится автоматизированный поиск образцов e-mail в Интернет (на корпоративном сайте, в свойствах документов и т.п.). Ищутся сотрудники компании в социальных сетях и по образцу из их имен генерируются возможные почтовые адреса.

2. Если почтовый сервер настроен неверно (дает ответ, существует ли e-mail), запускается подбор адресов почты по словарю популярных имен и фамилий.

3. Регистрируется имя домена, визуально схожее с корпоративным. Отличие может быть в одной букве или какое-то осмысленное изменение, которое поясняется затем в фишинговом письме. Например, вместо company.ru используем compamy.ru или company-it.ru.

4. На домене размещается, например, копия интерфейса корпоративной почты. В письме предлагается проверить новую систему, на которую скоро осуществится переход.

5. Делается рассылка на сотню адресов с созданного домена от имени одного из реальных администраторов. Далее пользователи делятся на 3 типа:

- «Молодцы» не переходят по ссылке, а «супермолодцы» сообщают в саппорт.

- «Умники» переходят по ссылке, не вводят пароль, но зачастую пишут в полях ввода послания хакерам, цитировать которые при дамах не стоит. Для этих ребят на страничке хорошо иметь эксплойты для популярных уязвимостей браузеров, Javascript и т.п.

- «Немолодцы» вводят учетные данные. «Почта» не работает. Сообщают о проблеме ответным письмом. Получают набор патчей, которые должны помочь. Дальше активно содействуют злоумышленникам, думая, что они общаются с поддержкой.

Наша статистика показывает, что даже для компаний, где проводится обучение основам ИБ, эффективность примитивного массового фишинга, адаптированного под организацию, составляет колоссальные 5–7%.

Сценарий простой, но на деле чаще всего ни пользователи, ни поддержка к нему не готовы. Такая атака обнаруживается очень быстро. Однако саппорт довольно редко действует оперативно и эффективно, вовремя блокируя действия злоумышленника.

Для направленного фишинга, как правило, выбирается либо удобный для атаки человек (например, «Лаборатория Касперского» в свое время была взломана через сотрудника, рьяно занимающегося благотворительностью; он просто не мог не открыть письмо об этом), либо конечная цель атаки (например, топ- менеджер).

В компании всегда есть люди, которые обязаны открывать письма от неизвестных отправителей, изучать странные вложения, переходить по ссылкам и т.п. Это, например, менеджеры по продажам, PR-служба, департамент HR и т.п. ИБ-департамент должен осознавать эти риски и исходить из того, что машины этих сотрудников уже взломаны или могут быть взломаны в любой момент.

«Сотрудница» call-центра

Опытом участия в пентесте с использованием социальной инженерии поделилась Светлана Кузнецова, консультант по информационной безопасности.

Я — аудитор по информационной безопасности и работы по проведению пентестов не входят в мои каждодневные обязанности. Но так как у меня есть большой опыт общения с заказчиками, коллеги иногда просят меня подключаться к работе по социальной инженерии. Это очень интересно, поэтому соглашаюсь всегда с радостью.

Я участвовала в этапе пентеста, целью которого являлась проверка эффективности организационно- технической составляющей системы информационной безопасности заказчика, проникновение в сеть и получение сведений, необходимых моим коллегам для проведения дополнительных атак. Для этого нам необходимо было сымитировать действия злоумышленников, используя методы социальной инженерии. Кратко опишу, как это было!

Проанализировав список открытых вакансий, мы поняли, что заказчик подбирает кандидатов на должность оператора call-центра. Я разместила на HeadHunter соответствующее резюме — поддельное, но с хорошей «легендой». Как я и ожидала, руководство call-центра заинтересовалось моей кандидатурой и меня пригласили на собеседование.

Нужно было произвести хорошее впечатление, поэтому перед встречей с моим «потенциальным работодателем» я подготовилась, поговорила с подругой, имевшей опыт работы в call-центре, и узнала все, что могла, об особенностях работы операторов. По случайности, мы оказались земляками с руководительницей call-центра, проводившей собеседование. Это ее, конечно, сразу ко мне расположило и тут… Начался наш тест, жесткий, но необходимый.

Под предлогом того, что обновленная версия резюме мною случайно забыта, я попросила сотрудницу распечатать его с моей флешки. Пока мы «искали» на флешке нужный файл, сотрудница по моей просьбе открыла несколько исполняемых файлов, специально разработанных нашими пентестерами для захвата контроля над рабочей станцией. Моя собеседница ничего не заподозрила. Поскольку собеседование проводилось непосредственно на рабочем месте, я успела заметить, какие используются версии ОС и прикладного ПО, чтобы передать информацию нашим пентестерам для разработки стратегии дальнейших действий по тестированию на проникновению. Более того, я воспользовалась тем, что некоторое время до и после собеседования оставалась без присмотра, смогла пройтись по офису и по той части, где сотрудники вели переговоры с клиентами, оставить незаметно заранее подготовленные флешки с «вредоносным» контентом. Посещение клиентской части офиса совпало с обеденным перерывом и моей «добычей» к тому же беспрепятственно стали несколько конфиденциальных документов, неосторожно оставленных сотрудниками без присмотра.

Странные флешки и посторонний человек, в одиночку перемещающийся по офису, в конце концов вызвали подозрение - мной заинтересовалась служба безопасности. Тут я и поняла, что пора уходить. Благо никто из сотрудников заказчика не был готов к такой ситуации и никто мне не препятствовал. К моменту, когда я покинула офис, наши пентестеры уже зафиксировали первые результаты «атаки» и получили доступ в сеть. Думаю, реальный злоумышленник не стал бы так рисковать и разделил бы эти атаки, чтобы не попасться, но в рамках тестирования такое объединение вполне возможно.

Безопасники были в восторге от результатов работы. Приятно!

При этом мой визит произвел большой переполох, и часть сотрудников, не подозревавших о проведении такого рода работ, всерьез обеспокоились о последствиях атаки «злоумышленником».

Насколько мне известно, после нашего эксперимента организационные и технические меры защиты заказчика были усовершенствованы и прошлых ошибок (описала только часть выявленных проблем) сотрудники не повторяют. Такое шоу запоминается надолго.

Телефонные звонки

Живое общение вызывает куда большее доверие, чем электронные письма. Если у злоумышленника есть возможность подкрепить свое письмо звонком, эффективность фишинга возрастает на порядок.

В одной из атак на компанию с разветвленной региональной сетью офисов мы смогли заразить несколько машин в рамках фишинга, но вредоносу не удавалось закрепиться в системе из-за работы антивирусного ПО — после перезагрузки машины очищались. Люди в регионах, по нашему опыту, более отзывчивы, поэтому пентестер выбрал для звонка офис за Уралом, там жертвой атаки стал местный администратор. «Коллега из Москвы» попросил администратора сначала заново запустить вредонос из письма, а потом не выключать компьютер несколько дней, пока «идет большое обновление системы». Администратор был очень рад помочь нечасто интересующимся его работой москвичам.

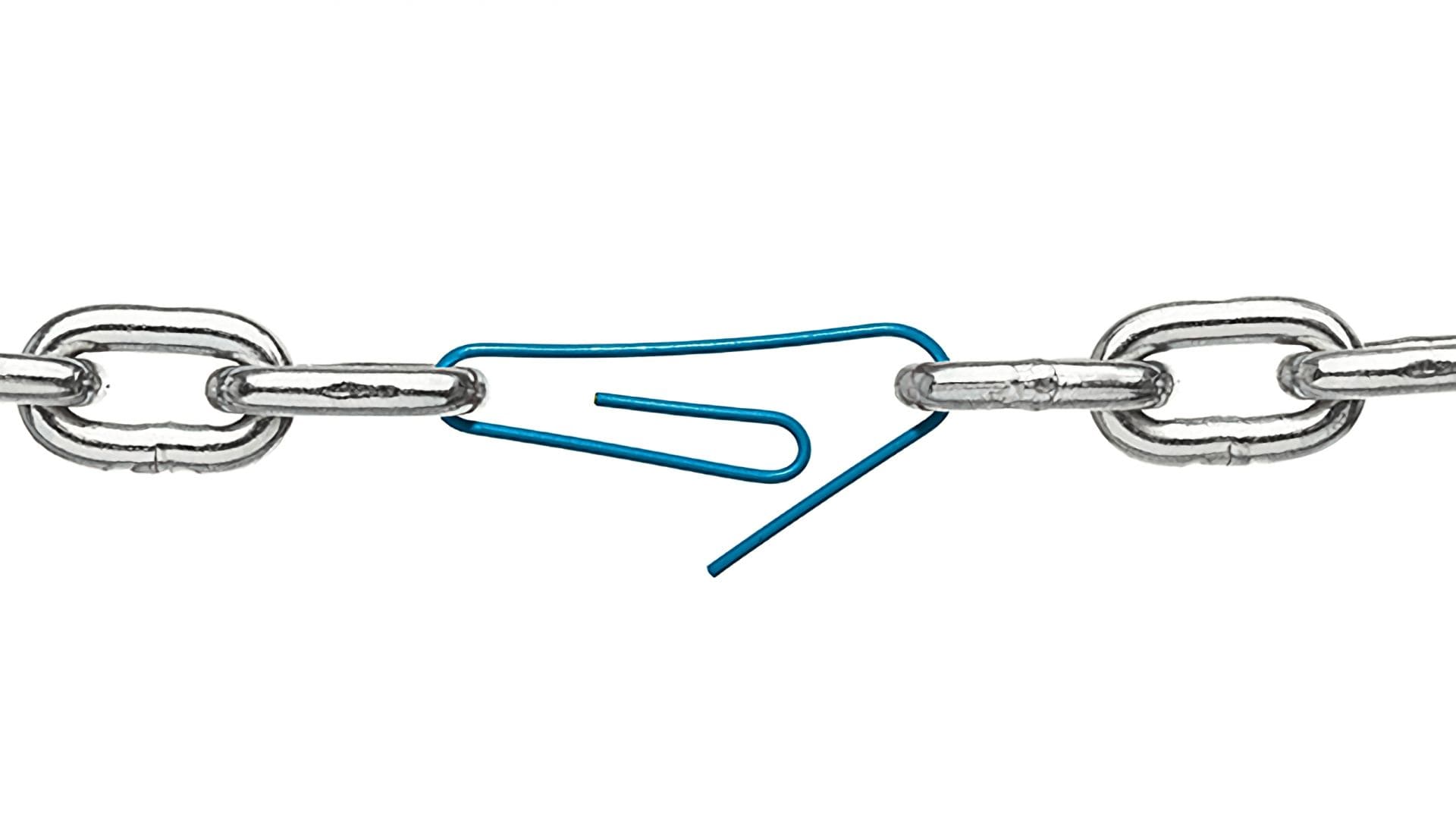

«Дорожное яблоко»

Еще одна классическая атака — доставка каким-либо образом жертве носителя информации, содержащего вредоносную начинку. Уже многие годы используются такие разновидности атаки, как, например, разбрасывание в холле здания или на парковке флешек или CD-дисков с подписью вроде «Зарплатная ведомость за 2017 г.». Раньше флешки воспринимались как некоторая ценность и вызывали интерес, однако сегодня сотрудники чаще воспринимают их как мусор или сдают на ресепшн и не спешат втыкать в компьютеры и запускать «Слайдшоу пляж 2016.exe».

«Дорожными яблоками» (road apple) в англоговорящих странах называли конский навоз, валяющийся на дороге. Думаю, эта яркая аналогия, включенная в корпоративное обучение основам ИБ, позволит пользователям хорошо запомнить, что подбирать и засовывать носители информации в свои компьютеры очень «негигиенично».

Чтобы атака оставалась эффективной, ее приходится модифицировать.

Чтобы направленная атака была эффективной (а заодно и эффектной), от пентестеров требуются не только технические навыки, но и фантазия и знание психологии людей. Стандартные приемы приходится модифицировать: физически проникать на объект, непосредственно взаимодействовать с атакуемыми сотрудниками заказчика, гибко подстраиваться под новые обстоятельства.

Атака может сопровождаться и физическим проникновением на объект, однако такие работы, если они легальны, должны быть согласованы и продуманы совместно с заказчиком. Что вы будете делать, если пентестер получить разряд шокера охранника и будет передан полиции?

Таинственный незнакомец

В феврале 2017 года мы проводили работы по социальной инженерии, направленные на офис, в котором работало менее 50 человек. В таких условиях массовые атаки зачастую неэффективны из-за малого числа атакуемых, поэтому необходимо было действовать точечно. После анализа профилей сотрудников в социальных сетях был выбран объект атаки — молодая привлекательная незамужняя девушка. В распоряжении пентестеров оказались ее личный номер телефона, имя, время работы. Пентестер позвонил девушке в рабочее время и сказал, что это курьер, который хочет доставить ей подарок. Уже через час наш сотрудник был в офисе с букетом роз. На вопрос, от кого подарок, «курьер» не ответил, но передал подарочную коробочку, в которой лежала флешка, перевязанная алой лентой.

На флешке был набор файлов в стиле «Открой меня», «А потом меня», «А в конце меня». Это была наша коллекция модифицированных вредоносов, замаскированных под сервисы получения подарков или просто неработающие приложения.

Настоящие злоумышленники не останавливаются перед запугиванием, шантажом, подкупами, но пентестер — нормальный человек, он не хочет причинять лишние страдания объектам атак. Для того чтобы оградить девушку от душевных терзаний и рассеять лишние подозрения, в последний файл мы вложили открытку с сообщением, что этот подарок на День всех влюбленных ей преподносит одна из известных парфюмерных сетей магазинов, которая случайно выбрала ее для этой акции из списка покупателей.

В итоге девушка получила чудесный букет, а мы — доступ в сеть.

Защита от социотехнической инженерии

Обучение пользователей

Классическим подходом к защите от социотехнической инженерии является обучение пользователей. Методы могут быть разными: от бесполезных «у нас все подписывают регламент при оформлении» до интерактивных курсов, обучающих скринсейверов и регулярных учений. Наша практика показывает, что пользователи зачастую боятся регулярных проверок бдительности больше, чем реальных хакеров, поэтому периодические провокационные рассылки с дальнейшим разбором ошибок очень эффективны.

Конечно же, изощренную направленную социальную инженерию пользователям раскусить будет непросто, но 98% атак гораздо примитивнее. Не только распространение вирусов-шифровальщиков, но и успешные атаки на банки в последние пару лет зачастую начинались с незамысловатых типовых рассылок. Например, банкам рассылались одинаковые письма, где говорилось о том, что резюме получателя рассмотрено ЦБ и получателя хотят пригласить на собеседование. Подробности, разумеется, были в файле во вложении.

Обучение должно содержать не только правила защиты, но и порядок действий в случае, если атака прошла успешно. Пользователи часто боятся наказания и пытаются справиться с ситуацией сами. Например, одна из жертв нашей атаки в крупном телекоме, с чьей почты мы рассылали вредоносные файлы внутри компании (снаружи они не проходили из-за использования «песочницы»), обнаружила наши рассылки. Но вместо обращения в саппорт она 2 дня слала опровержения коллегам, стирала письма и занималась прочими бесполезными делами.

Большой проблемой является обучение VIP-пользователей. Атаки направлены в первую очередь на них, а проходить обучение или сменить пароль «123» они зачастую не хотят. Универсальных решений здесь, к сожалению, нет.

Dumpster Diving (от dempster — контейнер для мусора, от Dempster Dumpster — фирменного названия контейнера компании Dempster Brothers), или ныряние в мусорные баки, — для кого-то способ разжиться бесплатной одеждой и едой, а для хакеров и пентестеров — один из классических способов получения ценной информации. Это могут быть записки, распечатки, документы, носители информации. Наибольшую ценность представляют конфиденциальные документы, пароли, сетевые схемы и т.п.

Этот способ показан в ставшем классикой фильме «Хакеры» 1995 года. Но на деле в мусорных контейнерах оказываются далеко не только документы, а компанию в нырянии в помойку вам составит вовсе не очаровательная Анжелина Джоли.

Однажды во время внешнего наблюдения за объектом мы обнаружили, что уборщицы выбрасывают не измельченные в шредере документы в контейнеры рядом с соседним супермаркетом. Решили применить Dumpster Diving для получения ценных сведений. За несколько минут был найден товарищ сомнительного вида, который за очень скромное вознаграждение согласился отсортировать все бумаги в мусорных контейнерах и выбрать те, на которых были оттиски печати. Не вызывая никаких подозрений за 20 минут наш завербованный агент добыл порядка сотни конфиденциальных документов и благополучно передал их нашему сотруднику.

Обучение ИТ- и ИБ- специалистов

Айтишники чаще, чем можно предположить, становятся жертвой социальной инженерии. Бытует мнение, что грамотный технический специалист не попадется на дешевые уловки. Увы, все мы люди. В нашей практике на простую массовую рассылку попадались сотрудники от уровня дежурного администратора до технического директора. Причем с точки зрения захвата плацдарма в сети первые бывают полезнее (вход в почту, поиск по словам «pass», «пароль», «учетная запись» и т.п., и хакер уже закрепился в паре-тройке систем).

Учить нужно не только самим противостоять атакам, но и помогать пользователям. У нас недавно был случай, когда ИТ-департамент отследил нашу массовую атаку, вычислил пользователей, чьи учетки были скомпрометированы, и… написал им письмо с просьбой поменять пароль. Очень кстати одна из жертв атаки ушла в отпуск и не смогла прочитать сообщения, а еще у нескольких мы успели стереть письмо раньше, чем оно было прочитано.

Техническая защита

Бытует мнение, что социотехническая инженерия в конце концов найдет свою жертву в компании, а дальше уже — дело техники.

А ведь техника и является самым слабым звеном атаки. Мало обмануть пользователя, надо суметь воспользоваться обманом. Если вас атакует не ЦРУ, скорее всего будут применены эксплойты для известных уязвимостей, которые отлично нейтрализуются традиционными средствами. Полностью обновленная Windows 10 с антивирусным ПО и корректной настройкой — довольно крепкий орешек. Неплохо помогают и сетевые средства фильтрации трафика (антивирусы, «песочница»). Рекомендуется также на уровне DNS заблокировать обращения на потенциально фишинговые ресурсы, сгенерировав списки доменных имен, мимикрирующих под ресурсы компании, партнеров и регуляторов.

Часто, если заразить узел не удается, злоумышленник довольствуется только корпоративной учеткой и, соответственно, удаленным доступом в почту жертвы. Надо заранее продумать такой сценарий. Что враг найдет в почте: только деловую переписку или еще письмо с паролем и сертификатом для доступа по VPN в сеть компании? До чего он может добраться через доступный из внешней сети корпоративный портал?

Тем не менее каждый узел в сети должен восприниматься как уже скомпрометированный. Концепция защищенного периметра устарела лет на 20. Злоумышленник не должен продвинуться дальше без боя. К сожалению, в более чем половине случаев нашим пентестерам, используя давно известные незамысловатые атаки, удается менее чем за день захватить полный контроль над ИТ-инфраструктурой российской компании. Но совершенно неверно считать это нормой. Базовая настройка безопасности в сети, безопасная настройка хостов и минимизация прав пользователей существенно затрудняют работу злоумышленнику, давая время на обнаружение атаки или вовсе отбивая у хакера желание атаковать эту цель.

Не стоит думать, что против вас будет бороться Мориарти от мира хакеров. Расследование многих атак показывает, что использовались самые базовые методы нападения, эффективные только для основательно дырявых систем. Однако недооценивать врага тоже, конечно, не стоит.

Если пали все рубежи, в дело вступают системы класса Honeypot.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм