Что такое «быстро SOC»?

Создание базовой конфигурации решения.

Кейс «100 дней на SOC с нуля».

На одной из конференций мы озвучили крамольную идею: SOC можно запустить за 30 рабочих дней. Коллеги засомневались, так что нам ничего не остается, кроме как написать статью о нашем опыте!

Для кого мы придумали «быстро SOC»

Сразу скажем, что построить SOC с нуля собственными силами за 30 дней невозможно. Наш концепт предполагает участие сервис-провайдера или использование облачных решений. Также «быстро SOC» подойдет тем, у кого уже выстроены процессы, обучен персонал, но технологическое ядро центра базируется на зарубежном SIEM с истекающей лицензией. За 30 дней можно развернуть тестовую инсталляцию отечественного решения и настроить контент.

За последние пять лет мы реализовали более 100 проектов по внедрению SIEM, поэтому у нас есть неплохой набор заготовок. Мы понимаем, какие источники и правила корреляции можно настроить за 30 дней. Отсюда и родилась концепция «быстро SOC».

Почему появилась эта модель? Time to Market в случае ИБ-решений учитывается редко. Мы привыкли тратить достаточно много времени на формирование целевого видения решения и двигаться по каскадной модели: собираем данные, затем проектируем и внедряем систему, полностью соответствующую ТЗ. В результате только на создание и запуск центральной технологической платформы на базе SIEM уходит как минимум 6–8 месяцев. А компания все еще не получает полноценный работающий SOC. Внедрения SIEM недостаточно, также нужно:

- выделить цели и задачи, которые должен решать SOC;

- определить участников процесса и разделить зоны ответственности;

- определить и отладить процедуры мониторинга и реагирования;

- нанять и обучить персонал.

По нашему опыту, полноценный проект по запуску SOC для крупной компании длится год, а иногда и больше. Но сегодня бизнес в любой момент может попасть под горячую руку злоумышленников, а значит, SOC нужен здесь и сейчас.

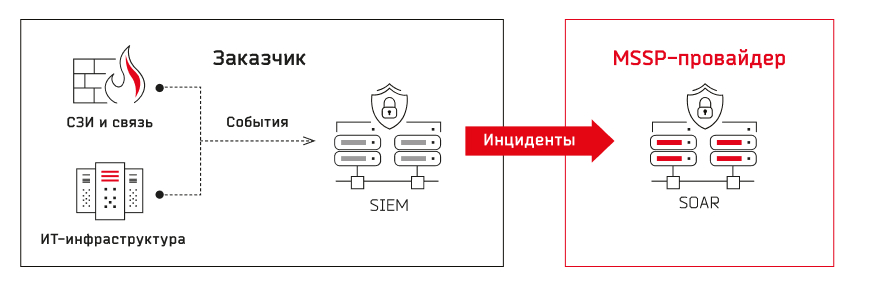

В качестве модели построения «быстро SOC» мы рассматриваем гибридный вариант. Заказчик получает компетенции за счет ресурсов сервис-провайдера. Ему не придется тратить время на поиск и обучение персонала (3–6 месяцев), а также на разработку и отладку процессов мониторинга и реагирования на инциденты (4–5 месяцев). Таким образом, для запуска сервисов SOC за 30 рабочих дней достаточно внедрить SIEM-систему и передать ее в эксплуатацию (рис. 1).

Что такое «быстро SOC»

«Быстро SOC» — это базовая конфигурация SOC с подключением основных источников (межсетевые экраны, антивирус, корпоративный домен) и настройкой корреляционных правил, основывающихся на событиях от подключенных источников. Это полноценное работающее решение, основа, на которой будет развиваться центр мониторинга и реагирования на инциденты.

Самыми продолжительными этапами внедрения SIEM-системы являются:

- Подключение инфраструктурных элементов — источников ИБ-событий (особенно если на многие из этих элементов отсутствуют готовые парсеры в SIEM).

- Настройка корреляционного контента. На этом этапе важно отладить контент, иначе в SOC будет поступать большой поток «сработок», которые в большинстве своем являются ложными.

За последние пять лет мы реализовали более 100 проектов по внедрению SIEM-систем. Поэтому у нас есть неплохой набор заготовок:

- Скорректированные парсеры «из коробки», в том числе для нетиповых источников (уровень приложений, новые технологии, зарубежные средства защиты и т. п.) для сбора и нормализации ИБ-событий. С их помощью настраивается корреляционный контент.

Источниками могут быть:

- ключевые инфраструктурные элементы: ОС (Windows, *NIX-like), СУБД, ИТ-сервисы (корпоративный домен, корпоративная почта, телефония и т. п.), сетевое оборудование;

- средства защиты, в том числе отечественные.

- Настройки политик журналирования ИБ-событий на инфраструктурных элементах.

- Правила корреляции, позволяющие выявлять более 70% техник MITRE ATT&CK и исключающие выявление событий, связанных с легитимными процессами в инфраструктурных элементах и в самой инфраструктуре.

Учитывая весь наработанный контент, мы отошли от классической каскадной модели и проработали принципиально другую концепцию запуска технологической платформы SOC из двух этапов (рис. 2):

- Создание базовой конфигурации — 30 рабочих дней.

- Развитие базовой конфигурации — 90+ рабочих дней.

На первом этапе мы предлагаем настроить контент из разряда «базовая гигиена ИБ».

Нужно будет:

- Настроить сбор событий из источников, которые являются must have в проектах по внедрению SIEM и используются всеми компаниями при построении ИБ-ландшафта. Как минимум, это корпоративный домен MS AD, антивирусное ПО и межсетевой экран.

- Настроить и отладить корреляционный контент, который не требует длительной отладки и реализуется на ИБ-событиях от подключенных источников. Это позволяет выявлять компрометацию учетных записей, злоупотребление административными привилегиями, активность вредоносного ПО на конечных хостах и его признаки в сетевых взаимодействиях.

При этом мы активно включаем заказчика в работу. Если сотрудники компании не вовлечены в проект, запустить «быстро SOC» нельзя будет ни за 30 дней, ни за полгода. Поэтому на старте мы выдаем заказчику требования:

- К сетевым взаимодействиям: например, открыть определенные порты на оборудовании.

- К настраиваемым политикам журналирования: выдаем рекомендации, какие события должны собираться на конкретном источнике.

В результате уже через 30 рабочих дней у заказчика будет запущен SOC с нашими сервисами по мониторингу и реагированию на инциденты. Да, это базовый уровень, но это гораздо лучше, чем ничего. И самое важное: на втором этапе мы продолжаем развивать инсталляцию, постепенно передавая в центр все больше корреляционного контента.

Кейс

100 дней до SOC

Наш заказчик хотел за 100 календарных дней реализовать сервис мониторинга ИБ-инцидентов для своих географически распределенных площадок. Причем у него не было SIEM-системы.

Для реализации проекта мы использовали наработки концепции «быстро SOC». За 40 календарных дней провели полноценный аудит площадок, сформировали перечень источников ИБ-событий, выдали заказчику рекомендации и параллельно развернули у него SIEM. Затем установили на каждой площадке коллекторы для сбора и отправки событий в систему.

Однако за 100 календарных дней качественно запустить сервис на большом скоупе источников нереально, ведь для этого нужно разработать более 100 корреляционных правил. В итоге мы с заказчиком решили, что сервис стартует на одном источнике, который есть на всех площадках. Сейчас мы продолжаем развивать инсталляцию — подключаем к ней новые источники и передаем заказчику разработанные корреляционные правила.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм