По итогам 2020 года ИБ просядет, но потом восстановится

В IDC прогнозируют, что в 2020 г. ИТ-рынок России просядет на 11%, хотя еще весной ее прогнозы были куда пессимистичнее: ожидалось падение на 25%. Адаптивность рынка оказалась выше ожиданий, к тому же бизнес массово занялся цифровизацией процессов. Если говорить о спросе на ИБ-решения и продукты, то в некоторых сферах он даже вырос, поэтому к концу 2020 г. аналитики ожидают падения рынка ИБ всего на 3,9%.

«При этом уже в 2021 г. мы прогнозируем, что ИБ-рынок не только восстановится и вернется к положительным значениям, но и покажет рост около 10% в долларовом эквиваленте», — заявил старший аналитик IDC Денис Масленников. По его словам, драйверами рынка станут такие услуги, как Managed Security Services (управляемые сервисы безопасности) и консалтинг. Компании не знают, как вести себя в новой реальности: ведь изменилось все — вплоть до их инфраструктуры. Поэтому в 2021 г. в IDC предполагают высокий спрос на услуги внешних подрядчиков.

Работа из дома все изменила

Главная ИБ-угроза 2020 г., о которой говорили на Standoff буквально каждый день, — дистанционный режим работы. На самом деле в отрасли это обсуждали весь год — еще летом «Инфосистемы Джет» провели опрос заказчиков, среди которых были крупнейшие банки страны, производственные площадки и телеком-компании. Большинство опрошенных столкнулись со схожими проблемами: не хватало ноутбуков, были сложности с удаленным доступом, началось размывание периметра. В целом текущие инфраструктура и оборудование не соответствовали новой реальности.

К чести участников опроса, со сложностями они справились. Кто-то за две недели поднял VPN и настроил двухфакторную автоматизацию, кому-то пришлось лихорадочно набирать в кредит необходимые лицензии на ПО, а кто-то в короткие сроки настроил видео-конференц-связь и системы планирования. Некоторым участникам опроса помогли — цитата — «молитвы и работа 24 часа в сутки». В итоге ИБ-специалисты, работая в жесточайших условиях, сумели обеспечить внутренних заказчиков всем необходимым.

Сейчас ситуация стабилизировалась, но злоумышленники уже переориентировались в условиях новой реальности. И об этом свидетельствуют 3 основные угрозы по версии Microsoft:

- Фишинг. Новостная повестка времен пандемии идеально подходит для развития фишинговых атак — их стало больше: сейчас фишинг можно встретить примерно в 70% случаев всех атак.

- Программы-вымогатели. Эти вирусы сейчас — одна из основных проблем для бизнеса, с ними связано наибольшее количество обращений. По данным Microsoft, с октября 2019 г. по июль 2020 г. программы-вымогатели были наиболее частой причиной инцидентов ИБ, на которые приходилось реагировать специалистам по безопасности.

- DDoS-атаки. Многие компании, в том числе государственные, весь 2020 г. находятся под сильнейшим давлением. Злоумышленники готовы использовать эту возможность, чтобы с помощью DDoS вынудить руководство этих организаций заплатить. С марта по июль таких атак стало на 50% больше, если сравнивать с аналогичным периодом 2019 г.

Пандемия сместила фокус на ИБ

Директор экспертного центра безопасности Рositive Technologies Алексей Новиков рассказал, что по их данным, сейчас злоумышленники могут без особых проблем проникнуть в ИТ-системы 97% отечественных компаний, при этом среднее время проникновения — 4 дня. А в некоторых случаях достаточно 30 минут, чтобы попасть внутрь периметра и закрепиться в инфраструктуре компании. Тенденция роста кибератак наблюдается из года в год, количество инцидентов только растет, и вряд ли в ближайшие годы мы увидим откат.

В этом смысле пандемия заставила бизнес лишний раз обратить внимание на вопросы ИБ. Когда сотрудники перешли на дистанционный режим работы, то падение любого сервиса (а таких инцидентов на первых порах хватало) в первую очередь воспринимали как кибератаку. И эта цифровая паранойя в итоге привела к тому, что прямо сейчас компании пересматривают важность функции ИБ.

Цифровая трансформация сжала 2 года в 2 месяца

Руководитель программ информационной безопасности Microsoft в странах Центральной и Восточной Европы Артем Синицын напомнил об отчете Digital Defense Report, который компания выпустила в сентябре этого года. По его результатам, в 2020 г. скорость цифровой трансформации была поразительной: за два весенних месяца компании сделали такой рывок, на который в обычных условиях у них ушло бы до двух лет. Никто не мог оставить киберзащищенность инфраструктуры на прежнем уровне. Бизнесу приходилось идти на неприятные компромиссы, лишь бы продолжить функционировать.

Маттиас Майдингер

инженер по разработке ПО, VMRay

Комментарий

Делайте бэкапы. Один из исследователей чуть было не потерял результаты работы за семь лет: в трансформаторный столб возле его дома врезался какой-то парень, и это поломало ES-сервер.

Компании будут воевать с собственными сотрудниками…

Михаил Кадер, ведущий консультант Cisco Systems по вопросам информационной безопасности в России и странах СНГ, заметил, что никакого качественного рывка с точки зрения ИБ еще нет. Более того, пока компании стараются обеспечить безопасность удаленной работы, сами пользователи делают все возможное, чтобы избежать этих нововведений, которые воспринимают как барьеры.

Тезис о том, что в ближайшее время бизнесу предстоит регулярно воевать с собственными сотрудниками, чтобы привить им основы ИБ-гигиены, регулярно звучал на мероприятии. То, что главная уязвимость любой системы — человек, известно давно. Но теперь этот человек вышел за пределы периметра компании, и ИБ-специалистам придется в короткие сроки обучить собственных коллег правилам безопасности. Параллельно сами пользователи должны осознать новые угрозы и проявлять бо̀льшую ответственность в работе (но это уже что-то из несбыточных мечтаний).

…и облачными провайдерами

Еще одним полем битвы ИБ в 2021 г. будет облако. Во время пандемии облачные мощности позволяли бизнесу оставаться адаптивным и быстро реагировать на внешние перемены. По прогнозам IDC, расходы на публичные и частные облака на российском рынке вырастут по итогам этого года на 21,8%.

Где активность, там и злоумышленники: в 2020 г. количество атак на облачные учетные записи также выросло, и, скорее всего, в ближайшее время этот тренд никуда не уйдет. Однако расследовать такие инциденты сложно из-за технических особенностей (например, один лог на 50 клиентов): порой информацию о кибератаке можно получить только через неделю. А как уже было отмечено, порой достаточно 30 минут, чтобы злоумышленник смог проникнуть внутрь периметра. И один из вызовов для бизнеса в ближайшее время — заставить облачных провайдеров сделать сервисы надежнее и включить облака в систему реагирования на инциденты.

заместитель директора Центра информационной безопасности компании Инфосистемы Джет

Комментарий

Обеспечение безопасности облачных сервисов и публичных облаков — ИБ-тренд на ближайшие годы. Основная сложность в том, что технически инфраструктура публичного облака сильно отличается от классической on-premise инфраструктуры и содержит десятки, если не сотню встроенных сервисов и механизмов безопасности. Поэтому необходимы новые подходы, стандарты и технологии защиты.

Укрупнение бизнеса создает возможности для злоумышленников

Уже больше года постоянно появляются новости о том, что отечественные компании работают над собственными суперприложениями. О запуске супераппа заявили в «Тинькофф», над собственными экосистемами работают Mail.ru Group, «Яндекс», Сбербанк и ВТБ. Михаил Кадер предупредил, что консолидация бизнеса неизбежно приведет к ослаблению ИБ.

«Это открывает огромные возможности для злоумышленников, — рассказал представитель Cisco Systems. — Компании будут активно выводить на рынок цифровые сервисы, не до конца интегрированные в ИТ-инфраструктуру. Поэтому, разгребая все ошибки, которые подсветила пандемия, крупные игроки параллельно будут создавать себе новые проблемы в 2021 г.».

Производственные компании инвестируют в защиту АСУ ТП больше, чем в сами АСУ ТП

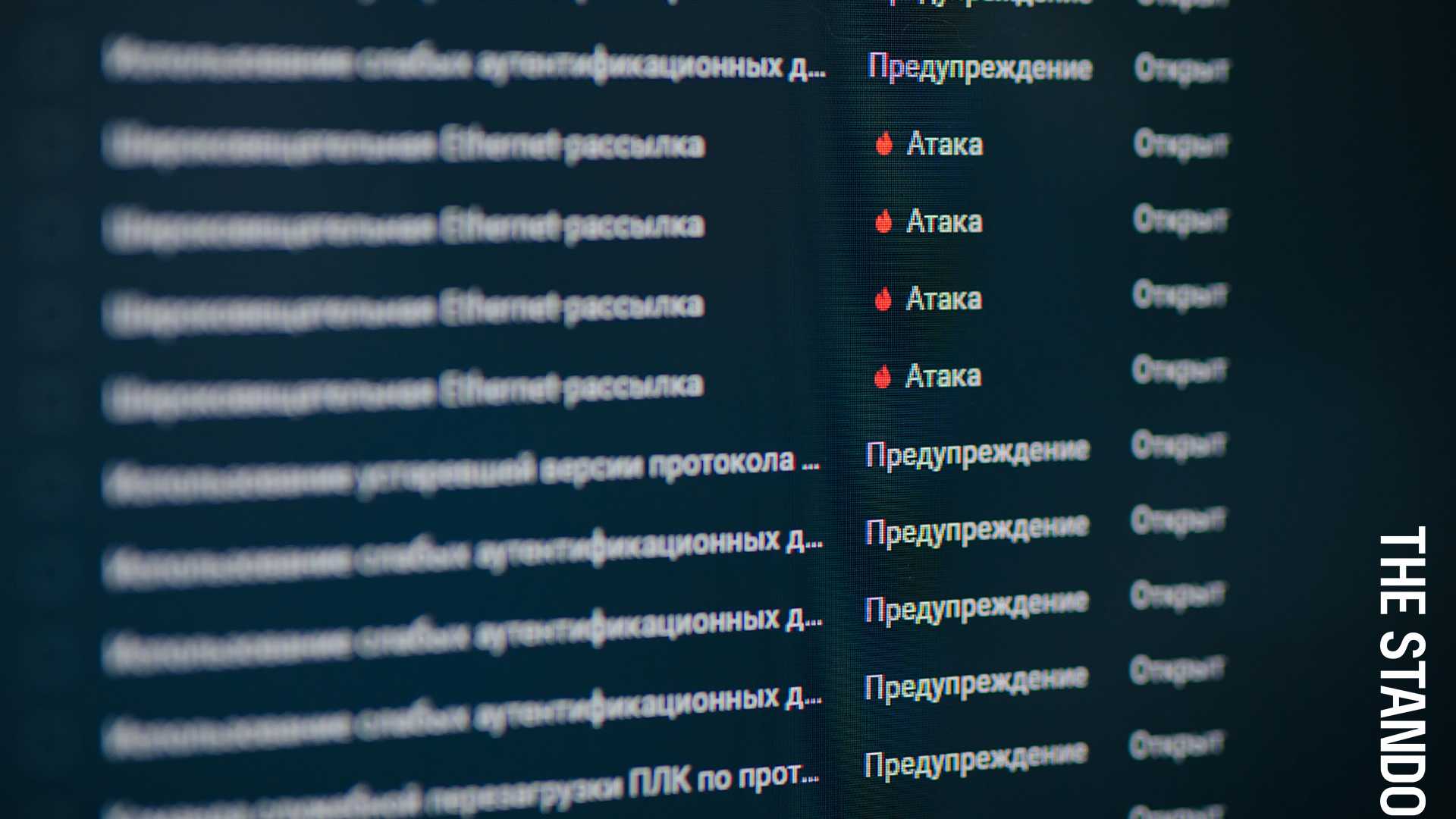

Тренд на гибкость и адаптивность больших производственных площадок возник уже давно, компании стараются быстрее реагировать на запросы рынка и, как следствие, становятся уязвимее к кибератакам. Например, в июне 2020 г. из-за такого инцидента остановили завод японского автопроизводителя Honda Motor Co,. Ltd в американском штате Огайо.

Руководитель направления по развитию бизнеса в промышленном секторе и ТЭК Рositive Technologies Алексей Анастасьев утверждает, что мир достаточно быстро реагирует на перемены: растут инвестиции в средства защиты, встроенные в АСУ ТП, и активно закупаются наложенные средства защиты, которые производят отдельные вендоры.

По его данным, в 2020 г. в киберзащиту АСУ ТП уже инвестировали $16 млрд. При этом в сами АСУ ТП за это же время вложили $12 млрд, то есть на защиту своего производства компании тратят больше денег, чем на его создание. Например, только на рынке систем анализа трафика АСУ ТП России стоимость реализованных проектов за год составила 1 млрд рублей. Вместе с тем количество проектов растет на 100–200% ежегодно. По словам эксперта, российский рынок отстает от мирового на 3–5 лет, а проникновение решений на госпроектах выше, чем у частных компаний.

Вячеслав Москвин

старший специалист отдела безопасности промышленных систем управления Positive Technologies

Комментарий

Для взлома АСУ ТП часто надо просто прочитать документацию. Типичный вектор атаки — злоупотребление существующей документированной и недокументированной функциональностью.

Хайпующие хакеры ломают здравоохранение

Еще год назад медицина не блистала прорывными ИТ-технологиями. Весной 2020 г. все изменилось: в апреле Всемирная организация здравоохранения (ВОЗ) констатировала, что «пандемия вызвала беспрецедентный спрос на цифровые технологии здравоохранения и выявила успешные решения, такие как скрининг населения, отслеживание инфекции, определение приоритетов в использовании и распределении ресурсов и разработка целевых ответных мер». Полный список медицинских инноваций в России времен коронавируса можно найти в «Карте COVID-Tech-практик в России», которую составили в ICT.Moscow. Там перечислены все разработки отечественных компаний — от диагностики до решений по информационной поддержке.

Злоумышленники следуют общественным трендам, поэтому в 2020 г. выросло число кибератак на медицинские учреждения: искали уникальную информацию или научные данные, которые можно было бы украсть и перепродать. Но порой использовали и личные данные: так, хакеры взломали крупный психотерапевтический центр в Финляндии и получили доступ к личным делам 40 тысяч пациентов, включая содержимое психотерапевтических сессий. Взломщики потребовали 40 биткоинов (450 тысяч евро) и успели выложить 200 личных дел, а потом внезапно замолчали. Скорее всего, руководство клиники решило заплатить.

По данным Рositive Technologies, в марте 2019 г. зафиксировали 11 кибератак на медицинские учреждения, а в январе 2020 г. их было уже 45. В дальнейшем количество инцидентов держалось примерно на этом уровне, причем в 50% случаев нападения совершали операторы шифровальщиков. Руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies Алексей Вишняков полагает, что большинство хакеров просто идут за новостной повесткой и взламывают учреждения здравоохранения на всякий случай, поддавшись хайпу.

Компании будут защищать ИИ-решения так же, как и другие сложные системы

Зачем использовать в ИБ ML-решения, в общем-то, понятно: люди медлительнее, чаще делают ошибки, непоследовательны и не всегда обращают внимание на детали. Машинное обучение может снять эти проблемы, поэтому компании все активнее осваивают подобные инструменты. Правда, есть риск того, что системы машинного обучения могут совершать свойственные людям ошибки, но делать их будут со скоростью машины.

Вместе с тем существует еще и «вредоносное машинное обучение» при обеспечении информационной безопасности, когда хакеры заставляют модель делать неверные выводы. Кибердетектив и президент компании Bambenek Labs Джон Бамбенек предложил тщательнее тренировать модели, не исключать людей (10% решений по инцидентам должен принимать аналитик) и регулярно перепроверять результаты работы модели. При этом он предупреждает, что от классификации данных в машинном обучении до результатов выстраивается сложный процесс. По мере того как компания дальше заглядывает в будущее, снижается надежность модели.

Киберэксперт Сергей Гордейчик утверждает, что в большинстве случаев модели угроз для систем искусственного интеллекта почти не отличаются от других сложных ИТ-систем. В качестве примера он приводит состязательные атаки (Adversarial attacks) — способы обмануть нейросеть, заставить ее выдать некорректный результат. Эксперт уверен в том, что такие атаки будут совершены и единственное, что может сделать компания, — готовиться к ним. А кибербезопасность всего ИИ, напоминает Сергей, близка к кибербезопасности физических систем.

Хайрам Андерсон

главный архитектор Azure Trustworthy Machine Learning, Microsoft

Комментарий

В моделях машинного обучения есть слепые зоны, которые можно эксплуатировать. Например, хакеры могут использовать их, чтобы заставить модель перепутать изображение машины со страусом.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм

Муслим Косер

основатель и руководитель отдела разработки продуктов и технологий, Volon

Комментарий

Я призываю всех обеспечить защиту ИТ-систем от следующих программ-вымогателей: REvil, Nephilim, NetWalker, DoppelPaymer, Ryuk, Maze, Zeppelin, Thanos. Именно они стали особенно активны в последние месяцы, чего не было раньше.