«Конфликт между государствами приобрел новые формы, и киберактивность играет ведущую роль в этом противостоянии. 2019 г. стал годом открытых военных киберопераций. Фокус исследователей во всем мире постепенно смещается с финансово мотивированных хакерских групп, зарабатывающих деньги путем взлома различных организаций, в сторону прогосударственных атакующих. Переход от оборонительной позиции к охоте за киберпреступниками — магистральный тренд рынка ИБ. Нужно абстрагироваться от вредоносных программ и сосредоточиться на изучении того, как работают киберпреступники и хакерские группы. И в этом нам поможет свежий отчет нашей компании «Hi-Tech Crime Trends 2019/2020».

Дмитрий Волков

Сооснователь и технический директор Group-IB

01

Hunt or be Haunted

Предотвращение кибератак — одна из самых сложных задач для ИБ-специалистов. Основная магистральная тенденция в сфере информационной безопасности была сформулирована нами как «Hunt or be hunted» — охоться, или охотиться будут за тобой. Ее идея в том, что продукты и технологии, используемые для обеспечения кибербезопасности, должны помогать в борьбе с киберпреступностью, а не в пассивной защите от нее. Вы должны заранее знать об актуальных угрозах и готовящихся атаках. Вашим аналитикам нужно иметь инструменты, позволяющие отследить связи (например, сетевой граф), проанализировать подозрительную активность и выявить ранее неизвестные угрозы и инструменты. Новое исследование Group-IB «Hi-Tech Crime Trends» служит источником стратегических и тактических данных об актуальных киберугрозах в мире за период H2 2018 — H1 2019.

02

Открытые военные операциии с использованием кибероружия

Атаки на критическую инфраструктуру и целенаправленная дестабилизация сети Интернет в отдельных странах открывают новую эпоху проведения кибератак. Мы уверены в том, что мирное существование больше невозможно в отрыве от кибербезопасности.

За первые 6 месяцев 2019 г. стало известно о трех открытых военных операциях. В марте в результате атаки на ГЭС Венесуэлы большая часть страны осталась без электричества на несколько дней. В мае в ответ на кибератаку армия Израиля произвела ракетный удар по штабу хакеров группировки ХАМАС. В июне США использовали кибероружие против иранских систем контроля за запуском ракет в ответ на сбитый американский беспилотник.

Инструменты атакующих не установлены, при этом в последнем случае кибератака произошла всего через несколько дней после инцидента с беспилотником. Это подтверждает предположение о том, что критические инфраструктуры многих стран уже скомпрометированы и атакующие просто остаются незамеченными до нужного момента.

03

Нарушение стабильности интернета на государственном уровне

Сегодня максимальный социальный и экономический ущерб может быть нанесен путем отключения людей и бизнеса от связи. При этом страны, выстраивающие централизованный контроль доступа в интернет, более уязвимы и могут стать первой мишенью. За последние годы были опробованы атаки на разные уровни инфраструктуры коммуникаций: на маршрутизацию сети Интернет и BGP hijacking; регистраторов доменных имен; администраторов корневых DNS-серверов, национальных доменов и DNS hijacking; локальные системы фильтрации и блокировки трафика.

04

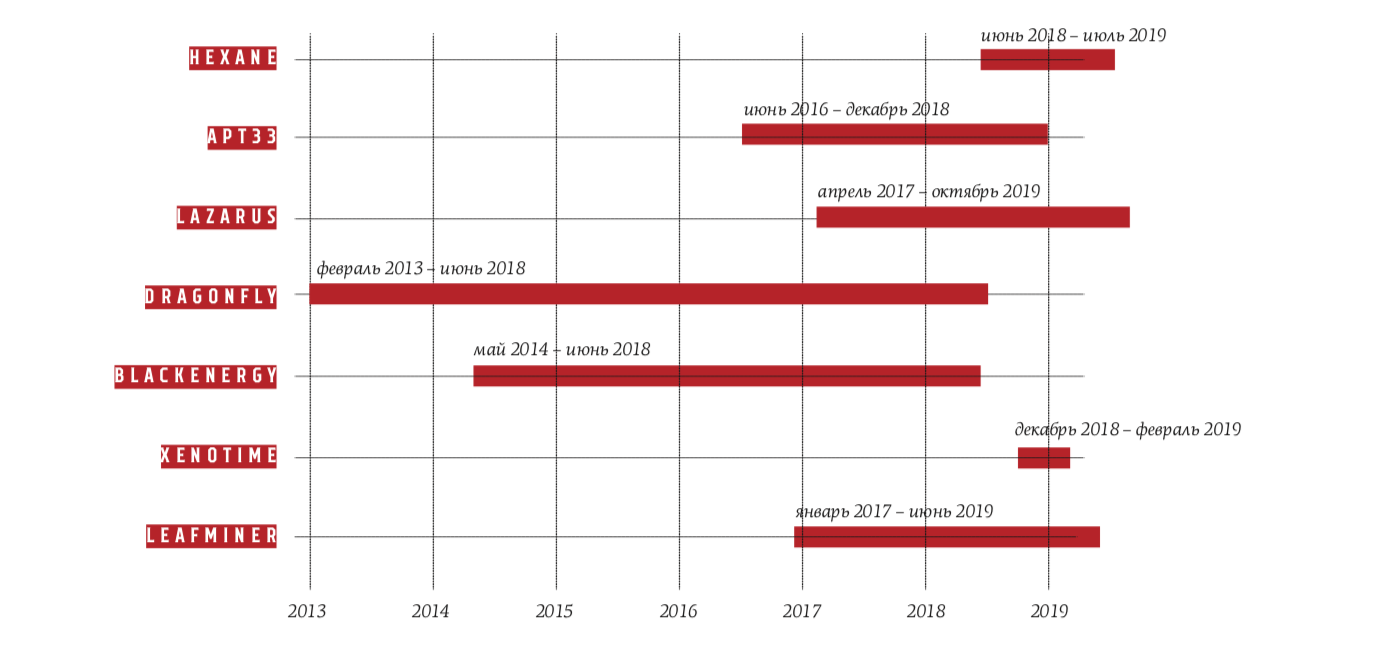

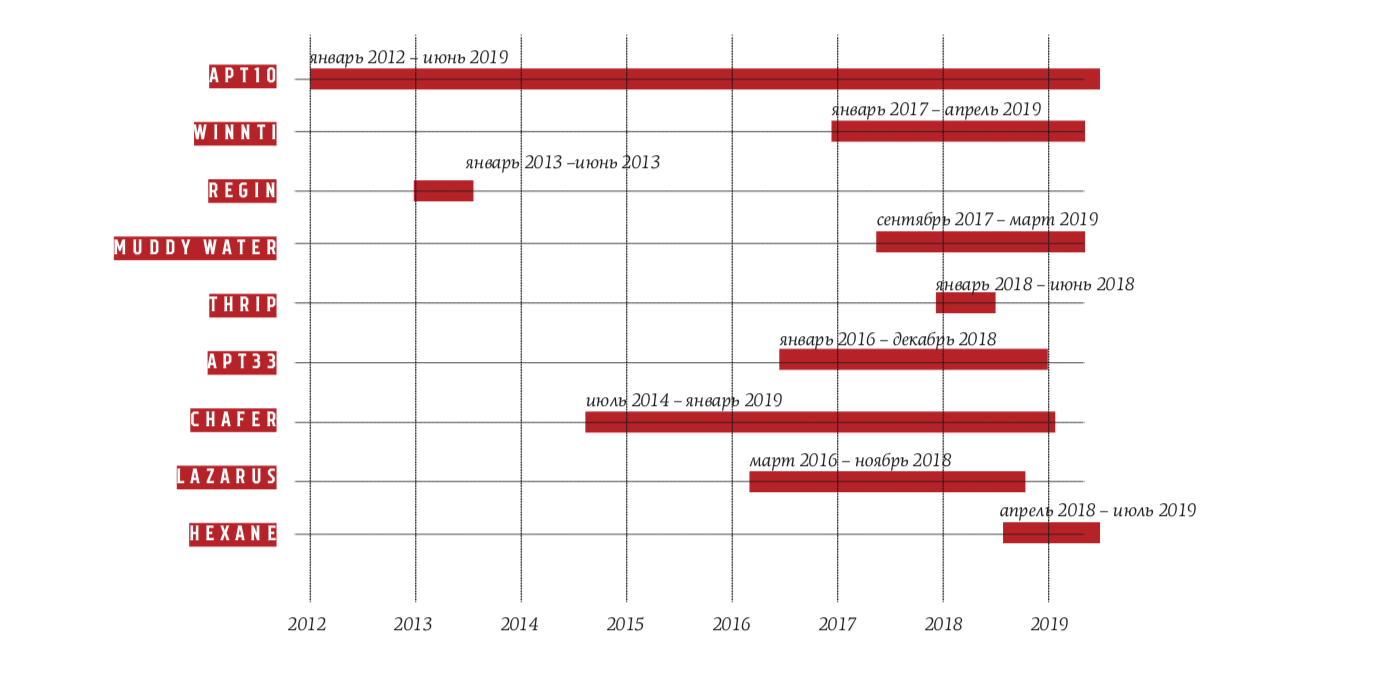

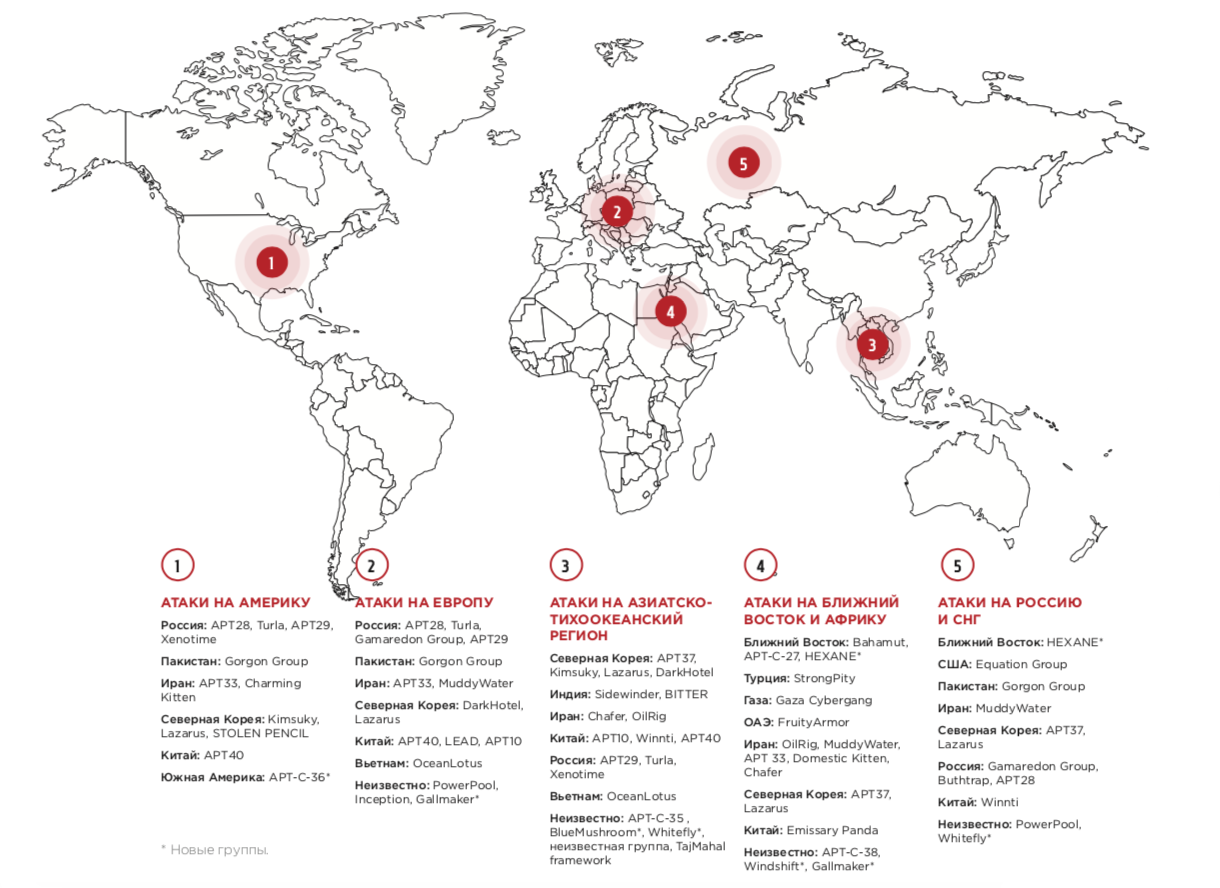

Скрытые угрозы со стороны проправительственных группировок

Хотя за последний период был опубликован ряд исследований о новых проправительственных группировках, эта сфера остается малоизученной. Была замечена активность 38 групп (7 — новые по сравнению с отчетом 2018 г., их целью является шпионаж). Однако это не означает, что другие известные группы прекратили свою деятельность — скорее всего, их кампании просто остались ниже радаров аналитиков.

К примеру, в сфере энергетики известно лишь два фреймворка — Industroyer и Triton (Trisis), и оба были найдены в результате ошибки их операторов. Вероятно, существует значительное количество подобных, еще не обнаруженных угроз, и это бомба замедленного действия.

05

Обратный взлом: противостояние проправительственных группировок

В 2019 г. участились случаи появления в открытом доступе информации об инструментах атакующих от имени якобы хактивистов или бывших участников группировки. Чаще всего это примеры обратного взлома, когда злоумышленники сами становятся жертвами. В настоящее время частные компании не имеют права проводить подобные операции, и такие полномочия официально есть только у специальных государственных служб.

06

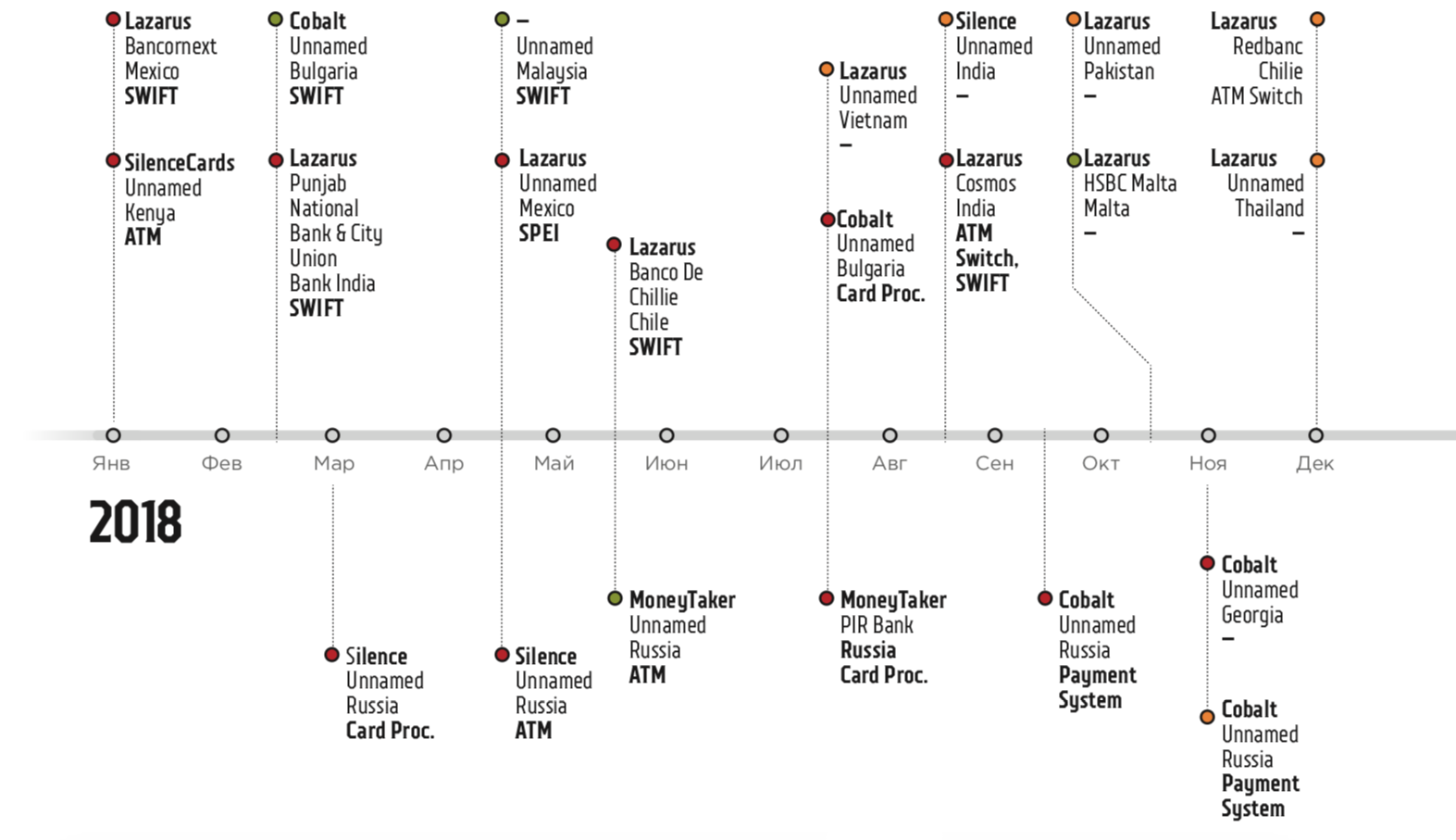

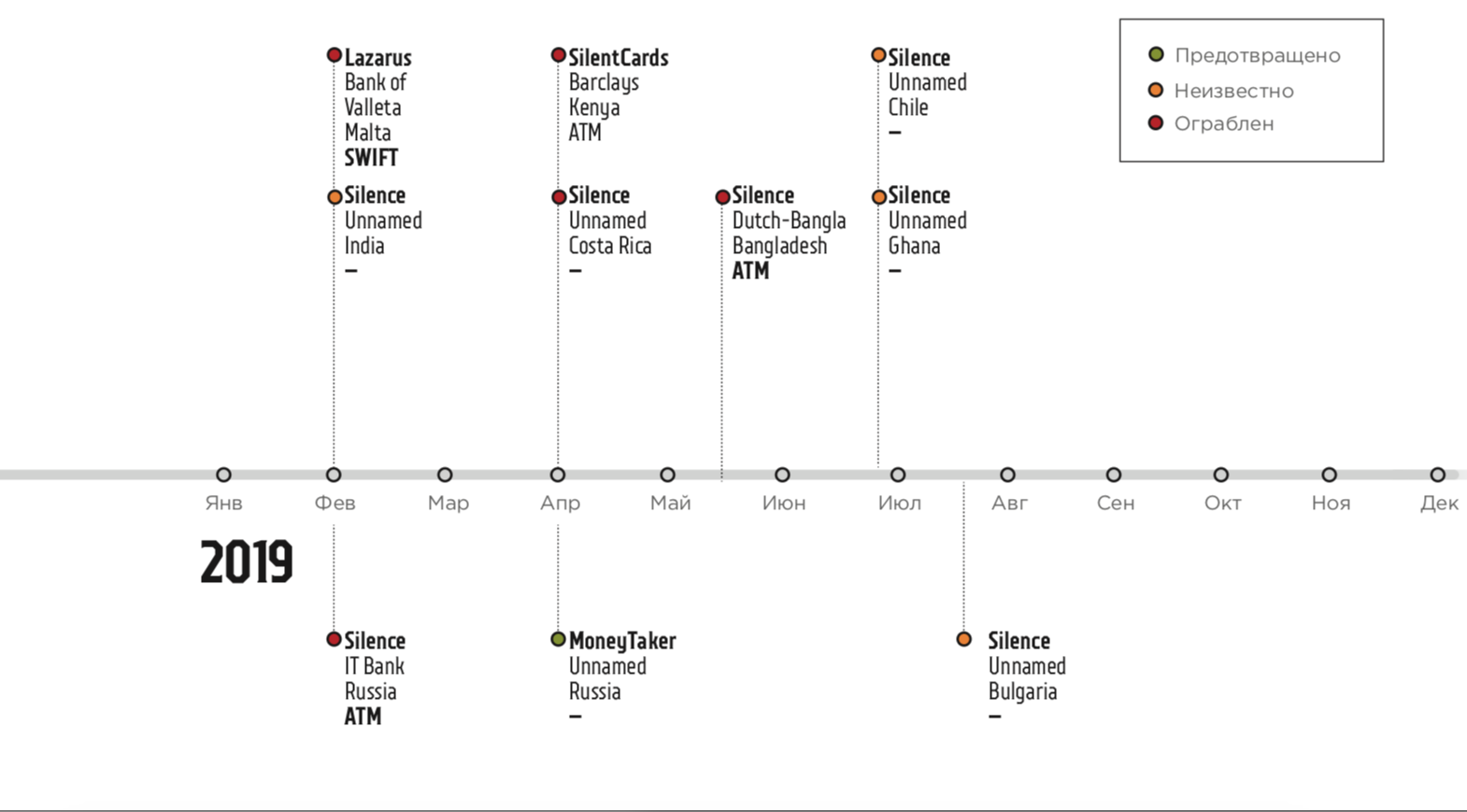

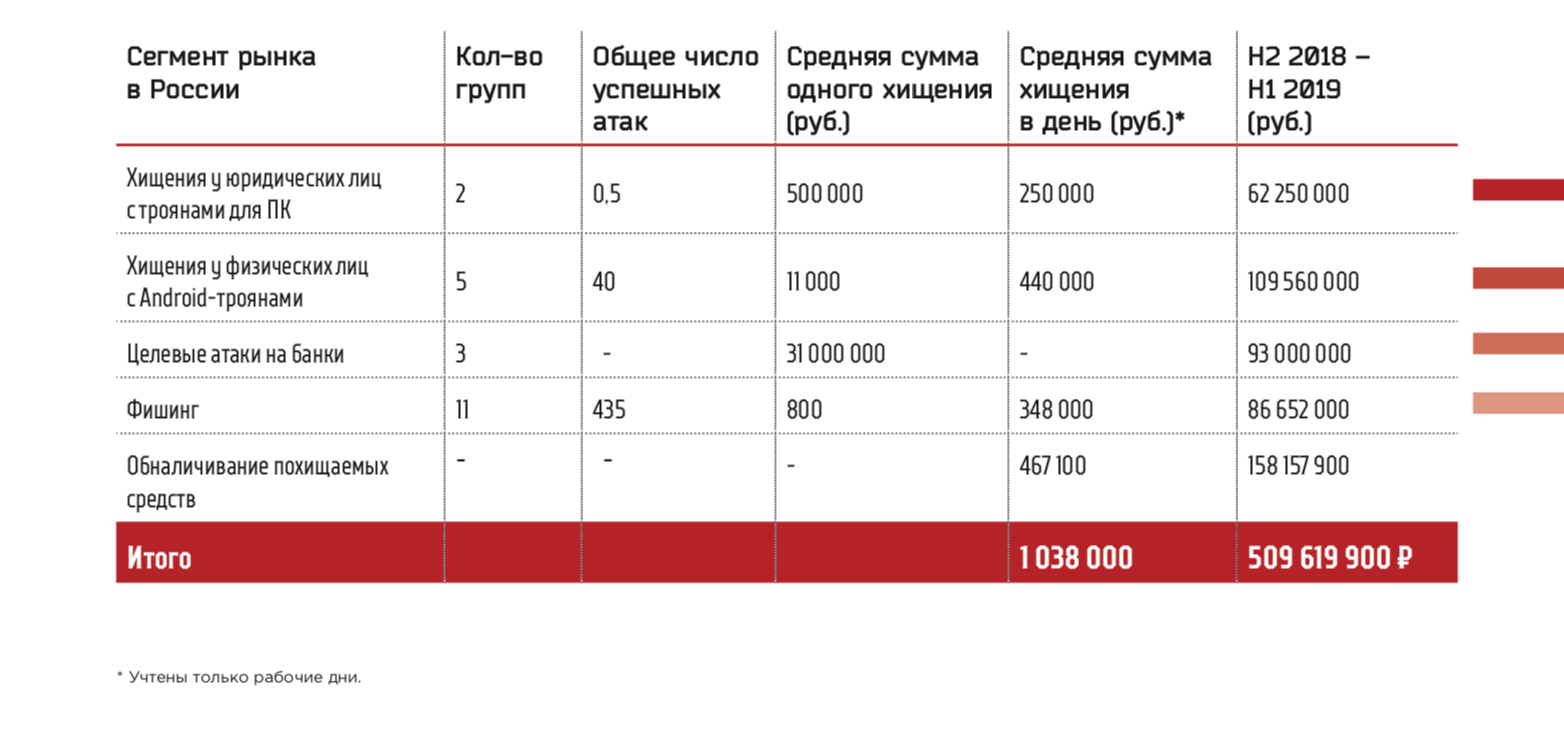

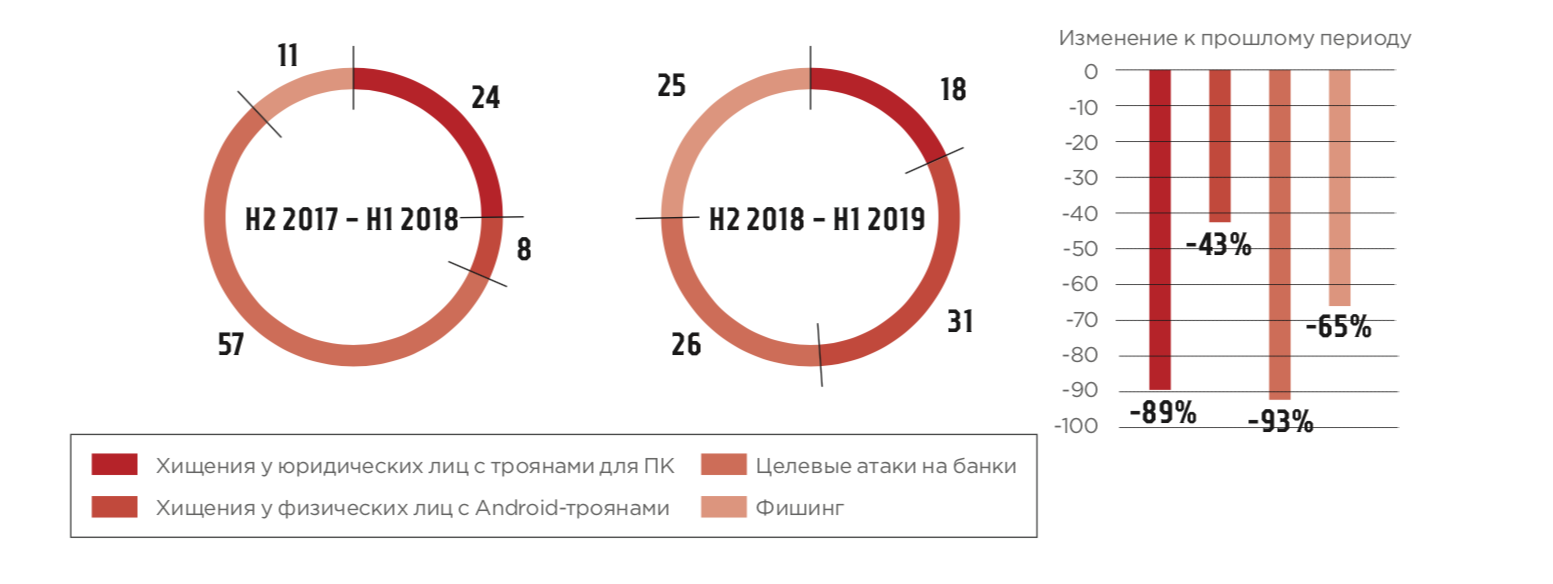

Целенаправленные атаки на иностранные банки со стороны русскоязычных групп

Всего 5 групп сейчас представляют реальную угрозу финансовому сектору: Cobalt, Silence, MoneyTaker (Россия), Lazarus (Северная Корея), SilentCards (новая группа из Кении). В России ущерб от APT-атак на банки со стороны финансово мотивированных группировок за исследуемый период сократился почти в 14 раз. Это связано в том числе с переключением фокуса на иностранные банки.

07

Постепенное исчезновение троянов для ПК и Android

Тенденция исчезновения троянов для ПК продолжается: в России — на родине этого типа вредоносных программ — их перестали писать. Единственной страной, активно создающей трояны, является Бразилия, но их использование носит локальный характер. Только Trickbot значительно эволюционировал за последний год и теперь может использоваться как для целенаправленных атак на банки, так и для шпионажа, как это было с трояном Zeus.

Трояны для Android исчезают медленнее, чем для ПК, однако количество новых в разы меньше вышедших из употребления. Новые программы эволюционируют от перехвата SMS к автоматическому переводу средств через банковские мобильные приложения — автозаливу. Количество активных троянов продолжит снижаться за счет внедрения средств защиты и резкого сокращения экономической выгоды для атакующих.

08

Эволюция способов социальной инженерии без использования вредоносного кода

Злоумышленники продолжают использовать поддельные аккаунты в соцсетях, совершают звонки с надежных номеров по хорошо продуманным скриптам, покупают базы паспортных данных и т.д. К относительно новым методам социальной инженерии можно отнести управление телефоном с помощью программ удаленного доступа, которые жертвы устанавливают на свои устройства под руководством мошенников.

09

Рост рынка кардинга за счет JS-снифферов

При падении финансовой отдачи от использования банковских троянов злоумышленники стали применять более эффективный способ заработка — JS-снифферы. Уже сейчас их число превышает количество троянов, а общее количество скомпрометированных с их помощью карт выросло на 38% по сравнению с отчетом 2018 г. JS-снифферы станут наиболее динамично развивающейся угрозой, особенно для стран, где не распространена система 3D Secure.

10

Новые атаки на страховые, консалтинговые и строительные компании

В 2019 г. мы зафиксировали атаки новой группы, получившей имя RedCurl. Ее основные цели — шпионаж и финансовая выгода. После выгрузки значимой документации злоумышленники устанавливают майнеры в инфраструктуру скомпрометированной компании.

Особенность этой группы — очень высокое качество фишинговых атак. Для каждой компании злоумышленники создают отдельное письмо. RedCurl использует уникальный самописный троян, осуществляющий коммуникацию с управляющим сервером через легитимные сервисы. Это сильно затрудняет обнаружение вредоносной активности в инфраструктуре.

Полный отчет «Hi-Tech Crime Trends 2019/2020» доступен по ссылке.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм