И хотя для защиты своих информационных активов компании используют различные меры по обеспечению ИБ, тем не менее, инциденты, связанные с информационной безопасностью, и в первую очередь с кражей данных, все равно происходят.

Дело в том, что внедрение только средств защиты, как правило, не гарантирует высокую степень защищенности. В результате нет понимания, насколько полученный уровень информационной безопасности соответствует требуемому, а значит и насколько эффективна вся система обеспечения ИБ в целом. Внутренние и внешние аудиты не являются достаточными для решения данной задачи, поскольку носят периодический характер. Компании, внедряя основные элементы безопасности, зачастую не уделяют должного внимания такому важному элементу обеспечения ИБ, как мониторинг системы информационной безопасности.

В результате, затратив силы и средства на внедрение средств защиты, компании считают задачу выполненной, но на проверку оказывается, что:

- критичные системы уязвимы и доступны для злоумышленников;

- на рабочих станциях установлено неразрешенное ПО;

- конфигурации не соответствуют разработанным частным политикам;

- события, свидетельствующие об инциденте ИБ, остаются незамеченными;

- выявив инцидент ИБ, нет четко определенной процедуры, что с ним делать дальше и кто этим должен заниматься;

- у администраторов информационной безопасности нет полной и целостной картины о состоянии ИБ, есть только фрагментарные представления;

- и т.д.

Большинство таких фактов можно было бы избежать, если бы в компании был реализован комплексный мониторинг ИБ, своевременное выявление инцидентов, реагирование на них и эффективное разрешение.

Комплексный мониторинг ИБ подразумевает сбор и анализ событий безопасности от различных систем защиты, устройств и приложений, сбор конфигурационных данных, данных об уязвимостях и т.д. Это позволяет получить полную и достоверную информацию об имеющихся событиях и уязвимостях ИБ, текущих настройках, т.е. иметь целостную картину текущей защищенности компании. Осуществляя такой контроль, организации имеют возможность оперативного управления информационной безопасностью, исправляя выявляемые отклонения, своевременно разрешая инциденты ИБ, устраняя уязвимости, принимая меры по корректировке средств защиты и т.д.

Подтверждение важности и необходимости комплексного мониторинга нашло отражение в различных стандартах в области информационной безопасности, таких, как: PCI DSS, ISO/IEC 27001:2005, SOX, Basel II, СТО БР ИББС-1.0-2006, СТР-К.

Централизация оперативного управления ИБ

Собранная в ходе комплексного мониторинга информация поступает в единый центр, где она обрабатывается и представляется в наглядном и удобном виде. Здесь же осуществляется реагирование и разрешение инцидентов ИБ, устранение выявленных отклонений. Построение такого Центра оперативного управления ИБ (Security Operations Center, SOC (см. рис.3 )) является непростой задачей.

Центр оперативного управления ИБ позволяет контролировать и оперативно управлять информационной безопасностью компании в режиме реального времени, быть уверенным в том, что требуемый уровень обеспечения ИБ достигнут и поддерживается, отслеживать выполнение заданных целевых показателей эффективности (KPI) обеспечения ИБ.

Центр оперативного управления ИБ позволяет отслеживать происходящие в информационной системе события, связанные с ИБ, анализировать и сопоставлять их с другими данными, представлять собранную информацию в наглядном и удобном виде, контролировать имеющиеся уязвимости, осуществлять контроль конфигураций, отслеживать степень выполнения требований законодательства, нормативных актов и корпоративных политик, а также оперативно реагировать на выявленные инциденты ИБ. То есть предоставляет полную картину текущего состояния информационной безопасности компании, что позволяет оперативно устранять выявляемые отклонения и обеспечивать заданный уровень ИБ.

Ключевыми факторами, обеспечивающими эффективность подобных центров, являются: внедрение процессов мониторинга, управления уязвимостями и инцидентами, правильное разграничение ответственности между сотрудниками внутри компании, разработка и внедрение регламентов реагирования на инциденты ИБ и их последующего разбора.

В многофилиальных компаниях с развитой ИТ-инфраструктурой и большим количеством разнообразных средств защиты без специализированных технических средств реализовать полноценный комплексный мониторинг ИБ весьма проблематично.

Рис. 3. Центр оперативного управления ИБ

Также многое зависит от качества настроек технических средств и квалифицированных действий обслуживающего персонала.

Внедряя Центр оперативного управления ИБ, компании одновременно реализуют часть процессов системы управления ИБ (СУИБ) в соответствии со стандартом ISO27001 (процесс управления инцидентами ИБ, управление уязвимостями, управление изменениями, контроль соответствия законодательным и отраслевым требованиям), а также выполняют часть требований стандарта PSI DSS (требования разделов 1, 6, 10, 11, 12).

Таким образом, Центр оперативного управления ИБ представляет собой набор связанных и работающих процессов управления ИБ (мониторинг, управление инцидентами, управление уязвимостями, инвентаризация активов, управление изменениями, контроль политик безопасности) и автоматизирующих их технических систем:

- Мониторинга состояния ИБ:

- мониторинг событий ИБ;

- аудит действий пользователей;

- управление уязвимостями/контроль конфигураций;

- Управления инцидентами ИБ;

- Контроля соответствия требованиям законодательства, международных и отраслевых стандартов, внутренних корпоративных политик.

Мониторинг состояния ИБ

Система управления (мониторинга) событиями ИБ (Security Information Management System, SIMS) – реализует комплексный подход к решению задач сбора, анализа (корреляции) и контроля событий ИБ от различных средств защиты, что позволяет в режиме реального времени эффективно идентифицировать инциденты информационной безопасности (с дальнейшей их передачей в систему управления инцидентами), получать реальные данные для анализа и оценки рисков, для принятия обоснованных и адекватных имеющимся рискам решений по обеспечению ИБ.

Система управления событиями ИБ помогает решить следующие задачи:

- управление большим объемом событий ИБ;

- получение полной картины происходящего в ИС;

- мониторинг текущего уровня обеспечения безопасности (контроль достижения заданных показателей эффективности (KPI) обеспечения ИБ);

- своевременное обнаружение инцидентов ИБ;

- получение реальных данных для анализа и оценки рисков;

- принятие обоснованных решений по управлению ИБ;

- выполнение требований законодательства и нормативных актов по мониторингу событий, связанных с ИБ (ISO/IEC 27001:2005, SOX, Basel II, PCI DSS, СТО БР ИББС-1.0-2006, Федеральный закон о персональных данных (№512-ФЗ), СТР-К, ГОСТ Р ИСО/МЭК 17799-2005).

На рынке систем управления событиями информационной безопасности представлены технические решения различных производителей, они отличаются по функционалу, спектру решаемых задач, сфере применения:

- Symantec Security Information Manager (SSIM);

- nFX SIM One (netForensics);

- ArcSight Enterprise Security Management (ArcSight ESM);

- Cisco Security Monitoring, Analysis and Response System (CS-MARS).

Система аудита действий пользователей обеспечивает регистрацию и анализ действий пользователей (прежде всего на уровне БД), рассылку уведомлений в режиме реального времени и подготовку отчетов о том, кто получает доступ, к какой именно информации, и как эти действия могут нарушить требования внешних регулирующих органов или внутренние правила по информационной безопасности компании.

Система аудита действий пользователей помогает решить следующие задачи:

- контроль злонамеренных действий пользователей;

- защита от утечки конфиденциальной информации;

- получение ответа на вопросы: «Кто? Что сделал? Когда? Где? Откуда? Куда? С помощью каких средств?»;

- подготовка отчетов различного уровня (от руководителя компании до администратора информационной безопасности).

Для контроля действий пользователей могут быть использованы решения компании Imperva, а также отлично зарекомендовавшие себя продукты nFX Data One (netForensics) и Oracle Audit Vault, первый из которых легко интегрируется с другими продуктами компании netForensics, а второй – разработан специально для одной

из наиболее распространенных СУБД – Oracle.

Система управления уязвимостями/контроля конфигураций позволяет получать данные по имеющимся уязвимостям в режиме реального времени, отслеживать динамику их устранения, контролировать производимые изменения, а также обеспечивает автоматизацию таких задач, как: инвентаризация ресурсов и контроль конфигураций. Поиск уязвимостей критичных ресурсов проводится на постоянной основе различными способами:

- сетевое сканирование;

- тест на проникновение;

- системные проверки;

- анализ защищенности СУБД;

- анализ защищенности Web-приложений.

Система реализуется на базе продукта MaxPatrol (Positive Technologies).

Управление инцидентами ИБ

Система управления инцидентами ИБ осуществляет регистрацию, оперативное реагирование и эффективное разрешение инцидентов ИБ, а также реализует полный цикл работы с инцидентами.

От того насколько быстро и грамотно компания среагирует и разрешит возникший инцидент информационной безопасности, зависит размер ущерба, наносимого ей в результате инцидента, поэтому подготовка к разрешению инцидентов приобретает особое значение.

Подготовительный этап включает планирование, определение ответственных, разграничение обязанностей, разработку планов по разрешению инцидентов и т. д. Далее осуществляется непосредственно регистрация инцидентов ИБ и реагирование на них с последующим разрешением.

Рис. 4. Управление инцидентами ИБ

В процессе управления инцидентами информационной безопасности важно не только разрешить эти инциденты, но и проанализировать, насколько эффективно осуществляется их разрешение. Необходимо периодически тестировать разработанные планы для поддержания их

в актуальном рабочем состоянии и для своевременного улучшения. Кроме того, необходимо проводить анализ произошедших инцидентов с целью дальнейшей корректировки текущих мер защиты и принятия мер проактивной защиты.

Если при анализе выявлены незначительные отклонения, то проводятся корректирующие действия. Если же выявлены системные ошибки, обнаружена неэффективность применяемых планов и т. п., то производится активация подготовительного этапа.

Общая схема управления инцидентами ИБ представлена на рис. 4 .

Построение Системы управления инцидентами ИБ предполагает внедрение процесса управления инцидентами ИБ и (опционально) его автоматизацию.

Контроль соответствий

Система контроля соответствий позволяет выполнять регулярные технологические проверки соответствия информационных систем внутренним политикам безопасности компании, техническим стандартам, требованиям нормативных актов, международным стандартам и т. п. Результат проверки предоставляется в виде детального отчета.

Данная система предоставляет возможность определить внутренний стандарт на базе:

- международных стандартов (ISO 27001, PSI DSS и др.);

- рекомендаций производителя;

- «Best practice» NSA, NIST, CIS;

- внутренних требований,

а также постоянно контролировать соблюдение стандартов для:

- сетевого оборудования;

- прикладных систем (ERP, CRM);

- операционных систем UNIX и Windows;

- различных СУБД.

Система может быть реализована на базе продуктов MaxPatrol (Positive Technologies) и Control Compliance Suite (Symantec).

Построение Security Operation Center, SOC

Возможны различные варианты построения SOC в зависимости от степени зрелости и текущих задач компании: от внедрения отдельных систем до комплексных решений.

При реализации сложных масштабных проектов в ряде ситуаций оптимально поэтапное внедрение, когда на каждом этапе увеличивается область применения SOC как по территориальному охвату (например, сначала головной офис, затем регионы), так и по функциональным системам (например, сначала система управления событиями ИБ, а затем система управления уязвимостями).

Таб. 1. Использование Центра оперативного управления ИБ для решения задач бизнеса

| Задачи бизнеса | Решение с помощью SOC |

| Сокращение расходов и потерь | Создание Центра оперативного управления позволят сократить расходы за счет централизации управления, а также снизить ущерб, наносимый в результате возникновения инцидентов ИБ, за счет своевременного и эффективного реагирования. Использование процессного подхода делает реагирование и разрешение инцидентов информационной безопасности более оперативным и позволяет использовать как собственный, так и мировой опыт по разрешению инцидентов ИБ. |

| Повышение стоимости компании | Центр оперативного управления ИБ повышает управляемость и стабильность компании, что ведет к увеличению ее стоимости. Это становится особенно актуально, когда речь идет о слиянии и поглощении. Потенциальный собственник предпочитает понимать, какие инструменты используются для оперативного управления ИБ, ценит использование комплексного и системного подхода для решения задач информационной безопасности. |

| Соответствие требованиям законов и нормативных актов как российских, так и международных | Наличие Центра оперативного управления свидетельствует о выполнении требований и рекомендаций по мониторингу и управлению инцидентами ИБ, прямо или косвенно присутствующих как в международных стандартах и нормативных актах (ISO/IEC 27001:2005, PCI DSS, Basel II, SarbanesQOxley Act), так и в российских (СТО БР ИББСQ1.0Q2006, Федеральный закон о персональных данных (№512QФЗ), СТРQК, ГОСТ Р ИСО/МЭК 17799Q2005). |

| Управление операционными рисками | Контроль операций и контроль конфигураций являются составляющими управления операционными рисками. Центры оперативного управления ИБ осуществляют мониторинг всех производимых действий, отслеживают факты изменений конфигурационных настроек, контролируют их соответствие установленным в компании требованиям, политикам. Центр оперативного управления может быть использован как средство автоматизации при анализе рисков, предоставляя реальные данные о текущих уязвимостях и угрозах. |

Использование решений нескольких производителей позволяет учесть масштаб, ИТ-инфраструктуру и другие особенности каждой компании. Примеры использования SOC приведены в таб. 1.

Выгоды, получаемые компанией при внедрении SOC

- Непрерывное усовершенствование защитных мер для обеспечения безопасности: постоянный анализ текущих событий и инцидентов ИБ, выяснение причин их возникновения с привлечением различных подразделений, позволяет оценить эффективность текущих мер защиты, понять их недостатки и выработать предложения по их замене или корректировке.

- Снижение затрат: при небольшом штате сотрудников, когда «не хватает рук», SOC позволяет сократить ресурсы, требуемые при ручной обработке событий ИБ и при увеличении количества контролируемых средств защиты, не требует увеличения штата, а напротив, путем сведения данных на одну консоль и автоматизации проводимого анализа событий ИБ, позволяет оптимизировать работу сотрудников.

- Разделение полномочий контроля за ИТ-системами: средства защиты, их администрирование и эксплуатация, как правило, находятся в ведении подразделения ИТ, в то время как ИБ отводятся только функции контроля. SOC – это, пожалуй, единственный инструмент контроля в руках у подразделений ИБ, позволяющий им отслеживать действия в ИТ-системах, что объективно снижает влияние человеческого фактора и повышает уровень информационной безопасности компании.

- Оптимизация слияния компаний: SOC позволяет эффективно привести присоединяемую компанию в соответствие со стандартами ИБ, принятыми в головной компании. SOC дает возможность не только оперативно обнаружить расхождения, но и отследить их устранение с возможностью выставления и контроля соответствующих KPI ответственным за слияние подразделениям.

- Оптимизация затрат на обеспечение ИБ: данные, предоставляемые SOC, существенно уточняют оценку рисков, которая является основой в выборе тех или иных мер защиты. Кроме этого, формализация процедур снижает косвенные затраты компании, т. к. вопросы согласований без качественного обоснования занимают значительное количество рабочего времени сотрудников.

Построение Центра оперативного управления ИБ на базе продуктов компании Symantec

Для построения Центров оперативного управления ИБ используются решения нескольких производителей, что позволяет учесть масштаб, ИТ-инфраструктуру и другие особенности каждой компании.

Рассмотрим построение Центра оперативного управления ИБ на базе продуктов компании Symantec:

- Symantec Security Information Manager (Symantec SIM);

- Symantec Control Compliance Suite (Symantec CCS).

Symantec SIM используется для комплексного мониторинга и автоматизации процесса управления инцидентами ИБ, а Symantec CCS для контроля политик безопасности. Оба продукта хорошо интегрируются друг с другом и объединены в единое решение в 9-ой версии продукта Symantec Control Compliance Suite.

Эти продукты можно также использовать для закрытия соответствующих требований при выполнении проектов по PCI DSS и СТО БР ИББС-1.0.

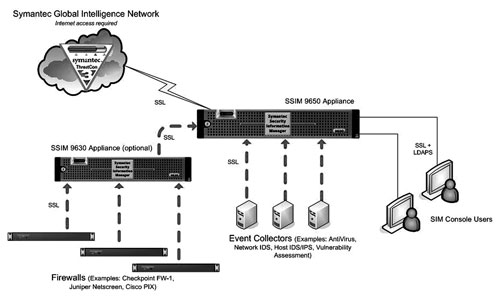

Symantec Security Information Manager

Основные задачи, решаемые Symantec SIM:

- управление событиями ИБ;

- управление инцидентами ИБ;

- контроль активности пользователей;

- контроль состояния безопасности компании.

Основные возможности Symantec SIM представлены ниже.

Сбор данных и анализ безопасности в режиме реального времени

Продукт Symantec SIM осуществляет централизованный сбор событий ИБ от программно-технических средств более, чем 100 различных производителей. Для «неподдерживаемых» систем есть возможность разработки собственных коллекторов для сбора событий ИБ при помощи специализированного программного пакета Collector Studio.

На основе собранных данных Symantec SIM помогает выявлять угрозы безопасности, направленные на наиболее важные бизнес-приложения, определять их приоритеты, анализировать и устранять эти угрозы.

Сопоставление недостатков защиты сети и хостов в режиме реального времени с помощью службы Symantec Global Intelligence Network – это одно из ключевых преимуществ продукта Symantec SIM, делающее его системой оперативного реагирования на инциденты мирового класса с акцентом на обеспечение безопасности наиболее важных для бизнеса информационных ресурсов.

Symantec Global Intelligence Network – глобальная сеть, использующая ловушки для обнаружения злонамеренной активности по всему миру. Большое внимание уделяется анализу подозрительной активности по различным портам/протоколам. Исследуются приложения, использующие эти порты/протоколы, проверяется, не были/появлялись ли новые уязвимости в этих приложениях, анализируется вероятность использования приложений в злонамеренных целях. Также создается статистика наиболее атакующих и атакуемых систем. Вся эта информация перерабатывается в правила и используется в Symantec SIM

при анализе и корреляции событий.

Рис. 5. Архитектура Symantec SIM

Анализ безопасности в режиме реального времени осуществляется с использованием внешнего стандарта выявления угроз безопасности – процесс, описанный в открытых стандартах Distributed Management Task Force (DMTF). Данный метод предусматривает классификацию угроз и проблем безопасности с учетом степени воздействия события на среду, способа атаки и целевых ресурсов. Такая классификация, называемая «Эффекты, механизмы и ресурсы» (EMR), лежит в основе модуля анализа данных Symantec SIM. Благодаря гибкости интеллектуальных правил на основе шаблонов, отдельное правило может занять место нескольких более конкретных правил, применяемых в стандартных подходах.

В результате значительно упрощается процедура обслуживания и создания правил, которые могут охватывать множество условий.

В системе заведено большое количество предопределенных правил корреляции, есть возможность создавать свои собственные правила. Можно задавать правила отрицательного условия, которые срабатывают в случае отсутствия события в течение заданного времени. Это очень полезно для контроля поступления событий от определенного источника данных.

Управление инцидентами

На основе созданных правил формируются инциденты ИБ, которые могут быть объединены в иерархию инцидентов. Каждому инциденту назначается приоритет в соответствии с указанными сведениями о защищаемых активах.

В Symantec SIM реализована встроенная система управления инцидентами, позволяющая назначить ответственного за инцидент, эскалировать инциденты, автоматизировать процесс контроля разрешения инцидентов, передать инцидент во внешнюю службу Help Desk для обработки, получить результат его разрешения (обратная связь) и т.д.

Таким образом, продукт Symantec SIM также используется для автоматизации и документирования разрешения инцидентов.

Хранение данных

Кроме сбора данных компании должны соблюдать официальные требования по хранению архивов, обеспечивая надлежащую работу средств хранения и извлечения данных. Продукт превосходит стандартные продукты контроля информации о безопасности на основе реляционных баз данных, для которых характерны дополнительные начальные затраты и необходимость длительного администрирования баз данных. С продуктом Symantec SIM не требуется администрирование базы данных. Продукт сохраняет события в архивных файлах в указанном месте. Архив реализован в виде самостоятельного модуля. Он отслеживает использование диска и срок хранения отдельных архивных файлов. При достижении указанного ограничения дисковой памяти или даты истечения срока действия файла Symantec SIM удаляет старые архивные файлы, чтобы освободить место для новых файлов. Для хранения файлов можно выбрать программно-аппаратный комплекс, напрямую подключенный диск (DAS), сетевое устройство хранения (NAS) или сеть хранения данных (SAN). Архивы Symantec SIM работают быстрее обычных баз данных, поскольку в отличие от нескольких сотен функций базы данных они оптимизированы для выполнения одной задачи – сохранения большого объема событий. Коэффициент сжатия в продукте Symantec SIM достигает 30:1. Нормализованные данные вместе с исходной информацией о событиях фиксируются и сохраняются для анализа происшествий.

Для обеспечения конфиденциальности и целостности архивы имеют электронную подпись.

Отчетность

Продукт Symantec SIM позволяет создавать отчеты для руководителей, технические отчеты и отчеты о контроле, содержащие наглядное представление уровней серьезности угроз и состояния безопасности компании. Предусмотрено более 400 готовых отчетов – от соблюдения требований до различных аспектов защиты.

При необходимости с помощью мастера запросов можно создать собственные отчеты. В состав Symantec SIM входят стандартные шаблоны оценки соблюдения требований PCI DSS, SOX и др.

При передаче собранных данных между компонентами Symantec SIM обеспечивается конфиденциальность и целостность передаваемой информации.

Продукт предоставляет возможность его внедрения в различных вариантах, в соответствии с потребностями компании, а также обеспечивает возможность построения резервируемого, распределенного и масштабируемого решения по его внедрению.

Общая архитектура Symantec SIM представлена на рис. 5 .

Symantec SIM – PCI DSS

Компания «Инфосистемы Джет» использует продукт Symantec SIM в проектах по PCI DSS для закрытия требований стандарта по отслеживанию всех обращений к сетевым ресурсам и данным о держателях платежных карт (требования раздела 10).

Наличие в продукте возможности разработки собственных коллекторов для сбора событий ИБ, а также поддержка русского языка, позволяет собирать данные с АБС собственной разработки и «неподдерживаемых» на данный момент систем.

Symantec SIM, с одной стороны, является недорогим решением для небольшого отдела процессинга. С другой стороны, в последствие это решение может быть легко масштабировано до размеров всей компании.

Данный продукт уже использовался компанией «Инфосистемы Джет» в ряде банков и входит в состав типового решения в проектах по PCI DSS.

В частности, данное решение было использовано в проекте по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS.

Symantec Control Compliance Suite

Продукт Symantec CCS осуществляет автоматический контроль отклонений от стандартов безопасности и обеспечивает полный охват жизненного цикла задач ИТ-соответствия, включая управление политиками безопасности, оценку технических и административных контролей, отчетность и устранение недостатков.

Подход компании Symantec по управлению соответствием состоит в следующем ( рис. 6 ):

- Обозначить риски и разработать политики безопасности.

- Провести оценку инфраструктуры и процессов.

- Отслеживать и демонстрировать соответствие.

- Оценить риски и устранить проблемы.

Продукт состоит из 4-х логических элементов: Policy, Response Assessment (RAM), Standards и SIM (описание SIM см. выше).

Встроенный модуль Policy позволяет определить внутреннюю политику вручную или на базе:

- международных стандартов (ISO 27001, PCI DSS и др.);

- рекомендаций производителя;

- «Best practice» NSA, NIST, CIS;

- внутренних требований.

В дальнейшем созданными политиками можно управлять, проверять, утверждать, распространять через web-портал, привязывать к тем или иным стандартам, нормативным документам.

Оценка состояния безопасности и обеспечение соответствия созданным политикам осуществляется для следующих операционных систем и приложений: Windows®, UNIX®, Linux®, NetWare®, SQL Server, Oracle® и Exchange.

Рис. 6. Управление соответствием CCS

Поиск уязвимостей критичных ресурсов и несоответствия конфигурационных настроек проводится на агентной и безагентной основе ( рис. 7 ). Продукт Symantec CCS позволяет качественно оценить и постоянно контролировать соблюдение стандартов с целью быстрого выявления отклонений (систем, не соответствующих требованиям). Оценка соответствия техническим стандартам посредством подсчета баллов «соответствует/не соответствует», позволяет избежать многочасовых ручных операций по выявлению и анализу отклонений. Ссылка на результаты проверки на соответствие отправляется администратору

по электронной почте, так что он может их просмотреть из любой точки ИТ-инфраструктуры с помощью браузера Microsoft Internet Explorer. Благодаря выявлению тенденций на основе логической иерархической группировки и детальному анализу несоответствующих требованиям систем обеспечивается быстрое устранение отклонений. В результате уменьшается риск возникновения несоответствий, брешей в системы безопасности и нарушений в работе бизнеса. По выявленным проблемам создаются всеобъемлющие перечни необходимых мероприятий, например, встроенные рекомендации, списки исправлений, которые необходимо получить из базы данных исправлений Shavlik®. В продукте реализована интеграция с системами обработки запросов, предоставляется возможность задания автоматического исправления выявленных отклонений.

Встроенный модуль Entitlement Manager собирает действующие права доступа к данным по всему предприятию, преобразует их в согласованный и удобочитаемый формат, классифицирует данные и передает информацию о разрешениях для утверждения бизнес-владельцам этих данных. Предоставляет детальные отчеты о правах, показывающих: «кто имеет доступ к определенной информации», «к какой информации имеет доступ данное лицо» и «кто является бизнес-владельцем этой информации».

Symantec CCS также осуществляет проверку как технических, так и НЕтехнических (административных) контролей. Встроенный модуль Response Assessment (RAM) автоматизирует оценку нетехнических контролей. Большинство объектов, о которых упоминается в нормативных актах и стандартах, представляют собой административные средства управления. Организации часто опираются на оценки на бумаге, составление которых требует больших трудозатрат и которыми трудно управлять. Модуль RAM управляет процессом ручной оценки от создания и распространения анкет до анализа собранных данных:

- Создание из встроенных шаблонов или импорт из документов или создание новых опросов.

- Отслеживание ответов (принятие, запросы на пояснение.

- Создание списков заданий на исправление с указанием владельца задания и конкретных действий.

- и т.д.

При создании опросов есть возможность установить пороговые значения для успешного завершения опроса и количество попыток, а также оценивать результаты и отображать числовые значения в панели анализа. В качестве доказательств прикрепляются документы различных типов (до 3-х документов на вопрос) или даются ссылки. Имена документов и ссылки отображаются в панели анализа, сами документы хранятся в БД SQL, допускается их редактирование / удаление из БД.

Рис. 7. Общая архитектура CCS 9.0

В продукте Symantec CCS также реализовано немедленное всеобъемлющее устранение отклонений в виде процедуры с обратной связью, гарантирующей сведение уязвимостей к минимуму: автоматизация управления изменениями в организациях, использующих продукты Remedy® или HP® Service Desk, с возможностью подтверждения полноты и точности корректирующих действий. При проведении оценки соответствия автоматически (или полуавтоматически – требуется просмотр и утверждение пользователем) открываются «инциденты», в продуктах Remedy или HP Service Desk (с помощью встроенного интерфейса). По всем инцидентам, открытым с помощью Symantec CCS, подготавливаются соответствующие отчеты, включая просмотр заметок и состояния.

- Осуществляется контроль итогового статуса «fixed» или «closed» для открытых инцидентов, а также – корректного выполнения требуемых заданий.

Таким образом, продукты CCS и SIM, осуществляя консолидированный обзор текущего соответствия и данных конфигурации (CCS) и мониторинг ИТ-среды в реальном времени (SIM), реализуют комплексный мониторинг ИБ компании. И вместе с внедрением соответствующих процессов управления ИБ (управление инцидентами, управление уязвимостями, инвентаризация активов, управление изменениями, контроль политик безопасности) позволяют построить эффективный Центр оперативного управления информационной безопасностью.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм