/ Подключение к внутренней сети — это лестница, а не дверь

/ Широкое покрытие Wi-Fi — широкие возможности для хакеров

/ Современные микрокомпьютеры подключаются незаметно, а вредят ощутимо

Решение AxelNAC для защиты корпоративной сети от внутренних угроз позволяет надежно контролировать доступ к ИТ-инфраструктуре компании, идентифицировать угрозы ИБ и эффективно управлять рисками кибербезопасности, реализация которых способна привести к потере конфиденциальных данных и остановке бизнес-процессов.

Универсальность как угроза

При использовании современных корпоративных сетей компании все чаще сталкиваются с проблемой неконтролируемого доступа к своим ресурсам. Классический пример — ситуация, при которой простого подключения к сетевой розетке становится достаточно для проникновения киберпреступника во внутренний периметр. Распространение среди посторонних лиц общих паролей для Wi-Fi тоже создает потенциальные точки уязвимости. Такие угрозы значительно повышают риски утечек корпоративных данных и ставят под вопрос безопасность объектов критической инфраструктуры.

Ситуацию усугубляют гибкость работы современных опенспейсов (за соседними столами могут сидеть бухгалтер и системный администратор), а также привычка сотрудников работать через сеть Wi-Fi, вследствие чего все специалисты получают одинаковый сетевой доступ к ресурсам, что существенно упрощает задачу потенциальному злоумышленнику при проведении атаки.

Поэтому внедрение надежных систем контроля доступа сейчас актуально больше, чем когда-либо. Компания Axel PRO, ориентированная на решение проблем в области кибербезопасности, разработала один из наиболее эффективных продуктов для решения перечисленных проблем.

Сценарий подключения

AxelNAC — это высокотехнологичная платформа контроля сетевого доступа, позволяющая управлять процессами идентификации и сдерживать угрозы в корпоративной сети.

«Представьте, что сотрудник компании подключается к корпоративной сети. В этот момент AxelNAC автоматически проверяет сертификат, установленный на АРМ или подключенный на внешнем токене. После этого пользователь получает ограниченный доступ в сеть. Далее инициируется безагентская проверка устройства на соответствие политикам ИБ (на этом этапе особую важность приобретают наличие антивируса, актуальность обновлений ОС, принадлежность к домену и т. д.). Если ноутбук пользователя соответствует всем требованиям, ему предоставляется более широкий доступ к корпоративной сети в соответствии с политикой, учитывающей его доменные группы, время, место подключения и другие критерии. Если же подключаемое устройство не соответствует требованиям, то оно получает отказ в доступе, а пользователю предлагается устранить проблемы с безопасностью своего устройства. Это так называемый базовый сценарий подключения, который мы рекомендуем большинству клиентов, но не ограничиваемся им».

Николай Санагурский

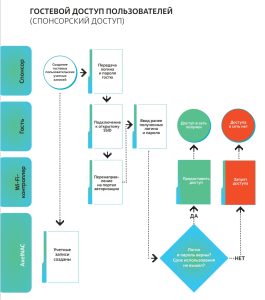

По словам эксперта, AxelNAC позволяет реализовать сценарии гостевого и спонсорского доступа, авторизацию и контроль доступа к сетевому оборудованию по протоколу TACACS+, а также любой другой сценарий с использованием протоколов 802.1x и информации о подключении клиента.

Примером такого гибкого использования продукта могут служить сценарии предоставления различного сетевого доступа для мультибут-устройства. При загрузке в ОС Windows оно предъявляет один сертификат и получает один сетевой доступ, а при загрузке в ОС Linux — другой сертификат и другой доступ (ограниченный). Для предотвращения переноса сертификата из одной ОС в другую привилегированными пользователями, после подключения определяется тип ОС подключенного устройства на основе механизмов профилирования. В случае несоответствия типа ОС сертификату, блокируется сетевой доступ к АРМ и уведомляется администратор ИБ.

Все эти и другие сценарии централизованно настраиваются через веб-интерфейс продукта, что не требует от пользователя глубокого знания Linux или сетевых технологий. А гибкая ролевая модель позволяет легко разграничить необходимый доступ к системе между различными подразделениями компании.

В связи с критичностью такой системы аутентификации, AxelNAC поддерживает работу в режиме Active\Active в конфигурации от 3 до 9 НОД с одним или несколькими встроенными балансировщиками нагрузки. А резервное копирование осуществляется в автоматическом режиме с периодичностью один раз в сутки.

Развертывание: частичное и полное

Типовой проект внедрения AxelNAC начинается с развертывания продукта и настройки тестового сетевого оборудования для отработки всех планируемых пользовательских сценариев подключения. В рамках внедрения можно использовать как уже имеющуюся инфраструктуру (DHCP- и DNS-серверы, LDAP-каталоги с пользователями и удостоверяющие центры), так и уже встроенные в AxelNAC решения. При этом поддерживается интеграция с несколькими доменами и удостоверяющими центрами.

В качестве тестового оборудования крайне важно выделить по одному устройству каждой модели, а иногда и каждой версии, если парк достаточно обширен. Несмотря на то, что AxelNAC поддерживает более 150 профилей сетевых устройств, включая отечественные, перечень возможностей продукта и реализуемых сценариев существенно зависит от поддерживаемых функций сетевого железа. Например, даже у одного вендора в различных версиях оборудования часто различаются механизмы реавторизации по протоколу 802.1х, порядок перенаправления пользовательского трафика на порталы проверки на соответствие политикам ИБ. Поэтому для лучшей адаптации под задачи клиента продукт не только регулярно обновляет профили сетевых устройств, но и позволяет донастроить профиль подключения для конкретной модели устройства благодаря встроенному механизму кастомизации. А при отсутствии отдельных механизмов 802.1х в сетевом оборудовании они могут быть заменены на команды, отдаваемые AxelNAC при помощи API, SSH, China portal protocol и других механизмов.

«После тестирования всех планируемых сценариев применения, решение может быть тиражировано одномоментно на все сетевые устройства либо применяться ограниченно — вплоть до нескольких портов. Архитектура продукта позволяет оперативно добавлять ноды кластера к инсталляции, а также распределять функционал между площадками в соответствии с потребностями, диктуемыми сетью. Накопленный опыт по тиражированию настроек на конечные рабочие станции с использованием групповых политик дает возможность обеспечить беспроблемное внедрение AxelNAC как для Windows-, так и для Linux-устройств, не говоря уже о сетевых периферийных устройствах».

Николай Санагурский

Кроме того, уровень безопасности сетевой инфрструктуры повышает использование централизованных систем AAA (Authentication, Authorization and Accounting). Например, BI.ZONE PAM позволяет выявлять попытки получить неавторизованный доступ к сети. Вместе с тем для укрепления ИБ разработчики рекомендуют применять корпоративные системы DNS или коммерческие сервисы и очень внимательно отслеживать все запросы — как от пользователей, так и от оборудования. Такая интеграция позволяет выявить и устранить большой спектр вредоносного ПО в сети компании.

Если же решения SD-WAN рассматривать как часть концепции сетевой безопасности организаций SASE (Secure Access Service Edge), то именно они будут выступать связующим звеном между всеми продуктами, в том числе защитными.

AxelNAC поддерживает отечественное сетевое оборудование, а также обеспечивает интеграцию с российскими решениями класса NTA, NGFW и VPN. Продукт обладает широким API и инструментами для новых интеграций

Благодаря возможности создать типовой сетевой конфиг и единую точку управления доступом пользователей и устройств, снижается нагрузка на сетевые и ИБ-отделы компании, а наличие информации по подключенным устройствам позволяет идентифицировать все используемое в сети оборудование и бороться с «теневым ИТ».

В настоящее время рынок решений в сфере кибербезопасности динамично развивается, а параллельно с этим появляются новые угрозы ИБ и решения для их нейтрализации. В будущем функционал AxelNAC планируется расширить за счет добавления новых возможностей по управлению доступом и защите корпоративной сети. Вместе с тем разработчики рассчитывают повысить точность и качество профилирования, поддержать инновационные способы аутентификации и увеличить количество проверок при сканировании с помощью наиболее востребованных сценариев.

Компания планирует развивать партнерские отношения с другими производителями продуктов в сфере кибербезопасности. Такое сотрудничество позволит обеспечить клиентов более комплексными решениями — в том числе благодаря трансляции накопленных данных о пользователях в другие системы для защиты ИТ-инфраструктуры организаций.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм