В то же время приходится констатировать, что собственный SOC – это дорогое удовольствие. Необходимо учитывать капитальные финансовые затраты на его построение и расширение штата ИБ-службы для эффективного ведения соответствующих процессов. Имеет смысл рассмотреть вариант использования SOC в формате ИБ-аутсорсинга – наш Jet Security Operation Center.

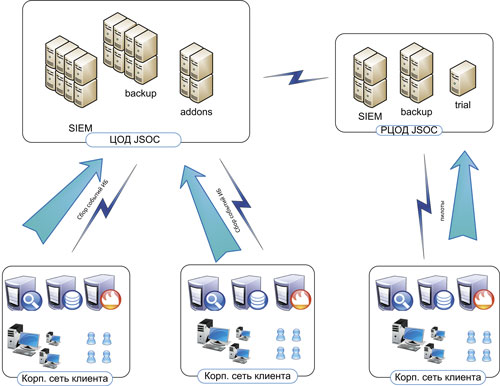

JSOC как услуга относится к категории SecaaS (Security as а Service) и состоит из нескольких основных компонентов. На площадке компании устанавливаются 1–2 сервера сбора событий аудита с целевых систем. Как правило, это средства защиты (антивирусы, VPN, межсетевые экраны, прокси-серверы), инфраструктурные системы (Active Directory, сетевое оборудование) и наиболее критичные с точки зрения ИБ бизнес-приложения. События обрабатываются и нормализуются, после чего по защищенному каналу передаются в ядро JSOC, располагающееся непосредственно в нашем виртуальном ЦОД.

В ядре все полученные события обрабатываются по большому количеству правил и сценариев, позволяющих нам определять подозрительные и аномальные активности в сети компании и тем самым выявлять инциденты ИБ. По факту выявления инцидента наша круглосуточная дежурная смена самостоятельно проводит его анализ, фильтрацию ложных срабатываний и в короткие сроки (по критичным инцидентам – в течение 30 минут) готовит аналитическую справку для специалистов компании о выявленном инциденте. Она включает информацию о том, какой инцидент произошел, что стало его причиной, какое влияние он может иметь на бизнес-процессы и информационную безопасность, и какие меры необходимо предпринять, для того чтобы заблокировать или хотя бы минимизировать ущерб.

Как уже говорилось, JSOC базируется в нашем ВЦОД. Почему мы поселили его именно там? Опыт наших западных коллег показывает, что целевая доступность архитектуры SOC должна составлять не менее 99,5% (причем с максимальной катаклизмоустойчивостью). При этом принципиален и вопрос географии: colocation возможен только в границах России. Это исключило для нас возможность сотрудничества с популярными западными провайдерами. Одновременно встали вопросы обеспечения информационной безопасности инфраструктуры на всех уровнях доступа, и выбора у нас по большому счету не осталось: мы обратились к команде нашего ВЦОД. Для JSOC специально выделили фрагмент, где мы смогли развернуть свою архитектуру, одновременно ужесточив уже существующие в рамках ВЦОД профили безопасности.

ИТ-инфраструктура развернута в Tier 3 дата-центре нашей компании, и ее показатели доступности составляют 99,8%. В результате мы получили целевые показатели доступности нашего сервиса и существенную свободу действий в работе и адаптации системы под себя.

Объем потребляемых нами вычислительных мощностей сейчас исчисляется несколькими сотнями Гб оперативной памяти и 200 Тб дискового пространства. Архитектура ВЦОД и выстроенная коммуникация с его командой позволяют нам очень спокойно относиться к планированию вычислительных мощностей: процесс масштабирования проходит очень прозрачно и оперативно.

Рис. 1. Верхнеуровневая схема оказания сервиса

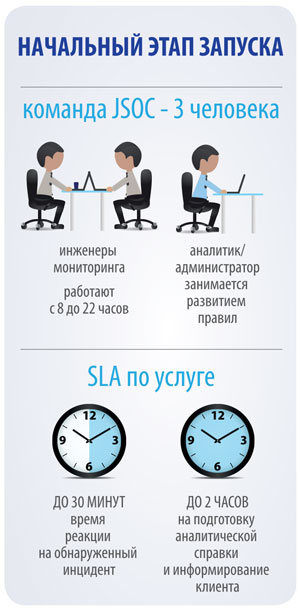

Охотники за инцидентами ИБ

На начальном этапе запуска услуги команда JSOC состояла из 3 человек: двух инженеров мониторинга, закрывающих временной интервал с 8 до 22 часов, и одного аналитика/администратора, который занимался развитием правил. SLA по услуге, обозначенный компаниям, тоже был достаточно мягким: время реакции на обнаруженный инцидент – до 30 минут, время на разбор, подготовку аналитической справки и информирование клиента – до 2 часов. Но по прошествии первых месяцев работы мы сделали несколько очень существенных выводов.

Смена мониторинга должна обязательно работать в режиме 24*7. Несмотря на существенно меньший объем инцидентов в вечерние и ночные часы, самые важные и критичные события (старт DDoS-атак, завершающие фазы таргетированных атак, злонамеренные действия контрагентов и т.п.) происходят все же именно в ночное время и к моменту старта утренней смены уже теряют свою актуальность.

Время разбора критичного инцидента не должно превышать 30 минут. В противном случае шансы на его предотвращение или существенную минимизацию ущерба катастрофически падают.

Для обеспечения требуемого времени разбора под каждый инцидент должен быть подготовлен полноценный инструментарий для его расследования: active channels с отфильтрованными целевыми событиями для разбора, тренды, демонстрирующие статистические изменения в подозрительных активностях и целевые аналитические отчеты, позволяющие быстро анализировать активности и принимать оперативные решения.

Команда администрирования средств защиты наших клиентов должна быть отделена от группы мониторинга и выявления инцидентов. В противном случае риск влияния человеческого фактора в цепочке «выполнил изменения конфигурации – зафиксировал по факту инцидент – отметил ложным срабатыванием» мог существенно сказаться на качестве нашей услуги.

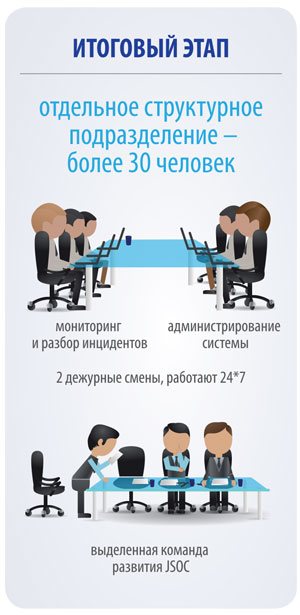

На практике все эти выводы вылились в создание в нашей компании отдельного структурного подразделения, ориентированного на трехуровневую модель обеспечения каждой задачи: как мониторинга и разбора инцидентов, так и администрирования средств защиты. Сейчас подразделение насчитывает уже более 30 человек. Это 2 дежурные смены, которые работают 24*7 (одна занимается мониторингом и разбором инцидентов, другая – администрированием системы) и выделенная команда развития JSOC.

Отлов пошел

Задачи, которые сейчас закрывает JSOC, можно разделить на три больших класса.

- Закрытие нормативных или внутренних требований информационной безопасности.Требования многих отраслевых стандартов определяют необходимость выявления и разбора инцидентов ИБ. Самым регулируемым на данный момент является банковский стандарт PCI DSS. В то же время компании зачастую хотят решать задачи, связанные не с внешними нормативными документами, а с собственной внутренней политикой ИБ. Они стремятся контролировать использование запрещенного ПО (Tor Browser, Skype, торренты), выявлять случаи применения съемных носителей в серверном сегменте или использования служебных учетных записей. Эти задачи достаточно типичны, но все-таки требуют наличия специализированного программного обеспечения. JSOC со своей стороны может служить системой выявления таких инцидентов на основании базовой информации от инфраструктуры. Тем самым компания будет получать оперативную информацию о соблюдении как внешних, так и внутренних политик информационной безопасности.

- Обеспечение безопасности инфраструктуры. Достаточно большое количество событий, аномалий и инцидентов, происходящих на уровне инфраструктуры, зачастую остается незамеченным. Мы говорим об использовании базовых сервисов – создании временных учетных записей для проведения злонамеренных действий администраторами, несанкционированном использовании удаленного доступа сотрудниками и внешними контрагентами, взаимодействии внутренних систем с подозрительными и вредоносными хостами сети Интернет (как правило, это свидетельствует о скрытых вирусных заражениях). Наш опыт позволил нам сформировать набор сценариев (около 50 различных типов инцидентов), которые позволяют службе ИБ видеть, выявлять и оперативно расследовать инциденты. Дополнительными задачами здесь являются мониторинг и защита внешних веб-сервисов компании от злонамеренных атак или попыток внешнего проникновения.

- Контроль инцидентов, связанных с нарушением бизнес-процессов и внутренним мошенничеством.Наиболее глубоким уровнем погружения для JSOC является контроль ключевых бизнес-процессов компании. Богатый опыт интеграции JSOC с бизнес-системами, построения аналитики по поиску ключевых и уязвимых точек бизнес-процессов, а также определения потенциальных схем внутреннего мошенничества позволяет нам говорить о задачах обеспечения безопасности не только инфраструктуры, но и бизнеса. Один из наиболее часто встречающихся кейсов последнего времени – это обеспечение безопасности кредитного конвейера и выдачи кредитов, здесь мы за последний год накопили особенно высокий уровень экспертизы.

JSOC, входящий в комплекс услуг, предоставляемых на платформе нашего ВЦОД, дает возможность компаниям сосредоточиться на своей профильной деятельности, не привлекая дополнительные материальные и человеческие ресурсы для задач обеспечения ИБ. Наша практика показывает, что этот сервис наиболее интересен банкам, ритейлерам и другим компаниям, для которых одной из ключевых задач является гарантирование высокого уровня защищенности онлайн-сервисов. JSOC позволяет оперативно выявлять, анализировать и расследовать инциденты, обеспечивая круглосуточный контроль состояния безопасности компании.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм