Конечно, абсолютной защиты нет, более того, «гонка вооружений» существует и в сфере информационной безопасности. Но уже давно известен минимальный джентльменский набор мер по защите уровня доступа, применяемый как внутри операционной системы (например, ограничение прав пользователей, использование антивирусов и т.п.), так и на уровне сетевых устройств. О последних мы поговорим чуть подробнее.

Джентльменский набор в сетевых устройствах выглядит таким образом:

- Port Security борется с двумя проблемами: 1) предотвращает превращение коммутатора в хаб путем переполнения его таблиц МАС-адресов и лишает злоумышленника возможности перехватывать весь трафик, проходящий через него; 2) ограничивает возможности правонарушителей по замене МАС-адреса на устройстве пользователя;

- DHCP snooping предотвращает использование в сети недоверенных DHCP-серверов, которые установил злоумышленник или обычный пользователь по незнанию;

- Dynamic ARP Inspection предотвращает подделку MAC-адреса, чем лишает правонарушителя возможности притвориться добропорядочным устройством;

- IP Source Guard предотвращает подделку IP-адреса добропорядочного устройства.

У компании Cisco этот набор носит название Cisco Integrated Security Features (CISF). Сверх него мы видим в сети:

- межсетевой экран: хотя МСЭ редко встречается на уровне доступа и не способен напрямую ограничить действия злоумышленника на пользовательском устройстве, он позволяет ограничить доступ к ресурсам, что может осложнить жизнь правонарушителю;

- устройство обнаружения и предотвращения вторжений; если межсетевой экран «сверлит дырку в стене» для общения двух приложений, то этот вид решений следит за потоком информации, протекающим через разрешенный канал. В последнее время оба устройства чаще объединяются в одно с общепринятым названием Next-Generation Firewall, которое дополняется другими функциями обеспечения информационной безопасности.

Виртуализация диктует свои правила

А теперь перенесемся от реального десктопа к виртуальному. Оставим за скобками причины перехода на такую инфраструктуру и займемся рассмотрением вопросов обеспечения их сетевой безопасности. Сеть ЦОДа компании – это ее собственный Форт Нокс (причем не всегда в миниатюре): строгий контроль доступа к оборудованию, как физического, так и по каналам связи. Появление в ЦОДе виртуальных десктопов (ВД) с точки зрения ИБ сродни походу за деньгами не в банкомат, а в центральное денежное хранилище. Каким образом решить задачу поддержания должного уровня безопасности при таком столпотворении?

Один из ответов – использование интеллектуального виртуального коммутатора, который обеспечит ВД те же функции и сервисы безопасности, которые мы привыкли видеть на физическом уровне доступа. Таковым является Cisco Nexus 1000v – распределенный программный коммутатор для виртуальных сред на базе гипервизоров компаний VMware, Microsoft (в недалеком будущем Red Hat и Citrix). И хотя в этом полноценном коммутаторе Layer 2 множество функций, самыми важными из них являются:

- разделение зон ответственности администраторов серверов, сети и ИБ;

- обеспечение мобильности настроек сетевых политик и политик безопасности и их перемещение за виртуальной машиной (ВМ);

- создание базиса для внедрения виртуализированных сервисов.

Cisco Nexus 1000v логически представляет собой модульное устройство, в нем может быть установлено до 2 управляющих модулей Virtual Supervisor Module (VSM) и до 128 линейных карт Virtual Ethernet Module (VEM), коммутирующих трафик виртуальных машин. VSM – это виртуальная машина с установленной внутри нее операционной системой Cisco NX-OS. VEM интегрируется с гипервизором на каждом хосте виртуализации.

Коммутатор является центром, вокруг которого строится модель обеспечения безопасности в виртуализированном ЦОДе. Он поддерживает вышеописанный джентльменский набор. Благодаря функции интеллектуальной обработки трафика vPath, Nexus 1000v является основой для внедрения виртуализированных сервисов, таких как шлюз безопасности Cisco Virtual Security Gateway (VSG) и межсетевой экран Cisco Adaptive Security Appliance 1000v (ASA 1000v).

Технология vPath позволяет обеспечить сервисами все хосты виртуализации. vPath перенаправляет трафик виртуальной машины на виртуальное сервисное устройство, прежде чем передать его другой ВМ или внешнему устройству.

VSG является зональным межсетевым экраном и работает в режиме transparent firewall, т.е. он прозрачен для трафика L3. Направляемый на VSG трафик подвергается проверке согласно настроенным политикам ИБ, ее результат в виде политики передается на модуль VEM коммутатора Nexus 1000v. Последующие пакеты в сессии уже не нужно передавать VSG, они коммутируются в соответствии с ранее загруженной политикой. Как результат – высокая скорость коммутации трафика и обеспечение функций безопасности. ASA 1000v представляет собой межсетевой экран, устанавливаемый на границе сети, он работает только в режиме routed firewall. Совместное использование 2 решений позволяет создать в виртуальной среде подобие физической сетевой инфраструктуры, в которой есть межсетевой экран на периметре сети (его аналог – ASA 1000v) и межсетевые экраны внутри нее (их аналог – VSG). Управлять виртуализированными сервисами безопасности можно с помощью программного продукта Cisco Prime Network Services Controller, являющегося инструментом администраторов ИБ.

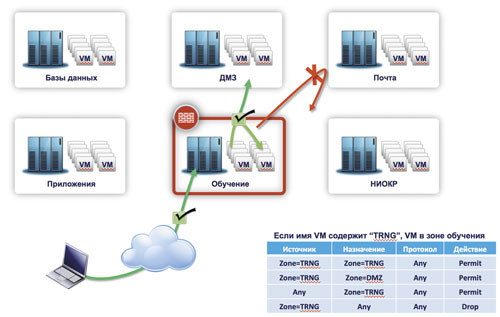

Показательный пример внедрения VSG – проект, реализованный в страховой медицинской компании. Подразделению ИТ требовался эффективный способ изоляции части виртуального окружения от продуктивных ресурсов для проведения обучения. Виртуальные машины для обучающихся и сотрудников находятся в одном сетевом домене, и ранее для их разделения требовалось настраивать множество правил безопасности, основанных на адресах источника и назначения. Применение политик ИБ на основе атрибутов виртуальных машин значительно снизило объем работ по настройке и сократило риск человеческой ошибки.

Рис. 1. Создание зон безопасности для виртуальных машин

Развивая тему безопасности, стоит отметить, что для инфраструктуры виртуальных десктопов использование IP-адресов для написания списка доступа не имеет большого смысла: им выделяются динамические адреса, поэтому в списках приходится использовать такие маски, которые охватывают большой диапазон адресов. А это снижает эффективность средств обеспечения безопасности. Для устранения недостатка традиционного подхода компания Cisco предлагает архитектуру защиты сети Cisco TrustSec (CTS), частью которой является технология доступа для групп безопасности Security Group Access (SGA). Она дает возможность контролировать доступ на основе меток безопасности Secure Group Tag (SGT). Благодаря анализу контекста и идентификационных данных пользователя (а не только адреса устройства) SGT позволяет выстроить защиту сети более эффективно. Сетевые устройства образуют домен доверия, внутри которого все подключенное «железо» проходит аутентификацию, обеспечивается защищенная передача трафика и используется матрица политик на основе SGT. Граничные устройства добавляют и удаляют метки SGT с каждого проходящего пакета. Информацию о метках они получают из конфигурационных файлов, от устройства Cisco Identity Services Engine или от других устройств по протоколу SGT Exchange Protocol (SXP). Коммутатор Nexus 1000v поддерживает SXP, и эту возможность можно использовать в инфраструктуре виртуальных десктопов для дифференцированного контроля доступа.

Защита сети дата-центра на этом не заканчивается. В современных ЦОДах остается много невиртуализированных нагрузок, присутствуют устройства, которые просто не могут быть виртуализированы. То есть задача обеспечения должного уровня безопасности в физических сетевых устройствах не исчезла. Ее решение возможно с помощью применения традиционных средств: списков доступа и межсетевых экранов, анализирующих трафик на основе информации из заголовков L2–L4.

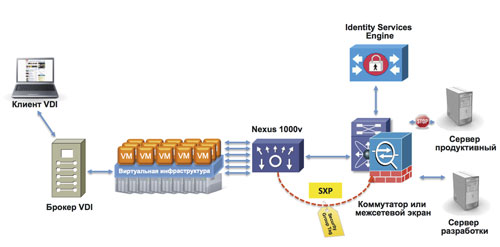

Подводя черту, соберем все вышеописанное в единую систему – приведем пример внедрения. Компания, использующая виртуальные десктопы, внедряет новую финансовую программу с привлечением системного интегратора. Задача – построить контроль доступа таким образом, чтобы разработчики имели доступ к серверам разработки и не имели такового к продуктивным серверам компании. Для ее решения создается эшелонированная защита:

- настройка CISF в коммутаторе Nexus 1000v позволяет значительно снизить риск возникновения нарушений политик безопасности, особенно если разработчикам даны права локального администратора ОС;

- для разработчиков и сотрудников компании создаются отдельные пулы десктопов, под каждый из которых на Nexus 1000v настраивается свой шаблон описания сетевого подключения виртуальной машины (Port Profile). Внутри него администратор безопасности с помощью Cisco Prime Network Services Controller настраивает политику ИБ для анализа трафика на VSG;

- администратор безопасности присваивает метки SGT трафику от виртуальных десктопов разработчиков и сотрудников. С помощью ранее настроенной функции DHCP snooping Nexus 1000v узнает IP-адреса виртуальных машин разработчиков и сотрудников и посредством протокола SXP сообщает граничным устройствам домена SGA связки «адрес IP – метка SGT».

Таким образом, администраторы ЦОД, не используя в настройках политик информационной безопасности понятия «VLAN» и «IP-адрес», смогли настроить эффективный контроль доступа и защитить ресурсы компании от посягательств посторонних людей.

Рис. 2. Использование Nexus 1000V в архитектуре Cisco TrustSec

В заключение хочется отметить, что виртуализированные сервисы от Cisco в силу заложенной в их основу архитектуры способны масштабироваться и могут служить для построения защиты сети виртуализированного ЦОД в компании как SMB-, так и Enterprise-уровня практически любого сектора рынка.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм